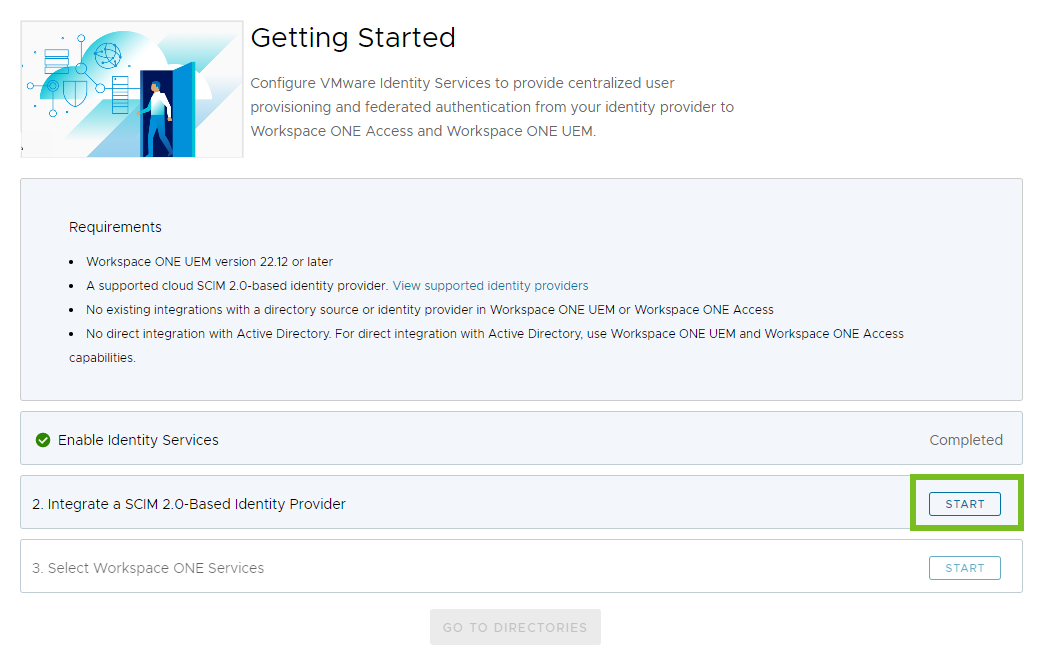

Après avoir activé VMware Identity Services pour votre locataire Workspace ONE, configurez l'intégration à votre fournisseur d'identité basé sur SCIM 2.0.

- Dans l'assistant Mise en route de VMware Identity Services, cliquez sur Démarrer à l'étape 2, Intégrer un fournisseur d'identité basé sur SCIM 2.0.

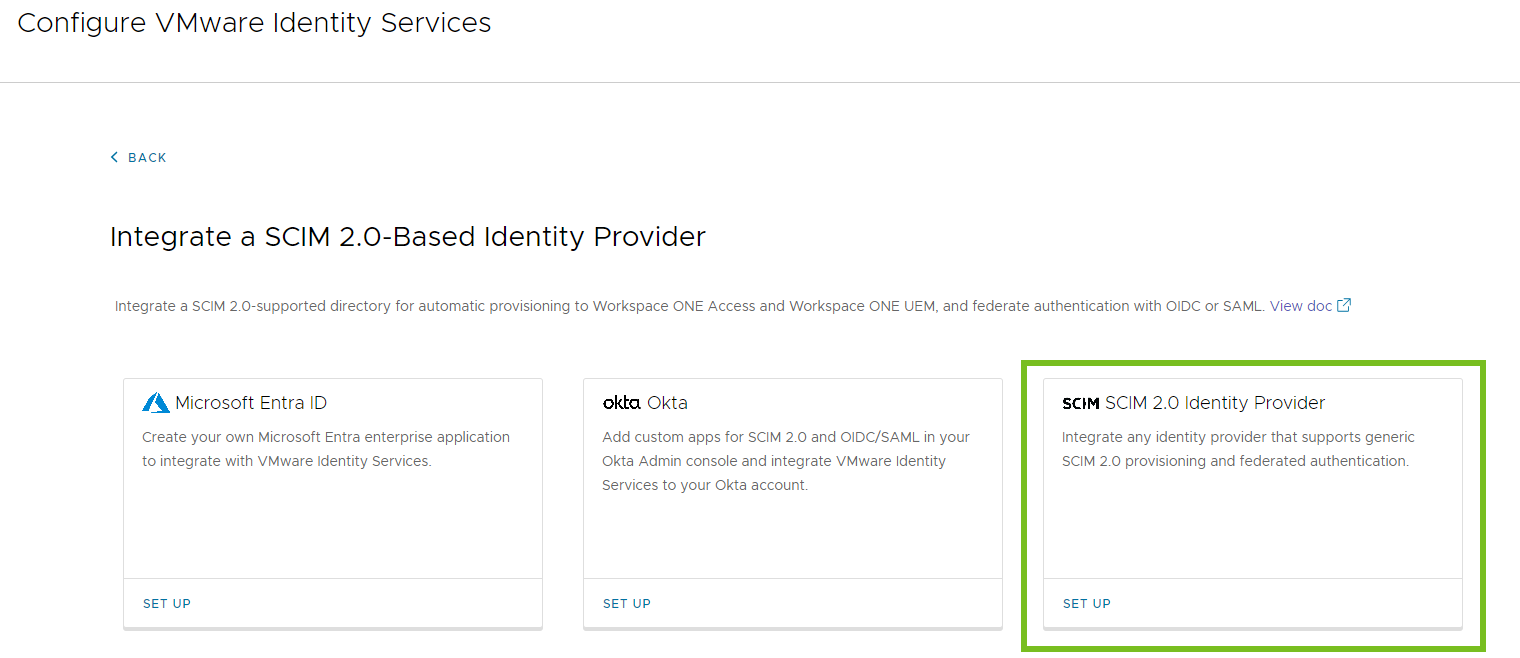

- Cliquez sur Configurer sur la carte Fournisseur d'identité SCIM 2.0.

- Suivez l'assistant pour configurer l'intégration à votre fournisseur d'identité.

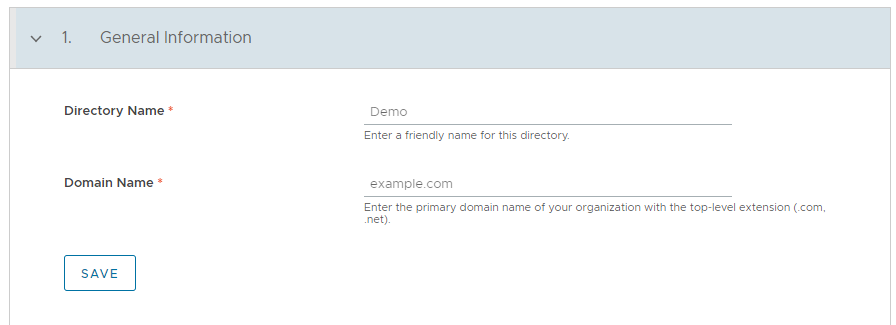

Étape 1 : Créer un annuaire

Comme première étape de configuration du provisionnement des utilisateurs et de la fédération des identités avec VMware Identity Services, créez un annuaire dans la console Workspace ONE Cloud pour les utilisateurs et les groupes provisionnés à partir de votre fournisseur d'identité.

Procédure

Que faire ensuite

Configurez le provisionnement des utilisateurs et des groupes.

Étape 2 : Configurer le provisionnement des utilisateurs et des groupes

Après avoir créé un annuaire dans VMware Identity Services, configurez le provisionnement des utilisateurs et des groupes. Démarrez le processus dans VMware Identity Services en générant les informations d'identification de l'administrateur requises pour le provisionnement, puis configurez celui-ci dans le fournisseur d'identité à l'aide de ces informations d'identification.

Conditions préalables

Vous disposez d'un compte d'administrateur dans le fournisseur d'identité avec les privilèges requis pour configurer le provisionnement des utilisateurs.

Procédure

Que faire ensuite

Revenez à la console Workspace ONE Cloud pour continuer avec l'assistant VMware Identity Services.

Étape 3 : Mapper les attributs utilisateur SCIM

Mappez les attributs utilisateur à synchroniser entre votre fournisseur d'identité et les services Workspace ONE. Dans la console de votre fournisseur d'identité, ajoutez les attributs utilisateur SCIM requis et mappez-les à vos attributs de fournisseur d'identité. Synchronisez au moins les attributs dont VMware Identity Services et les services Workspace ONE ont besoin.

VMware Identity Services et les services Workspace ONE nécessitent les attributs utilisateur SCIM suivants :

- userName

- emails

- name.givenName

- name.familyName

- externalId

- active

Pour plus d'informations sur ces attributs et leur mappage aux attributs Workspace ONE, reportez-vous à la section Mappage d'attributs utilisateur pour VMware Identity Services.

Outre les attributs requis, vous pouvez synchroniser des attributs facultatifs et personnalisés. Pour obtenir la liste des attributs facultatifs et personnalisés pris en charge, reportez-vous à la section Mappage d'attributs utilisateur pour VMware Identity Services.

Procédure

- Dans la console Workspace ONE Cloud, à l'étape 3, Mapper les attributs utilisateur SCIM de l'assistant VMware Identity Services, vérifiez la liste des attributs pris en charge par VMware Identity Services.

- Dans la console d'administration de votre fournisseur d'identité, accédez à la configuration du provisionnement de Workspace ONE.

- Accédez à la page de mappage d'attributs.

- Mappez les attributs utilisateur SCIM requis à vos attributs de fournisseur d'identité.

- Ajoutez et mappez les attributs utilisateur SCIM facultatifs et personnalisés, si nécessaire.

Que faire ensuite

Revenez à la console Workspace ONE Cloud pour continuer avec l'assistant VMware Identity Services.

Étape 4 : Sélectionner le protocole d'authentification

Sélectionnez le protocole à utiliser pour l'authentification fédérée. VMware Identity Services prend en charge les protocoles OpenID Connect et SAML.

Procédure

Que faire ensuite

Configurez VMware Identity Services et le fournisseur d'identité pour l'authentification fédérée.

Étape 5 : Configurer l'authentification (fournisseur d'identité SCIM générique)

Pour configurer l'authentification fédérée avec votre fournisseur d'identité, configurez une application OpenID Connect ou SAML dans le fournisseur d'identité à l'aide des métadonnées du fournisseur de services de VMware Identity Services et configurez VMware Identity Services avec les valeurs de l'application.

OpenID Connect

Si vous avez sélectionné OpenID Connect comme protocole d'authentification, procédez comme suit.

- À l'étape 5, Configurer OpenID Connect de l'assistant de VMware Identity Services, copiez la valeur URI de redirection.

Cette valeur est requise pour l'étape suivante, lorsque vous créez une application OpenID Connect dans votre fournisseur d'identité.

- Dans la console d'administration du fournisseur d'identité, créez une application OpenID Connect.

- Recherchez la section URI de redirection dans l'application, puis copiez et collez la valeur URI de redirection copiée à partir de l'assistant de VMware Identity Services.

- Créez une clé secrète du client pour l'application et copiez-la.

Entrez la clé secrète dans l'assistant de VMware Identity Services à l'étape suivante.

- Revenez à l'assistant de VMware Identity Services dans la console Workspace ONE Cloud, puis terminez la configuration dans la section Configurer OpenID Connect.

ID client Copiez et collez la valeur ID client à partir de l'application du fournisseur d'identité. Clé secrète du client Copiez et collez la clé secrète du client à partir de l'application du fournisseur d'identité. URL de configuration Copiez et collez l'URL de configuration connue d'OpenID Connect de l'application du fournisseur d'identité. Par exemple : https://example.com/.well-known/openid-configuration Attribut d'identifiant d'utilisateur OIDC Spécifiez l'attribut OpenID Connect à mapper à l'attribut Workspace ONE pour les recherches d'utilisateurs. Attribut d'identifiant d'utilisateur Workspace ONE Spécifiez l'attribut Workspace ONE à mapper à l'attribut OpenID Connect pour les recherches utilisateurs. - Dans l'assistant de VMware Identity Services, cliquez sur Terminer pour terminer la configuration de l'intégration entre VMware Identity Services et votre fournisseur d'identité.

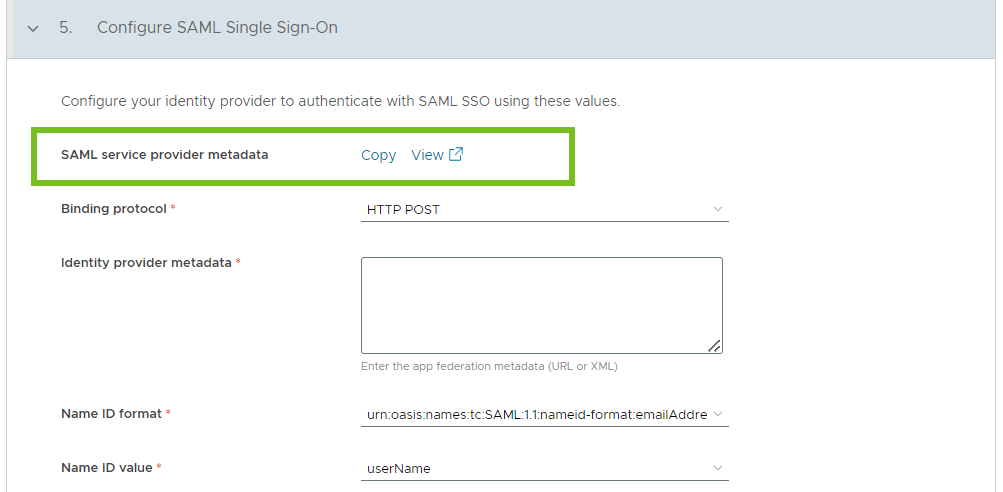

SAML

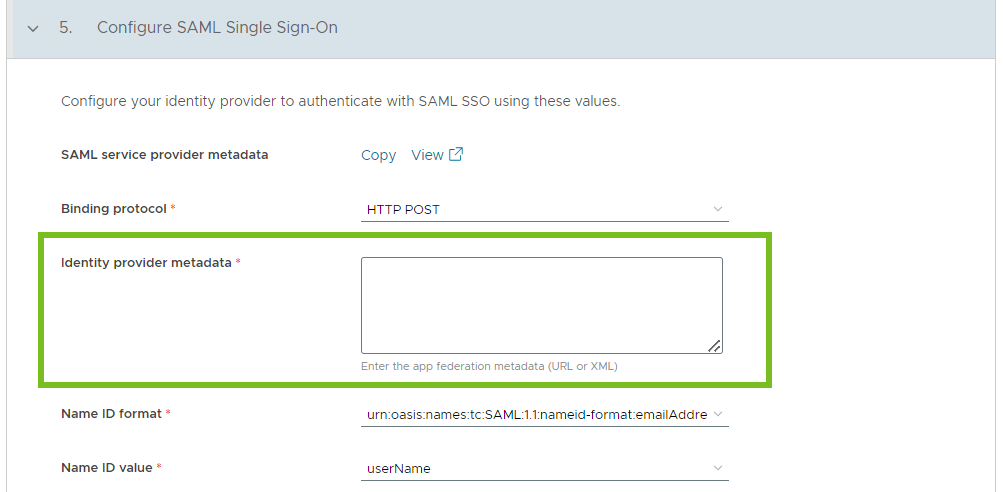

Si vous avez sélectionné SAML comme protocole d'authentification, procédez comme suit.

- Obtenez les métadonnées du fournisseur de services à partir de la console Workspace ONE Cloud.

À l'étape 5, Configurer Single Sign-On SAML de l'assistant VMware Identity Services, copiez ou téléchargez les métadonnées du fournisseur de services SAML.

- Dans la console d'administration du fournisseur d'identité, accédez à la page de configuration de Single Sign-On.

- Configurez Single Sign-On à l'aide des valeurs de l'assistant de VMware Identity Services.

En fonction des éléments pris en charge par le fournisseur d'identité, les étapes de configuration typiques incluent l'une des suivantes :

- Recherchez l'option Métadonnées du fournisseur de services, puis chargez ou copiez /collez les métadonnées du fournisseur de services SAML à partir de l'assistant VMware Identity Services.

- Si le fournisseur d'identité ne propose pas d'option pour charger le fichier de métadonnées ou si vous préférez configurer les paramètres individuellement, copiez et collez les valeurs suivantes de l'étape 5 de l'assistant VMware Identity Services dans les champs correspondants de la console du fournisseur d'identité :

Valeur ID d'entité : par exemple, https://yourVMwareIdentityServicesFQDN/SAAS/API/1.0/GET/metadata/sp.xml.

Valeur URL Single Sign-On : par exemple, https://yourVMwareIdentityServicesFQDN/SAAS/auth/saml/response.

Certificat de signature

Certificat de chiffrement (sous Options avancées) : requis si vous prévoyez d'activer le chiffrement SAML dans le fournisseur d'identité.

- Recherchez et copiez les métadonnées SAML du fournisseur d'identité à partir de la console du fournisseur d'identité.

- Dans la console Workspace ONE Cloud, à l'étape 5, Configurer Single Sign-On SAML de l'assistant de VMware Identity Services, collez les métadonnées du fournisseur d'identité dans la zone de texte Métadonnées du fournisseur d'identité.

- Configurez les autres options de la section Configurer Single Sign-On SAML selon les besoins.

- Protocole de liaison : sélectionnez le protocole de liaison SAML, HTTP POST ou Redirection HTTP.

- Format de l'ID du nom : utilisez les paramètres Format de l'ID du nom et Valeur de l'ID du nom pour mapper les utilisateurs entre votre fournisseur d'identité et VMware Identity Services. Pour Format de l'ID du nom, spécifiez le format de l'ID du nom utilisé dans la réponse SAML.

- Valeur de l'ID du nom : sélectionnez l'attribut utilisateur VMware Identity Services auquel mapper la valeur de l'ID du nom reçue dans la réponse SAML.

- Contexte SAML : sélectionnez le contexte d'authentification SAML. Vous pouvez sélectionner l'une des valeurs affichées dans le menu déroulant ou saisir une valeur personnalisée. La valeur par défaut est urn:oasis:names:tc:SAML:2.0:ac:classes:unspecified.

Le contexte d'authentification indique comment les utilisateurs sont authentifiés au niveau du fournisseur d'identité. Le fournisseur d'identité comprend le contexte d'authentification dans une assertion à la demande d'un fournisseur de services ou en fonction de la configuration au niveau du fournisseur d'identité.

- Envoyer le sujet dans la demande SAML (si disponible) : sélectionnez cette option pour envoyer le sujet au fournisseur d'identité comme indication de connexion afin d'améliorer l'expérience de connexion de l'utilisateur, si le sujet est disponible.

- Utiliser le mappage du format de l'ID du nom pour le sujet : sélectionnez cette option pour appliquer le mappage du Format de l'ID du nom et de la Valeur de l'ID du nom au sujet dans la demande SAML. Cette option est utilisée avec l'option Envoyer le sujet dans la demande SAML (si disponible).

Attention : L'activation de cette option risque d'augmenter le risque d'une vulnérabilité de sécurité appelée énumération des utilisateurs.

- Utiliser la déconnexion unique SAML : sélectionnez cette option si vous souhaitez déconnecter les utilisateurs de leur session auprès du fournisseur d'identité à la suite de leur déconnexion des services Workspace ONE.

- URL de déconnexion unique du fournisseur d'identité : si votre fournisseur d'identité ne prend pas en charge la déconnexion unique SAML, vous pouvez utiliser cette option pour spécifier l'URL vers laquelle rediriger les utilisateurs après leur déconnexion des services Workspace ONE. Si vous utilisez cette option, cochez également la case Utiliser la déconnexion unique SAML.

Si vous laissez cette option vide, les utilisateurs sont redirigés vers le fournisseur d'identité à l'aide de la déconnexion unique SAML.

- Cliquez sur Terminer dans l'assistant pour terminer la configuration de l'intégration entre VMware Identity Services et votre fournisseur d'identité.

Résultats

L'intégration entre VMware Identity Services et votre fournisseur d'identité est terminée.

L'annuaire est créé dans VMware Identity Services et sera renseigné lorsque vous transférez des utilisateurs et des groupes à partir de l'application de provisionnement dans le fournisseur d'identité. Les utilisateurs et les groupes provisionnés s'afficheront automatiquement dans les services Workspace ONE que vous choisissez d'intégrer au fournisseur d'identité, tels que Workspace ONE Access et Workspace ONE UEM.

Vous ne pouvez pas modifier l'annuaire dans les consoles Workspace ONE Access et Workspace ONE UEM. Les pages Annuaire, Utilisateurs, Groupes d'utilisateurs, Attributs utilisateur et Fournisseur d'identité sont en lecture seule.

Étape suivante

Sélectionnez ensuite les services Workspace ONE dans lesquels vous souhaitez provisionner des utilisateurs et des groupes.

Transférez ensuite les utilisateurs et les groupes à partir de votre fournisseur d'identité. Reportez-vous à la section Provisionnement d'utilisateurs dans Workspace ONE.