Dans certains cas, vous devrez éventuellement configurer des autorisations de rôle plus granulaires, au-delà des options disponibles dans l'onglet Tâches de l'éditeur de rôles. L'onglet Avancé fournit un contrôle plus détaillé sur les tâches qu'un rôle peut effectuer.

Les étapes suivantes doivent être effectuées par un administrateur Salt expérimenté qui comprend votre infrastructure globale.

Définition des autorisations avancées

- Dans le menu latéral, cliquez sur Administration > Rôles. Sélectionnez ensuite l'onglet Avancé.

- Assurez-vous que le rôle requis est sélectionné dans le panneau latéral Rôles.

- Sélectionnez ou désélectionnez des autorisations si nécessaire, en choisissant Lire, Exécuter, Écrire ou Supprimer pour un ensemble de zones fonctionnelles.

Pour plus d'informations sur les types de ressources et zones fonctionnelles disponibles, reportez-vous à la section Éléments.

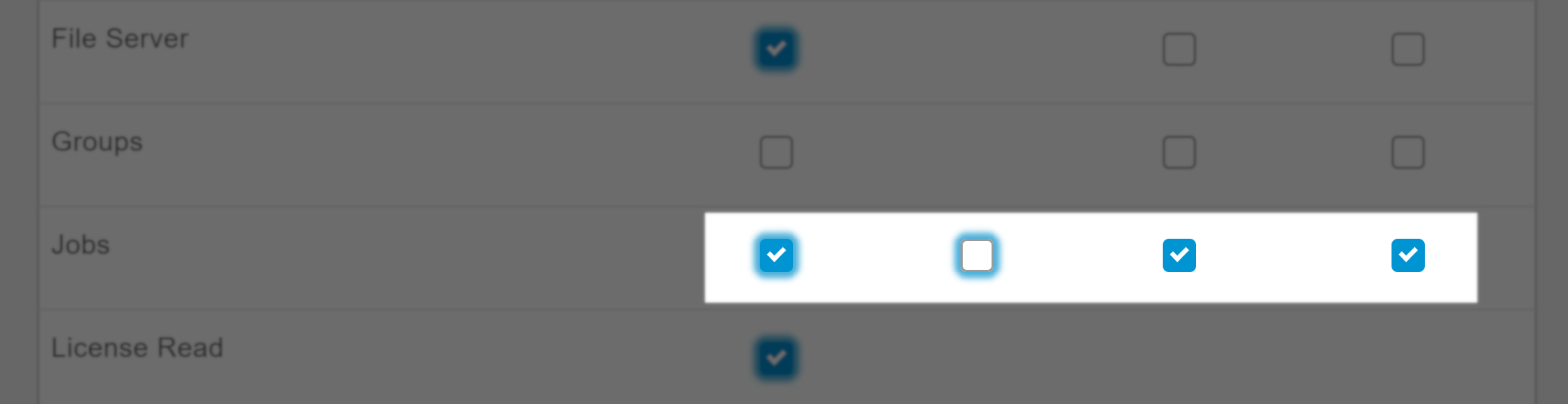

Les autorisations minimales recommandées pour les opérations d'utilisateur classiques sont mises en évidence en bleu, comme le montre la figure suivante.

Cette figure montre deux cases recommandées minimales à gauche, l'une sélectionnée et l'autre non sélectionnée, par rapport à deux cases normales à droite.

- Cliquez sur Enregistrer.

Types d'autorisation

| Autorisation |

Description |

|---|---|

| Lecture |

Le rôle peut afficher un type donné de ressource ou de zone fonctionnelle. Par exemple, si vous attribuez le rôle |

| Exécuter |

Le rôle peut exécuter un type d’opération donné. Le type d’opération autorisé peut varier, par exemple, vous pouvez attribuer l’autorisation d’exécuter des commandes arbitraires sur des minions ou d’exécuter des commandes sur des contrôleurs Salt. |

| Écrire |

Le rôle peut créer et modifier un type donné de ressource ou de zone fonctionnelle. Par exemple, vous pouvez attribuer |

| Supprimer |

Le rôle peut supprimer un type donné de ressource ou un autre élément dans une zone fonctionnelle donnée. Par exemple, vous pouvez attribuer |

Éléments

Lors de la définition d'autorisations pour un rôle dans l'éditeur avancé, les actions ci-dessus peuvent s'appliquer aux ressources ou aux zones fonctionnelles suivantes.

| Type de ressource/Zone fonctionnelle |

Description |

Voir également |

|---|---|---|

| Commandes Tous les minions |

Exécutez des commandes sur la cible Tous les minions. La cible Tous les minions peut varier en fonction de la combinaison de minions accessibles par le rôle. |

|

| Administrateur |

Accorde des privilèges administratifs uniquement dans l'interface utilisateur de SaltStack Config. Sachez que cela n'inclut pas l'accès administratif à l'API (RaaS). Il convient d'être très prudent lors de l'octroi de ce niveau d'accès à un rôle. |

Pour obtenir une explication détaillée des privilèges d'utilisateur administratif, reportez-vous à la section Paramètres par défaut des rôles intégrés. |

| Journal d'audit |

Le journal d'audit est un enregistrement de toutes les activités dans SaltStack Config qui inclut des détails sur les actions de chaque utilisateur. |

Pour obtenir de l'aide, reportez-vous à rpc_audit ou contactez un administrateur. |

| Commandes |

Une commande est la tâche (ou les tâches) exécutée dans le cadre d’une tâche. Chaque commande inclut des informations sur la cible, une fonction et des arguments facultatifs. |

|

| Serveur de fichiers |

Le serveur de fichiers est un emplacement permettant de stocker des fichiers spécifiques de Salt, tels que des fichiers principaux ou des fichiers d'état, ainsi que des fichiers qui peuvent être distribués à des minions, tels que des fichiers de configuration système. |

|

| Groupes |

Les groupes sont des collections d'utilisateurs qui partagent des caractéristiques communes et qui ont besoin de paramètres d'accès utilisateur similaires. |

|

| Tâches |

Les tâches servent à exécuter des tâches à distance, à appliquer des états et à démarrer des activités Salt. |

|

| Licence |

Votre licence inclut des snapshots d'utilisation, ainsi que des détails tels que le nombre de contrôleurs et de minions Salt sous licence pour votre installation et la date d'expiration de la licence. |

Pour obtenir de l'aide, reportez-vous à rpc_license ou contactez un administrateur. |

| Configuration du contrôleur Salt |

Le fichier de configuration du contrôleur Salt contient des détails sur le contrôleur Salt (anciennement appelé master Salt), tels que son ID de contrôleur Salt, le port de publication, le comportement de la mise en cache, etc. |

|

| Ressources du contrôleur Salt |

Le contrôleur Salt est un nœud central utilisé pour émettre des commandes aux minions. |

|

| Authentification par métadonnées |

L'interface AUTH est utilisée pour gérer les utilisateurs, les groupes et les rôles via l'API RPC. |

Pour obtenir de l'aide, reportez-vous à rpc_auth ou contactez un administrateur. |

| Ressources de minion |

Les minions sont des nodes exécutant le service minion, qui peut écouter les commandes d’un contrôleur Salt et effectuer les tâches demandées. |

|

| Pillar |

Les Pillars sont des structures de données définies sur le contrôleur Salt et transmises à un ou plusieurs minions à l'aide de cibles. Ils permettent l'envoi sécurisé de données confidentielles et ciblées uniquement au minion approprié. |

|

| Données de système de retour |

Les systèmes de retour reçoivent les données que les minions renvoient à partir des tâches exécutées. Ils permettent l'envoi des résultats d'une commande Salt à une banque de données spécifique telle qu'une base de données ou un fichier journal pour archivage. |

|

| Rôles |

Les rôles servent à définir des autorisations pour plusieurs utilisateurs qui partagent un ensemble commun de besoins. |

|

| Commandes d'exécuteur |

Une commande est la tâche (ou les tâches) exécutée dans le cadre d’une tâche. Chaque commande inclut des informations sur la cible, une fonction et des arguments facultatifs. Les exécuteurs Salt sont des modules utilisés pour exécuter des fonctions pratiques sur le contrôleur Salt. |

|

| Évaluation de la conformité |

Une évaluation est une instance de vérification d'un ensemble de nœuds pour un ensemble donné de contrôles de sécurité, tels que spécifiés dans une stratégie SaltStack SecOps Compliance. |

Conformité SaltStack SecOps - Remarque : une licence SaltStack SecOps est requise. |

| Stratégie de conformité |

Les stratégies de conformité sont des collections de contrôles de sécurité et de spécifications des nœuds pour lesquels chaque contrôle s'applique dans SaltStack SecOps Compliance. |

Conformité SaltStack SecOps - Remarque : une licence SaltStack SecOps est requise. |

| Correction de conformité |

La correction est l'action visant à corriger des nœuds non conformes dans SaltStack SecOps Compliance. |

Conformité SaltStack SecOps - Remarque : une licence SaltStack SecOps est requise. |

| Ingestion de contenu de conformité - SaltStack |

L'ingestation de contenu SaltStack SecOps Compliance consiste à télécharger ou à mettre à jour la bibliothèque de sécurité de SaltStack SecOps Compliance. |

Conformité SaltStack SecOps - Remarque : une licence SaltStack SecOps est requise. |

| Ingestion de contenu de conformité - personnalisé |

Le contenu de conformité personnalisé vous permet de définir vos propres normes de sécurité, pour compléter la bibliothèque de références et de contrôles de sécurité intégrés dans SaltStack SecOps Compliance. L'ingestion de contenu personnalisé consiste à importer des contrôles et des références personnalisés. |

Conformité SaltStack SecOps - Remarque : une licence SaltStack SecOps est requise. |

| Contenu personnalisé de conformité |

Le contenu de conformité personnalisé vous permet de définir vos propres normes de sécurité, pour compléter la bibliothèque de références et de contrôles de sécurité intégrés dans SaltStack SecOps Compliance. |

Conformité SaltStack SecOps - Remarque : une licence SaltStack SecOps est requise. |

| Planifications |

Les planifications sont utilisées pour exécuter des tâches à un moment prédéfini ou selon un intervalle spécifique. |

|

| Commandes SSH |

Les commandes Secure Shell (SSH) s'exécutent sur des minions sur lesquels le service de minion n'est pas installé. |

|

| Groupes cibles |

Une cible est le groupe de minions, dans un ou plusieurs contrôleurs Salt, auquel s'applique la commande Salt d'une tâche. Un contrôleur Salt peut également être géré comme un minion et peut être une cible s'il exécute le service de minion. |

|

| Utilisateurs |

Les utilisateurs sont des personnes qui ont un compte SaltStack Config dans votre organisation. |

|

| Évaluation de la vulnérabilité |

Une évaluation de la vulnérabilité est une instance d'analyse d'un ensemble de nœuds à la recherche de vulnérabilités dans le cadre d'une stratégie SaltStack SecOps Vulnerability. |

Vulnérabilité de SaltStack SecOps - Remarque : une licence SaltStack SecOps est requise. |

| Stratégie de vulnérabilité |

Une stratégie de vulnérabilité est composée d’une cible et d’une planification d’évaluation. La cible détermine les minions à inclure dans une évaluation et la planification détermine quand les évaluations seront effectuées. Une stratégie de sécurité stocke également les résultats de l'évaluation la plus récente dans SaltStack SecOps Vulnerability. |

Vulnérabilité de SaltStack SecOps - Remarque : une licence SaltStack SecOps est requise. |

| Correction de la vulnérabilité |

L'action de correction porte sur les vulnérabilités de SaltStack SecOps Vulnerability. |

Vulnérabilité de SaltStack SecOps - Remarque : une licence SaltStack SecOps est requise. |

| Ingestion de contenu de vulnérabilité |

Le contenu de SaltStack SecOps Vulnerability est une bibliothèque d'avis basés sur les dernières entrées CVE (Common Vulnerabilities and Exposures). L'ingestion du contenu SaltStack SecOps Vulnerability consiste à télécharger la dernière version de la bibliothèque de contenu. |

Vulnérabilité de SaltStack SecOps - Remarque : une licence SaltStack SecOps est requise. |

| Importation du fournisseur de vulnérabilité |

SaltStack SecOps Vulnerability prend en charge l'importation d'analyses de sécurité générées par divers fournisseurs tiers. Cette autorisation permet à un utilisateur d'importer des résultats d'analyse de vulnérabilité à partir d'un fichier ou d'un connecteur. Par défaut, tous les utilisateurs de SaltStack Config peuvent accéder à l'espace de travail Connecteurs. Cependant, l'autorisation d'exécuter l'importation du fournisseur de vulnérabilité ainsi qu'une licence SaltStack SecOps Vulnerability sont requises pour qu'un utilisateur importe correctement des vulnérabilités à partir d'un connecteur. |

Connecteurs, Vulnérabilité de SaltStack SecOps - Remarque : une licence SaltStack SecOps est requise. |

| Commandes Wheel |

Les commandes Wheel contrôlent le fonctionnement du contrôleur Salt et sont utilisées pour gérer les clés. |

Accès aux ressources dans l'API

L'accès aux types de ressource suivants doit être défini à l'aide de l'API (RaaS) :

- Fichiers dans le serveur de fichiers

- Données du Pillar

- Configuration de l'authentification

Tous les autres types de ressources (à l’exception des tâches, des cibles et de ceux répertoriés ci-dessus) n’ont pas besoin de paramètres d’accès aux ressources spécifiques.