Pour sécuriser vos ressources d'infrastructure avec SaltStack SecOps Compliance, vous devez commencer par définir des stratégies.

SaltStack SecOps Compliance fournit différentes évaluations du secteur parmi lesquelles vous pouvez choisir d'inclure les contrôles de Center for Internet Security (CIS) ou d'autres. Chaque évaluation inclut un ensemble de contrôles de sécurité. Vous pouvez choisir d’appliquer toutes les vérifications disponibles pour une évaluation donnée ou d’utiliser uniquement un sous-ensemble de contrôles disponibles. L'utilisation d'un sous-ensemble de contrôles est utile pour personnaliser SaltStack SecOps Compliance pour vos besoins d'infrastructure uniques, par exemple si la correction d'un contrôle donné risque de compromettre une dépendance connue.

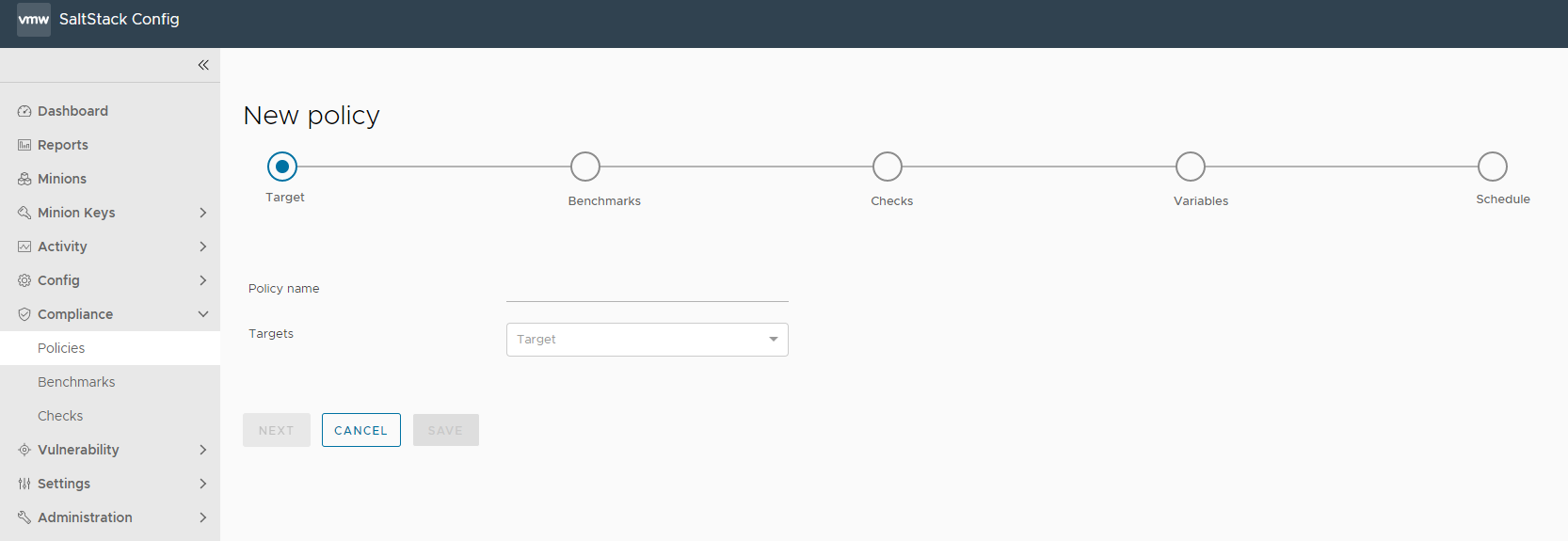

Lors de la création de votre stratégie, vous devez sélectionner une cible à laquelle appliquer la stratégie, ainsi que les évaluations et les contrôles à exécuter sur votre système.

Pour vous connecter directement au SDK, reportez-vous à la page vRealize Automation SaltStack Config SecOps.

Cible

Une cible est le groupe de minions, dans un ou plusieurs masters Salt, à qui s'applique la commande Salt d'une tâche. Un master Salt se gère comme un minion et peut être une cible s'il exécute le service de minion. Lors de la création d'une stratégie et de la sélection d'une cible, vous définissez les nœuds sur lesquels les contrôles de sécurité sont exécutés. Vous pouvez choisir une cible existante ou en créer une.

Pour plus d'informations, reportez-vous à la section Minions.

Évaluations

SaltStack SecOps Compliance simplifie le processus de définition de la stratégie de sécurité en regroupant les contrôles de sécurité par évaluation.

Les évaluations constituent une catégorie de contrôles de sécurité. Les évaluations de SaltStack SecOps Compliance sont définies par des experts largement reconnus, tandis que les évaluations personnalisées sont définies par les normes de votre organisation. Vous pouvez utiliser des références pour aider à créer une plage de stratégies différentes optimisées pour différents groupes de nodes. Par exemple, vous pouvez créer une stratégie Oracle Linux qui applique des contrôles CIS à vos minions Oracle Linux et une stratégie Windows qui applique des contrôles CIS à vos minions Windows. Pour plus d'informations sur la création de contenu personnalisé, reportez-vous à la section Création de composants de conformité personnalisés.

) est distribué sur trois évaluations différentes :

) est distribué sur trois évaluations différentes :

- Contenu du domaine maître

- Contenu du membre

- Contenu du master et du membre de domaine

Contrôles

custom-checks-user-icon, au lieu de l'icône

custom-checks-user-icon, au lieu de l'icône

built-in-checks-shield-icon. Pour plus d'informations sur la création de contenu personnalisé, reportez-vous à la section

Création de composants de conformité personnalisés. Chaque contrôle inclut plusieurs champs d'informations.

built-in-checks-shield-icon. Pour plus d'informations sur la création de contenu personnalisé, reportez-vous à la section

Création de composants de conformité personnalisés. Chaque contrôle inclut plusieurs champs d'informations.

| Champ d'information | Description |

|---|---|

| Description | Description du contrôle. |

| Action | Description de l’action effectuée lors de la correction. |

| Pause | Utilisé uniquement pour les tests internes. Pour plus d'informations, contactez votre administrateur. |

| Description globale | Description détaillée du contrôle. |

| Osfinger | Liste des valeurs osfinger pour lesquelles la vérification est implémentée. Osfinger se trouve dans les éléments grains pour chaque minion afin d'identifier le système d'exploitation du minion et la version majeure. Des grains sont collectés pour le système d'exploitation, le nom de domaine, l'adresse IP, le noyau, le type de système d'exploitation, la mémoire, ainsi que d'autres propriétés système. |

| Profil | Liste des profils de configuration pour différentes évaluations. |

| Logique | Description de la logique de mise en œuvre du contrôle. |

| Références | Références croisées de conformité entre évaluations. |

| Corriger | Valeurs qui indiquent si SaltStack SecOps Compliance est capable de corriger des nœuds non conformes, car certains contrôles n'incluent pas d'étapes de correction spécifiques exploitables. |

| Correction | Description du mode de correction de tout système non conforme, le cas échéant. |

| Noté | Valeur de note d'évaluation CIS. Les recommandations notées affectent la note d'évaluation de la cible, tandis que celles non notées ne l'affectent pas. True indique noté et False indique non noté. |

| Fichier d'état | Copie de l'état Salt qui est appliqué pour exécuter le contrôle et, le cas échéant, la correction qui en découle. |

| Variables | Les variables dans SaltStack SecOps Compliance sont utilisées pour transmettre des valeurs aux états Salt qui constituent les contrôles de sécurité. Pour de meilleurs résultats, utilisez les valeurs par défaut. Pour plus d'informations, reportez-vous à la page Comment utiliser les états Salt. |

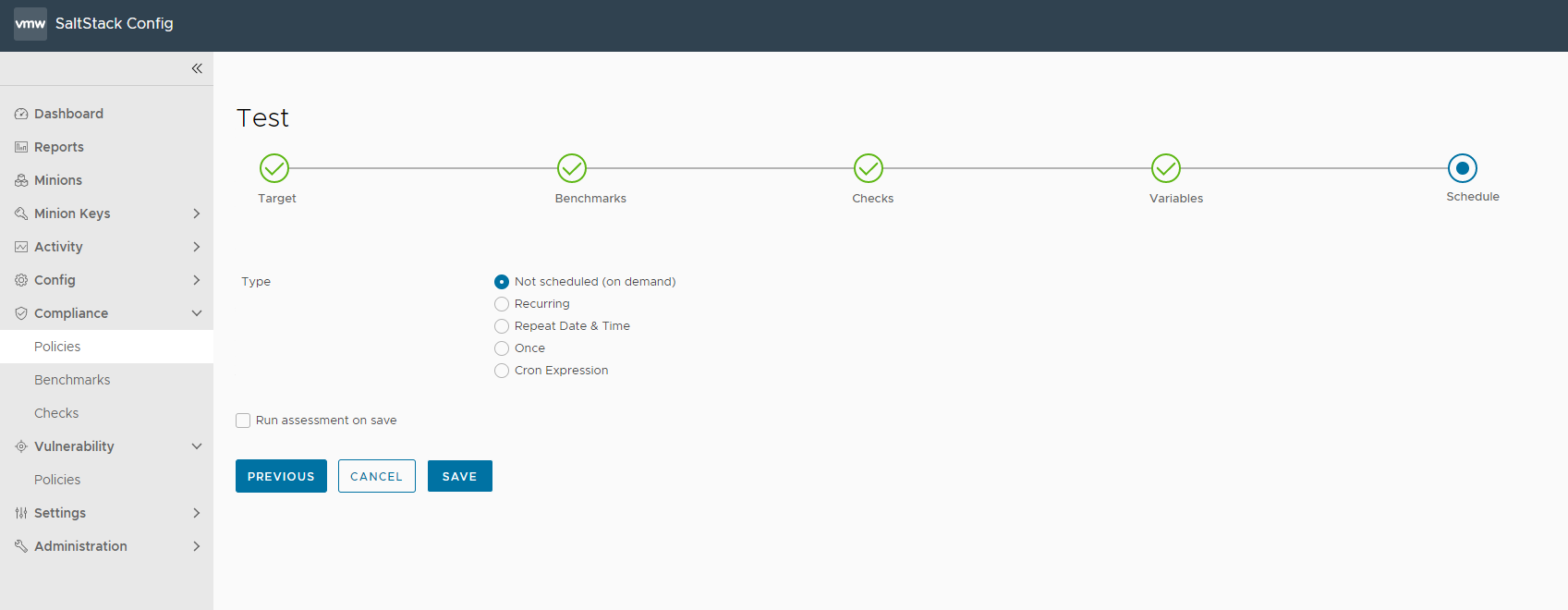

| Planifications | Choisissez la fréquence de planification Récurrent, Répéter la date et l'heure, Une fois ou Expression Cron. Des options supplémentaires sont disponibles, en fonction de l’activité programmée et de la fréquence de planification que vous choisissez.

Note : Dans l'éditeur de planification, les termes « Tâche » et « Évaluation » sont utilisés de manière interchangeable. Lorsque vous définissez une planification pour la stratégie, vous planifiez uniquement l'évaluation, pas la correction.

Note : Lors de la définition d'une planification d'évaluation, vous pouvez choisir l'option

Non planifiée (à la demande). Si vous sélectionnez cette option, vous choisissez d'exécuter une évaluation ponctuelle et aucune planification n'est définie.

|

Procédure

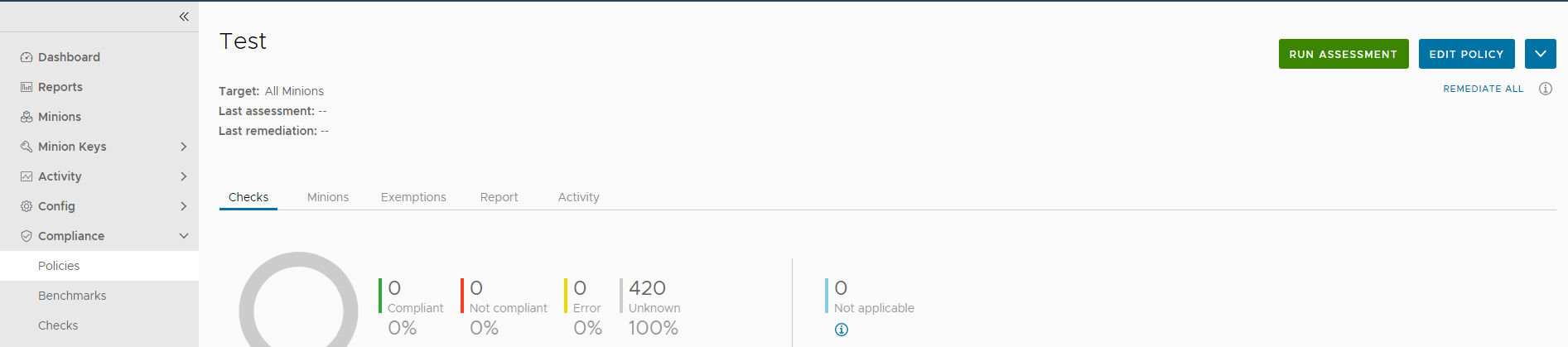

Résultats

La stratégie de conformité est enregistrée et utilisée pour exécuter une évaluation. Vous pouvez modifier la stratégie en sélectionnant la stratégie sur la page d'accueil et en cliquant sur Modifier la stratégie.