La compréhension des flux de processus de Autorité d'approbation vSphere est essentielle pour apprendre à configurer et à gérer votre infrastructure approuvée.

Configuration de Autorité d'approbation vSphere

Autorité d'approbation vSphere n'est pas activé par défaut. Vous devez configurer manuellement Autorité d'approbation vSphere dans votre environnement. Reportez-vous à la section Configuration de Autorité d'approbation vSphere.

Lorsque vous configurez Autorité d'approbation vSphere , vous devez spécifier les versions du logiciel ESXi que le service d'attestation accepte, ainsi que les modules de plate-forme sécurisée (TPM) dignes de confiance.

TPM et attestation

Ce guide utilise les définitions suivantes lors de la présentation de TPM et de l'attestation.

| Terme | Définition |

|---|---|

| Clé d'approbation (EK) | Un TPM est fabriqué avec une paire de clés publique/privée RSA intégrée au matériel, appelée clé d'approbation (EK). La clé EK est propre à un TPM particulier. |

| Clé publique EK | Partie publique de la paire de clés EK. |

| Clé privée EK | Partie privée de la paire de clés EK. |

| Certificat EK | Clé publique EK encapsulée avec une signature. Le certificat EK est créé par le fabricant TPM qui utilise sa clé privée d'autorité de certification pour signer la clé publique EK. Tous les TPM ne contiennent pas un certificat EK. Dans ce cas, la clé publique EK n'est pas signée. |

| Attestation TPM | Capacité du service d'attestation à vérifier le logiciel exécuté sur un hôte distant. L'attestation TPM est effectuée par des mesures de chiffrement effectuées par le TPM pendant le démarrage de l'hôte distant et est relayée vers le service d'attestation sur demande. Le service d'attestation établit une relation de confiance dans le TPM via la clé publique EK ou le certificat EK. |

Configuration de l'approbation TPM sur les hôtes approuvés

Un hôte approuvé ESXi doit contenir un TPM. Un TPM est fabriqué avec une paire de clés publique/privée intégrée au matériel, appelée clé d'approbation (EK). Bien que TPM 2.0 autorise de nombreuses paires de clé/certificat, le plus courant est une paire de clés RSA-2048. Lorsqu'une clé publique EK de TPM est signée par une autorité de certification, le résultat est le certificat EK. Le fabricant de TPM pré-génère normalement au moins un EK, signe la clé publique auprès d'une autorité de certification et incorpore le certificat signé dans la mémoire non volatile du TPM.

Vous pouvez configurer le service d'attestation pour approuver les TPM comme suit :

- Approuvez tous les certificats d'autorité de certification avec lesquels le fabricant a signé le TPM (la clé publique EK). Le paramètre par défaut du service d'attestation consiste à approuver les certificats d'autorité de certification. De cette manière, le même certificat d'autorité de certification couvre de nombreux hôtes ESXi, ce qui réduit votre charge administrative.

- Approuvez le certificat d'autorité de certification TPM et la clé publique EK de l'hôte ESXi. Ce dernier peut être le certificat EK ou la clé publique EK. Bien que cette approche offre davantage de sécurité, elle nécessite de configurer des informations sur chaque hôte approuvé.

- Certains TPM ne contiennent pas de certificat EK. Dans ce cas, vous devez approuver la clé publique EK.

Le fait d'approuver tous les certificats d'autorité de certification TPM est pratique d'un point de vue opérationnel. Vous configurez de nouveaux certificats uniquement lorsque vous ajoutez une nouvelle classe de matériel à votre centre de données. En approuvant des certificats EK de manière individuelle, vous pouvez limiter l'accès à des hôtes ESXi spécifiques.

Vous pouvez également décider de ne pas approuver les certificats d'autorité de certification TPM. Dans une situation peu courante, vous pouvez utiliser cette configuration lorsqu'un EK n'est pas signé par une autorité de certification. Cette fonctionnalité n'est pas entièrement implémentée pour le moment.

Attestation de plusieurs TPM

Pour commencer le processus d'attestation, l'hôte approuvé ESXi dans le cluster approuvé envoie la clé publique EK et le certificat EK préconfigurés au service d'attestation sur le cluster d'autorité d'approbation. Lorsque le service d'attestation reçoit la demande, il recherche l'EK dans sa configuration. Il peut s'agir de la clé publique EK, du certificat EK ou des deux, selon la configuration. Si aucun de ces cas n'est valide, le service d'attestation rejette la demande d'attestation.

L'EK n'est pas utilisé directement pour la signature, c'est pourquoi une clé d'attestation (AK ou AIK) est négociée. Le protocole de négociation garantit qu'un AK récemment créé est lié à l'EK précédemment vérifié, empêchant les potentiels intercepteurs ou usurpateurs. Après la négociation d'un AK, celui-ci est réutilisé lors de demandes d'attestation ultérieures plutôt que de devoir en générer un nouveau à chaque fois.

L'hôte approuvé ESXi lit les valeurs de l'opération quote et de PCR à partir du TPM. L'opération quote est signée par l'AK. L'hôte approuvé ESXi lit également le journal des événements TCG, qui inclut tous les événements ayant généré l'état PCR actuel. Ces informations de TPM sont envoyées au service d'attestation pour validation. Le service d'attestation vérifie les valeurs de PCR à l'aide du journal des événements.

Utilisation des fournisseurs de clés avec les serveurs de clés

Le service de fournisseur de clés utilise le concept d'un fournisseur de clés approuvé pour masquer les spécificités du serveur de clés par rapport au reste du logiciel de centre de données. Chaque fournisseur de clés approuvé dispose d'une clé de chiffrement principale configurée unique et référence un ou plusieurs serveurs de clés. La clé de chiffrement principale est présente dans les serveurs de clés. Dans le cadre de la configuration de Autorité d'approbation vSphere , vous devez provisionner la clé principale en tant qu'activité distincte et l'activer. Le service de fournisseur de clés peut avoir plusieurs fournisseurs de clés approuvés configurés. Chaque fournisseur de clés approuvé utilise une clé principale différente, mais peut référencer le même serveur de clés de sauvegarde.

Lorsqu'un nouveau fournisseur de clés approuvé est ajouté, l'administrateur de l'autorité d'approbation doit spécifier le serveur de clés et un identifiant de clé existant sur ce serveur de clés.

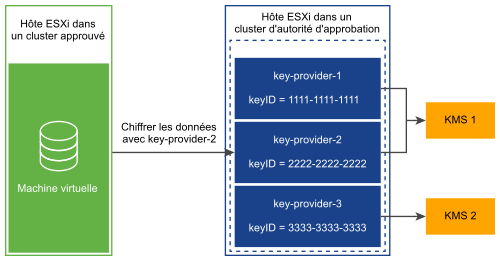

La figure suivante illustre la relation entre le service de fournisseur de clés et les serveurs de clés.

Après avoir configuré un fournisseur de clés approuvé pour un cluster approuvé, le service de fournisseur de clés peut accepter des demandes pour exécuter des opérations de chiffrement sur ce fournisseur de clés approuvé. Par exemple, dans cette figure, trois fournisseurs de clés approuvés sont configurés, deux pour KMS-1 et un pour KMS-2. L'hôte approuvé demande une opération de chiffrement par rapport à key-provider-2. L'hôte approuvé demande une clé de chiffrement à générer et à renvoyer, puis utilise cette clé de chiffrement pour effectuer des opérations de chiffrement.

Le service de fournisseur de clés utilise la clé principale référencée par key-provider-2 pour chiffrer les données en texte brut spécifiées et renvoyer le texte chiffré correspondant. Par la suite, l'hôte approuvé peut fournir le même texte chiffré à une opération de déchiffrement et récupérer le texte brut d'origine.

Authentification et autorisation de Autorité d'approbation vSphere

Les opérations administratives de Autorité d'approbation vSphere nécessitent un utilisateur membre du groupe TrustedAdmins. Avoir uniquement des privilèges d'administrateur d'autorité d'approbation n'est pas suffisant pour effectuer toutes les opérations administratives impliquant les hôtes ESXi. Pour plus d'informations, consultez Conditions préalables et privilèges requis pour l'autorité d'approbation vSphere.

Ajout d'un hôte approuvé à un cluster approuvé

Les étapes de l'ajout initial d'hôtes ESXi au cluster approuvé sont décrites dans Configuration de Autorité d'approbation vSphere.

Par la suite, si vous souhaitez ajouter des hôtes ESXi au cluster approuvé, le workflow est différent. Reportez-vous à la section Ajout et suppression d'hôtes Autorité d'approbation vSphere.

Lors de l'ajout initial d'hôtes ESXi au cluster approuvé, vous devez réunir les informations suivantes :

- Certificat TPM pour chaque type de matériel dans le cluster

- Image ESXi pour chaque version d'ESXi dans le cluster

- Informations de principal de vCenter Server

Si vous ajoutez ultérieurement des hôtes ESXi à un cluster approuvé, vous devrez peut-être collecter des informations supplémentaires. En effet, si les nouveaux hôtes ESXi diffèrent dans la version matérielle ou ESXi des hôtes d'origine, vous devez collecter les nouvelles informations sur l'hôte ESXi et les importer dans le cluster d'autorité d'approbation. Vous ne devez collecter les informations de principal de vCenter Server qu'une seule fois par système vCenter Server.