Vous configurez des services Autorité d'approbation vSphere pour attester vos hôtes ESXi, qui deviennent ensuite capables d'effectuer des opérations de chiffrement approuvées.

Autorité d'approbation vSphere utilise l'attestation à distance pour les hôtes ESXi afin de prouver l'authenticité de leur logiciel démarré. L'attestation vérifie que les hôtes ESXi exécutent un logiciel VMware authentique ou un logiciel partenaire signé par VMware. L'attestation s'appuie sur des mesures qui sont enracinées dans une puce TPM 2.0 (Trusted Platform Module) installée dans l'hôte ESXi. Dans Autorité d'approbation vSphere , une instance d'ESXi peut accéder aux clés de chiffrement et effectuer des opérations de chiffrement uniquement après avoir été attestée.

Glossaire de Autorité d'approbation vSphere

Autorité d'approbation vSphere introduit des termes et définitions spécifiques importants à comprendre.

| Terme | Définition |

|---|---|

| Autorité d'approbation™ vSphere® de VMware | Spécifie un ensemble de services qui active une infrastructure d'approbation. Elle est chargée de s'assurer que les hôtes ESXi exécutent des logiciels approuvés et de libérer des clés de chiffrement uniquement pour les hôtes ESXi approuvés. |

| Composants de l'autorité d'approbation vSphere | Les composants de l'autorité d'approbation vSphere sont les suivants :

|

| Service d'attestation | Atteste de l'état d'un hôte ESXi distant. Utilise TPM 2.0 pour établir une racine matérielle d'approbation et vérifie les mesures logicielles par rapport à une liste de versions d'ESXi approuvées par l'administrateur. |

| Service de fournisseur de clés | Encapsule un ou plusieurs serveurs de clés et expose les fournisseurs de clés approuvés qui peuvent être spécifiés lors du chiffrement des machines virtuelles. Actuellement, les serveurs de clés sont limités au protocole KMIP. |

| Infrastructure approuvée | Une infrastructure approuvée comprend les éléments suivants :

Note : Vous devez utiliser des systèmes

vCenter Server séparés pour le cluster d'autorité d'approbation et le cluster approuvé.

|

| Cluster d'autorité d'approbation | Se compose d'un cluster vCenter Server d'hôtes ESXi qui exécutent les composants de l'autorité d'approbation vSphere (le service d'attestation et le service de fournisseur de clés). |

| Hôte d'autorité d'approbation | Hôte ESXi exécutant des composants d'autorité d'approbation vSphere (le service d'attestation et le service de fournisseur de clés). |

| Cluster approuvé | Se compose d'un cluster vCenter Server d'hôtes ESXi approuvés qui sont attestés à distance par le cluster d'autorité d'approbation. Bien qu'il ne soit pas strictement requis, un service de fournisseur de clés configuré augmente fortement la valeur fournie par un cluster approuvé. |

| Hôte approuvé | Hôte ESXi dont le logiciel a été validé par le service d'attestation du cluster d'autorité d'approbation. Cet hôte exécute des machines virtuelles de charge de travail qui peuvent être chiffrées à l'aide de fournisseurs de clés publiés par le service de fournisseur de clés du cluster d'autorité d'approbation. |

| Chiffrement vSphere pour des machines virtuelles | Le chiffrement de machine virtuelle vSphere vous permet de créer des machines virtuelles chiffrées et de chiffrer des machines virtuelles existantes.

|

| Fournisseur de clés approuvé | Fournisseur de clés qui encapsule une clé de chiffrement unique sur un serveur de clés. L'accès à la clé de chiffrement nécessite que le service d'attestation confirme que le logiciel ESXi ait été vérifié sur l'hôte approuvé. |

| Fournisseur de clés standard | Fournisseur de clés qui obtient des clés de chiffrement directement à partir d'un serveur de clés et distribue des clés aux hôtes requis dans un centre de données. Précédemment référencé dans vSphere en tant que cluster KMS. |

| Serveur de clés | Un serveur de gestion de clés (KMS) KMIP associé à un fournisseur de clés. |

| vCenter Server de charge de travail | Instance de vCenter Server qui gère un ou plusieurs clusters approuvés et qui est utilisée pour les configurer. |

Principes de base de Autorité d'approbation vSphere

Avec Autorité d'approbation vSphere , vous pouvez :

- Fournir des hôtes ESXi avec une racine matérielle d'approbation et des capacités d'attestation à distance

- Limiter la gestion des clés de chiffrement en libérant des clés uniquement pour les hôtes ESXi attestés

- Créer un environnement d'administration plus sécurisé pour la gestion des approbations

- Centraliser la gestion de plusieurs serveurs de clés

- Continuer à effectuer des opérations de chiffrement sur les machines virtuelles, mais avec un niveau de gestion des clés de chiffrement amélioré

Dans vSphere 6.5 et 6.7, le chiffrement des machines virtuelles dépend du système vCenter Server pour obtenir des clés de chiffrement à partir d'un serveur de clés et les transférer à des hôtes ESXi selon les besoins. Le système vCenter Server s'authentifie auprès du serveur de clés à l'aide de certificats de client et de serveur, qui sont stockés dans VECS (VMware Endpoint Certificate Store). Les clés de chiffrement qui sont envoyées à partir du serveur de clés sont transmises via la mémoire du système vCenter Server aux hôtes ESXi requis (avec un chiffrement des données fourni par TLS sur le réseau). En outre, vSphere dépend des contrôles de privilèges dans le système vCenter Server pour valider les autorisations des utilisateurs et appliquer les restrictions d'accès au serveur de clés. Bien que cette architecture soit sécurisée, elle ne prend pas en compte les éventualités d'une instance de vCenter Server compromise, d'un administrateur de vCenter Server malveillant ou d'une erreur de gestion ou de configuration pouvant entraîner une divulgation ou une perte de secrets.

Dans vSphere 7.0, Autorité d'approbation vSphere résout ces problèmes. Vous pouvez créer une base de calcul approuvée, qui se compose d'un ensemble sécurisé et gérable d'hôtes ESXi. Autorité d'approbation vSphere implémente un service d'attestation à distance pour les hôtes ESXi que vous souhaitez approuver. En outre, Autorité d'approbation vSphere améliore la prise en charge de la certification TPM 2.0 (ajoutée à vSphere à partir de la version 6.7) afin de mettre en œuvre des restrictions d'accès sur les clés de chiffrement et donc de mieux protéger les secrets de charge de travail des machines virtuelles. En outre, Autorité d'approbation vSphere autorise uniquement les administrateurs d'autorité d'approbation autorisés à configurer des services Autorité d'approbation vSphere et à configurer des hôtes d'autorité d'approbation. L'administrateur d'autorité d'approbation peut être le même utilisateur que l'utilisateur administrateur vSphere ou un autre utilisateur.

En fin de compte, Autorité d'approbation vSphere vous permet d'exécuter vos charges de travail dans un environnement plus sécurisé en effectuant les actions suivantes :

- Détection des falsifications

- Interdiction des modifications non autorisées

- Prévention des logiciels malveillants et des modifications

- Limitation des charges de travail sensibles pour qu'elles s'exécutent uniquement sur une pile matérielle et logicielle vérifiée et sécurisée

Architecture de Autorité d'approbation vSphere

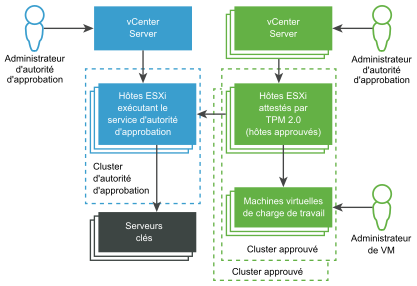

La figure suivante illustre une vue simplifiée de l'architecture Autorité d'approbation vSphere .

Dans cette figure :

- Systèmes vCenter Server

Des systèmes vCenter Server distincts gèrent le cluster d'autorité d'approbation et les clusters approuvés.

- Cluster d'autorité d'approbation

Ce cluster comprend les hôtes ESXi exécutant les composants de Autorité d'approbation vSphere .

- Serveurs de clés

Les serveurs de clés stockent les clés de chiffrement qui sont utilisées par le service de fournisseur de clés lorsque des opérations de chiffrement sont effectuées. Les serveurs de clés sont externes à Autorité d'approbation vSphere .

- Clusters approuvés

Ces clusters se composent des hôtes approuvés ESXi qui ont été attestés à distance par un TPM, et qui exécutent des charges de travail chiffrées.

- Administrateur d'autorité d'approbation

Cet administrateur est membre du groupe TrustedAdmins de vCenter Server et configure l'infrastructure approuvée.

Autorité d'approbation vSphere offre une flexibilité dans la manière dont vous désignez les administrateurs d'autorité d'approbation. Les administrateurs d'autorité d'approbation de la figure peuvent être des utilisateurs distincts. Il est également possible que les administrateurs d'autorité d'approbation soient le même utilisateur, en utilisant les informations d'identification qui sont liées entre les systèmes vCenter Server. Dans ce cas, il s'agit du même utilisateur et du même groupe TrustedAdmins.

- Administrateur de machine virtuelle

Cet administrateur a obtenu des privilèges pour gérer les machines virtuelles de charge de travail chiffrées sur les hôtes approuvés.