Pour configurer la fédération de fournisseur d'identité vCenter Server efficacement, vous devez comprendre les flux de communication qui se produisent.

Vous pouvez configurer la fédération de fournisseurs d'identité de vCenter Server pour AD FS, Microsoft Entra ID (anciennement Azure AD), Okta ou PingFederate.

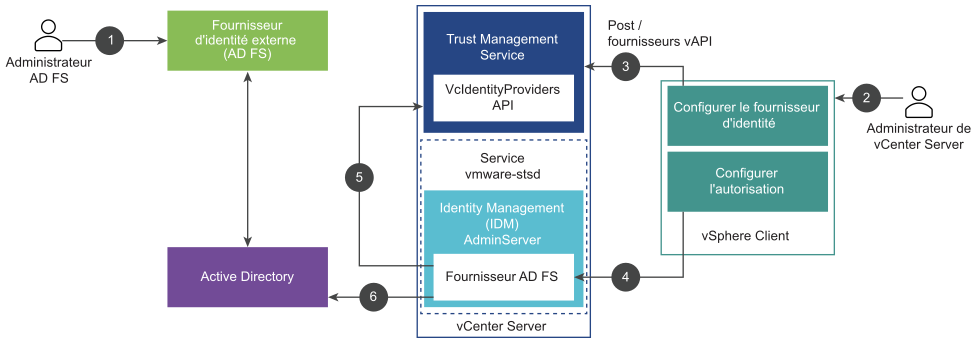

Flux de configuration de la fédération de fournisseur d'identité vCenter Server pour AD FS

La figure suivante illustre le flux de configuration de la fédération de fournisseur d'identité vCenter Server pour AD FS.

vCenter Server, AD FS et Active Directory interagissent de la manière suivante.

- L'administrateur AD FS configure une application OIDC AD FS pour vCenter Server.

- L'administrateur vCenter Server se connecte à l'instance de vCenter Server à l'aide de vSphere Client.

- L'administrateur vCenter Server ajoute un fournisseur d'identité AD FS à l'instance de vCenter Server et entre également des informations sur le domaine Active Directory.

vCenter Server a besoin de ces informations pour établir une connexion LDAP au domaine Active Directory du serveur AD FS. À l'aide de cette connexion, l'instance de vCenter Server recherche des utilisateurs et des groupes, et les ajoute aux groupes locaux vCenter Server à l'étape suivante. Pour plus d'informations, consultez la section intitulée « Recherche dans le domaine Active Directory » ci-dessous.

- L'administrateur vCenter Server configure les autorisations d'autorisation dans l'instance de vCenter Server pour les utilisateurs AD FS.

- Le fournisseur AD FS interroge l'API VcIdentityProviders pour obtenir les informations de connexion LDAP pour la source Active Directory.

- Le fournisseur AD FS recherche dans Active Directory les utilisateurs ou les groupes interrogés pour terminer la configuration de l'autorisation.

Recherche dans le domaine Active Directory

Vous pouvez configurer AD FS en tant que fournisseur d'identité externe dans l'instance de vCenter Server à l'aide de l'assistant Configurer le fournisseur d'identité principal dans vSphere Client. Dans le cadre du processus de configuration, vous devez entrer les informations sur votre domaine Active Directory, y compris les informations de nom unique d'utilisateur et de groupe. La configuration d'AD FS pour l'authentification nécessite ces informations de connexion Active Directory. Cette connexion est nécessaire pour rechercher et mapper des noms d'utilisateurs et des groupes Active Directory à des rôles et des autorisations dans vCenter Server, alors qu'AD FS est utilisé pour l'authentification de l'utilisateur. Cette étape de l'assistant Configurer le fournisseur d'identité principal ne crée pas une source d'identité Active Directory sur LDAP. vCenter Server utilise plutôt ces informations pour établir une connexion compatible avec la recherche valide à votre domaine Active Directory pour y rechercher des utilisateurs et des groupes.

Prenons un exemple utilisant les entrées de nom unique suivantes :

- Nom unique de base pour les utilisateurs : cn=Users,dc=corp,dc=local

- Nom unique de base pour les groupes : dc=corp,dc=local

- Nom d'utilisateur : cn=Administrator,cn=Users,dc=corp,dc=local

Si l'utilisateur [email protected] est membre du groupe [email protected], la saisie de ces informations dans l'assistant permet à un administrateur vCenter Server de rechercher le groupe [email protected] et de l'ajouter au groupe [email protected] de vCenter Server. Par conséquent, l'utilisateur [email protected] se voit accorder des privilèges d'administration dans vCenter Server lors de la connexion.

vCenter Server utilise également ce processus de recherche lorsque vous configurez des autorisations globales pour des utilisateurs et des groupes Active Directory. Dans les deux cas, qu'il s'agisse de configurer des autorisations globales ou d'ajouter un utilisateur ou un groupe, vous sélectionnez le domaine que vous avez saisi pour votre fournisseur d'identité AD FS dans le menu déroulant Domaine pour rechercher et sélectionner des utilisateurs et des groupes dans votre domaine Active Directory.

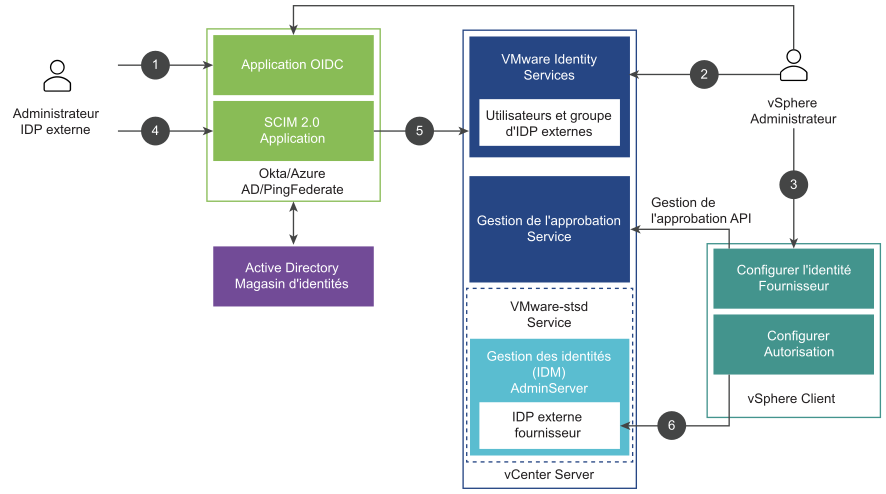

Flux de processus de configuration de la fédération de fournisseur d'identité de vCenter Server à l'aide de VMware Identity Services

Pour configurer Okta, Microsoft Entra ID et PingFederate, vous utilisez les VMware Identity Services. La figure suivante illustre le flux de configuration de la fédération de fournisseur d'identité de vCenter Server pour VMware Identity Services.

vCenter Server, VMware Identity Services et Active Directory interagissent de la manière suivante.

- L'administrateur IDP externe configure une application OIDC pour vCenter Server.

- L'administrateur vCenter Server se connecte à vCenter Server à l'aide de vSphere Client et ajoute un fournisseur d'identité à vCenter Server, puis entre également les informations de domaine.

- L'administrateur vCenter Server fournit l'URI de redirection (obtenu à partir de la page de configuration du fournisseur d'identité dans vSphere Client) à l'administrateur du fournisseur d'identité à ajouter à l'application OIDC créée à l'étape 2.

- L'administrateur IDP externe configure une application SCIM 2.0.

- L'administrateur IDP externe attribue les utilisateurs et les groupes à l'application SCIM 2.0 et transfère les utilisateurs et groupes vers vCenter Server.

- L'administrateur vCenter Server configure les autorisations dans l'instance de vCenter Server pour les utilisateurs IDP externes.

Utilisateurs et groupes IDP externes

Du fait qu'un fournisseur d'identité externe utilise le système pour la gestion des identités interdomaines (SCIM, System for Cross-domain Identity Management) pour les utilisateurs et les groupes, ces utilisateurs et ces groupes résident dans votre instance de vCenter Server. Lorsque vous recherchez des utilisateurs et des groupes dans votre fournisseur d'identité externe, par exemple, pour attribuer des autorisations, la recherche se produit localement sur vCenter Server.

vCenter Server utilise également ce processus de recherche lorsque vous configurez des autorisations globales pour des utilisateurs et des groupes IDP externes. Dans les deux cas, qu'il s'agisse de configurer des autorisations globales ou d'ajouter un utilisateur ou un groupe, vous sélectionnez le domaine que vous avez saisi pour votre fournisseur d'identité dans le menu déroulant Domaine pour rechercher et sélectionner des utilisateurs et des groupes dans votre domaine.