Les machines virtuelles sont les conteneurs logiques dans lesquels les applications et systèmes d'exploitation invités s'exécutent. Par nature, toutes les machines virtuelles VMware sont isolées les unes des autres. Cette isolation permet à plusieurs machines virtuelles de s'exécuter en toute sécurité tout en partageant du matériel ; elle leur fournit également leur capacité à accéder au matériel et des performances ininterrompues.

Même un utilisateur doté de privilèges d'administrateur système sur le système d'exploitation invité d'une machine virtuelle ne peut pas violer cette couche d'isolation pour accéder à une autre machine virtuelle sans disposer de privilèges explicitement accordés par l'administrateur système d'ESXi. Du fait de l'isolation de la machine virtuelle, si un système d'exploitation invité s'exécutant dans une machine virtuelle ne fonctionne plus, les autres machines virtuelles se trouvant sur le même hôte continuent à s'exécuter. Les utilisateurs peuvent toujours accéder aux autres machines virtuelles et les performances de ces autres machines virtuelles ne sont pas affectées.

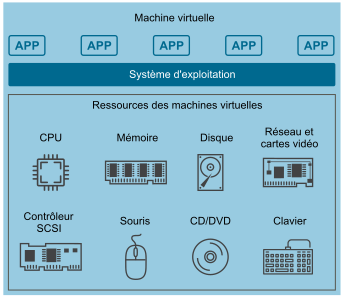

Chaque machine virtuelle est isolée des autres machines virtuelles qui s'exécutent sur le même matériel. Bien que les machines virtuelles partagent des ressources physiques telles que le CPU, la mémoire et les périphériques d'E/S, un système d'exploitation invité sur une machine virtuelle individuelle peut uniquement détecter les périphériques virtuels que vous mettez à sa disposition.

VMkernel soumet à médiation toutes les ressources physiques. Tout accès à un matériel physique s'effectue par le biais de VMkernel et les machines virtuelles ne peuvent pas contourner ce niveau d'isolation.

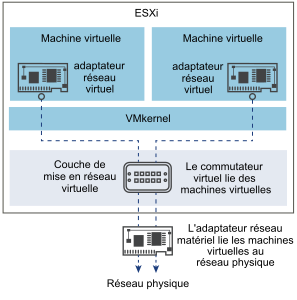

Tout comme une machine physique communique avec d'autres machines d'un réseau par le biais d'une carte réseau, une machine virtuelle communique avec d'autres machines virtuelles s'exécutant sur le même hôte à l'aide d'un commutateur virtuel. En outre, une machine virtuelle communique avec le réseau physique, y compris les machines virtuelles sur d'autres hôtes ESXi, par le biais d'un adaptateur réseau physique.

L'isolation des machines virtuelles affecte également la mise en réseau virtuelle.

- Si une machine virtuelle ne partage pas un commutateur virtuel avec une autre machine virtuelle, elle est complètement isolée des machines virtuelles se trouvant dans l'hôte.

- Si aucun adaptateur réseau physique n'est configuré pour une machine virtuelle, celle-ci est complètement isolée. Cela inclut l'isolation par rapport à tout réseau physique ou virtuel.

- Les machines virtuelles sont aussi sécurisées que les machines physiques si vous les protégez du réseau à l'aide de pare-feu, logiciels anti-virus, etc.

Vous pouvez renforcer la protection des machines virtuelles en définissant des réservations et limites de ressources sur l'hôte. Vous pouvez, par exemple, utiliser l'allocation de ressources pour configurer une machine virtuelle de façon à ce qu'elle reçoive toujours au moins 10 pour cent des ressources de CPU de l'hôte, mais jamais plus de 20 pour cent.

Les réservations et limites de ressources protègent les machines virtuelles contre la dégradation des performances pouvant découler d'une consommation excessive des ressources matérielles partagées par une autre machine virtuelle. Si, par exemple, une attaque de type Déni de service (DoS) paralyse l'une des machines virtuelles sur un hôte, une limite de ressource sur cette machine empêche l'attaque d'accaparer tellement de ressources matérielles que les autres machines virtuelles en seraient également affectées. De même, une réservation de ressources sur chaque machine virtuelle garantit qu'en cas de demandes de ressources élevées effectuées par la machine virtuelle ciblée par l'attaque par déni de service, toutes les autres machines virtuelles disposeront de suffisamment de ressources pour fonctionner.

Par défaut, ESXi impose une forme de réservation de ressources en appliquant un algorithme de distribution qui divise les ressources disponibles de l'hôte de façon égale entre les machines virtuelles tout en réservant un certain pourcentage de ressources à d'autres composants du système. Ce comportement par défaut fournit un degré de protection naturelle contre les attaques par DoS et déni de service distribué (DDoS). Des réservations et limites de ressources spécifiques sont définies sur une base individuelle pour personnaliser le comportement par défaut afin que la distribution ne soit pas égale sur l'ensemble de la configuration de machine virtuelle.