Το VMware SD-WAN παρέχει εντοπισμό και προστασία από διάφορες επιθέσεις για την καταπολέμηση των προγραμμάτων εκμετάλλευσης σε όλα τα στάδια της εκτέλεσής τους.

- Επίθεση άρνησης υπηρεσίας (DoS)

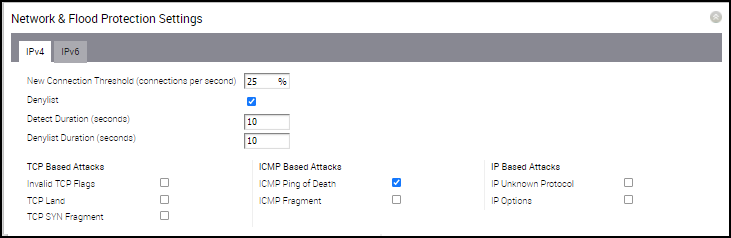

- Επιθέσεις που βασίζονται στο TCP - Μη έγκυροι δείκτες TCP, TCP Land και Τμήμα TCP SYN

- Επιθέσεις με βάση το ICMP - ICMP Ping of Death και Τμήμα ICMP

- Επιθέσεις που βασίζονται σε IP - Άγνωστο πρωτόκολλο IP και μη ασφαλείς επιλογές IP

Μια επίθεση άρνησης υπηρεσίας (DoS) είναι ένας τύπος επίθεσης ασφάλειας δικτύου που κατακλύζει τη συσκευή-στόχο με έναν τεράστιο όγκο ψεύτικης κυκλοφορίας, έτσι ώστε οι πόροι του στόχου να απορροφηθούν στην επεξεργασία της ψεύτικης κυκλοφορίας με αποτέλεσμα να μην είναι δυνατή η επεξεργασία της κανονικής κυκλοφορίας. Ο στόχος μπορεί να είναι ένα τείχος προστασίας, οι πόροι δικτύου στους οποίους ελέγχει την πρόσβαση το τείχος προστασίας ή μια συγκεκριμένη πλατφόρμα υλικού ή το λειτουργικό σύστημα ενός μεμονωμένου κεντρικού υπολογιστή. Η επίθεση DoS προσπαθεί να εξαντλήσει τους πόρους της συσκευής-στόχου, καθιστώντας τη συσκευή προορισμού μη διαθέσιμη σε κανονικούς χρήστες.

Υπάρχουν δύο γενικές μέθοδοι επιθέσεων DoS: υπηρεσίες υπερχείλισης (flooding) ή υπηρεσίες διακοπής λειτουργίας (crashing). Οι επιθέσεις υπερχείλισης συμβαίνουν όταν το σύστημα λαμβάνει υπερβολική κυκλοφορία για προσωρινή αποθήκευση από τον διακομιστή, με αποτέλεσμα την επιβράδυνση και τελικά τη διακοπή της λειτουργίας του. Άλλες επιθέσεις DoS απλά εκμεταλλεύονται ευπάθειες που προκαλούν τη διακοπή λειτουργίας του συστήματος ή της υπηρεσίας-στόχου. Σε αυτές τις επιθέσεις, αποστέλλεται μια εισαγωγή που εκμεταλλεύεται σφάλματα, η οποία στη συνέχεια προκαλεί διακοπή λειτουργίας ή αποσταθεροποιεί σοβαρά το σύστημα.

- Πακέτο που δεν έχει καθορισμένους δείκτες στην κεφαλίδα TCP, όπως SYN, FIN, ACK κ.λπ.,

- Κεφαλίδα TCP που έχει συνδυασμένους δείκτες SYN και FIN, οι οποίοι είναι ουσιαστικά αμοιβαία αποκλειόμενοι δείκτες

Επίθεση Land είναι μια επίθεση DoS επιπέδου 4 στην οποία δημιουργείται ένα πακέτο TCP SYN έτσι ώστε η διεύθυνση IP και η θύρα προέλευσης να είναι ίδιες με τη διεύθυνση IP και τη θύρα προορισμού, η οποία με τη σειρά της έχει οριστεί να οδηγεί σε μια ανοιχτή θύρα σε μια συσκευή-στόχο. Μια ευάλωτη συσκευή-στόχος θα λάμβανε ένα τέτοιο μήνυμα και θα απαντούσε στη διεύθυνση προορισμού, στέλνοντας ουσιαστικά το πακέτο για επανεπεξεργασία σε έναν ατέρμονα βρόχο. Έτσι, η CPU της συσκευής καταναλώνεται επ’ αόριστον προκαλώντας τη διακοπή λειτουργίας ή το πάγωμα της ευάλωτης συσκευής-στόχου.

Το πρωτόκολλο Internet (IP) περικλείει ένα τμήμα SYN πρωτοκόλλου ελέγχου μετάδοσης (TCP) στο πακέτο IP για την έναρξη μιας σύνδεσης TCP και την κλήση ενός τμήματος SYN/ACK ως απόκριση. Επειδή το πακέτο IP είναι μικρό, δεν υπάρχει έγκυρος λόγος για τον κατακερματισμό του. Ένα κατακερματισμένο πακέτο SYN είναι μη κανονικό και ως εκ τούτου ύποπτο. Σε μια επίθεση τμήματος TCP SYN, ένας διακομιστής ή ένας κεντρικός υπολογιστής-στόχος κατακλύζεται με τμήματα πακέτων TCP SYN. Ο κεντρικός υπολογιστής συλλέγει τα τμήματα και περιμένει να φτάσουν τα υπόλοιπα πακέτα, ώστε να μπορέσει να τα συναρμολογήσει εκ νέου. Με την υπερχείλιση ενός διακομιστή ή κεντρικού υπολογιστή με συνδέσεις που δεν μπορούν να ολοκληρωθούν, το buffer μνήμης του κεντρικού υπολογιστή υπερχειλίζει και επομένως δεν είναι δυνατή η δημιουργία περαιτέρω ασφαλών συνδέσεων, προκαλώντας βλάβη στο λειτουργικό σύστημα του κεντρικού υπολογιστή-στόχου.

Μια επίθεση Ping of Death πρωτοκόλλου μηνυμάτων ελέγχου Internet (ICMP) περιλαμβάνει την αποστολή πολλαπλών ακατάλληλων ή κακόβουλων ping σε μια συσκευή-στόχο. Ενώ τα πακέτα ping είναι γενικά μικρά και χρησιμοποιούνται για τον έλεγχο της προσβασιμότητας των κεντρικών υπολογιστών δικτύου, μπορούν να κατασκευαστούν με μεγαλύτερο από το μέγιστο μέγεθος των 65535 byte από τους επιτιθέμενους.

Όταν ένα κακόβουλα μεγάλο πακέτο μεταδίδεται από τον κακόβουλο κεντρικό υπολογιστή, το πακέτο κατακερματίζεται κατά τη μεταφορά και όταν η συσκευή-στόχος επιχειρεί να συναρμολογήσει εκ νέου τα τμήματα IP στο πλήρες πακέτο, το σύνολο υπερβαίνει το μέγιστο όριο μεγέθους. Αυτό μπορεί να υπερχειλίσει τα buffer μνήμης που είχε αρχικά εκχωρηθεί για το πακέτο, προκαλώντας διακοπή λειτουργίας ή πάγωμα ή επανεκκίνηση του συστήματος, καθώς αυτό δεν μπορεί να χειριστεί τόσο μεγάλα πακέτα.

Μια επίθεση κατακερματισμού ICMP είναι μια κοινή επίθεση DoS που περιλαμβάνει υπερχείλιση με κακόβουλα τμήματα ICMP που δεν μπορούν να ανασυγκροτηθούν από τον διακομιστή-στόχο. Δεδομένου ότι η ανασυγκρότηση μπορεί να πραγματοποιηθεί μόνο όταν ληφθούν όλα τα τμήματα, η προσωρινή αποθήκευση τέτοιων πλαστών τμημάτων καταλαμβάνει μνήμη και μπορεί να εξαντλήσει τους διαθέσιμους πόρους μνήμης του ευάλωτου διακομιστή-στόχου, με αποτέλεσμα τη μη διαθεσιμότητα του διακομιστή.

Η ενεργοποίηση της προστασίας άγνωστου πρωτοκόλλου IP αποκλείει πακέτα IP με πεδίο πρωτοκόλλου που περιέχει έναν αριθμό αναγνωριστικού πρωτοκόλλου 143 ή μεγαλύτερο, καθώς θα μπορούσε να προκληθεί αιφνίδια διακοπή λειτουργίας εάν δεν γίνει σωστά η διαχείρισή τους από την τελική συσκευή. Μια προσεκτική προσέγγιση θα ήταν να αποκλειστούν αυτά τα πακέτα IP από την είσοδο στο προστατευμένο δίκτυο.

Οι εισβολείς ορισμένες φορές ρυθμίζουν εσφαλμένα τα πεδία επιλογών IP μέσα σε ένα πακέτο IP, δημιουργώντας είτε ελλιπή είτε ακατάλληλα πεδία. Οι επιτιθέμενοι χρησιμοποιούν αυτά τα παραμορφωμένα πακέτα για να παραβιάσουν ευάλωτους κεντρικούς υπολογιστές στο δίκτυο. Η εκμετάλλευση της ευπάθειας μπορεί ενδεχομένως να επιτρέψει την εκτέλεση αυθαίρετου κώδικα. Η ευπάθεια μπορεί να αξιοποιηθεί μετά την επεξεργασία ενός πακέτου που περιέχει μια συγκεκριμένη επιλογή IP στην κεφαλίδα IP του πακέτου. Η ενεργοποίηση της προστασίας έναντι μη ασφαλών επιλογών IP αποκλείει πακέτα IP μεταφοράς με εσφαλμένα διαμορφωμένο πεδίο επιλογής IP στην κεφαλίδα πακέτου IP.

Για να διαμορφώσετε τις ρυθμίσεις προστασίας δικτύου και υπερχείλισης σε επίπεδο προφίλ, εκτελέστε τα ακόλουθα βήματα.