Για να ρυθμίσετε μια εφαρμογή που βασίζεται στο OpenID Connect (OIDC) στο Azure Active Directory της Microsoft (AzureAD) για μία καθολική σύνδεση (SSO), εκτελέστε τα βήματα αυτής της διαδικασίας.

Προϋποθέσεις

Βεβαιωθείτε ότι έχετε λογαριασμό AzureAD για να συνδεθείτε.

Διαδικασία

- Συνδεθείτε στο λογαριασμό σας Microsoft Azure ως χρήστης διαχείρισης.

Εμφανίζεται η αρχική οθόνη Microsoft Azure.

- Για να δημιουργήσετε μια νέα εφαρμογή:

- Αναζητήστε και επιλέξτε την υπηρεσία Azure Active Directory.

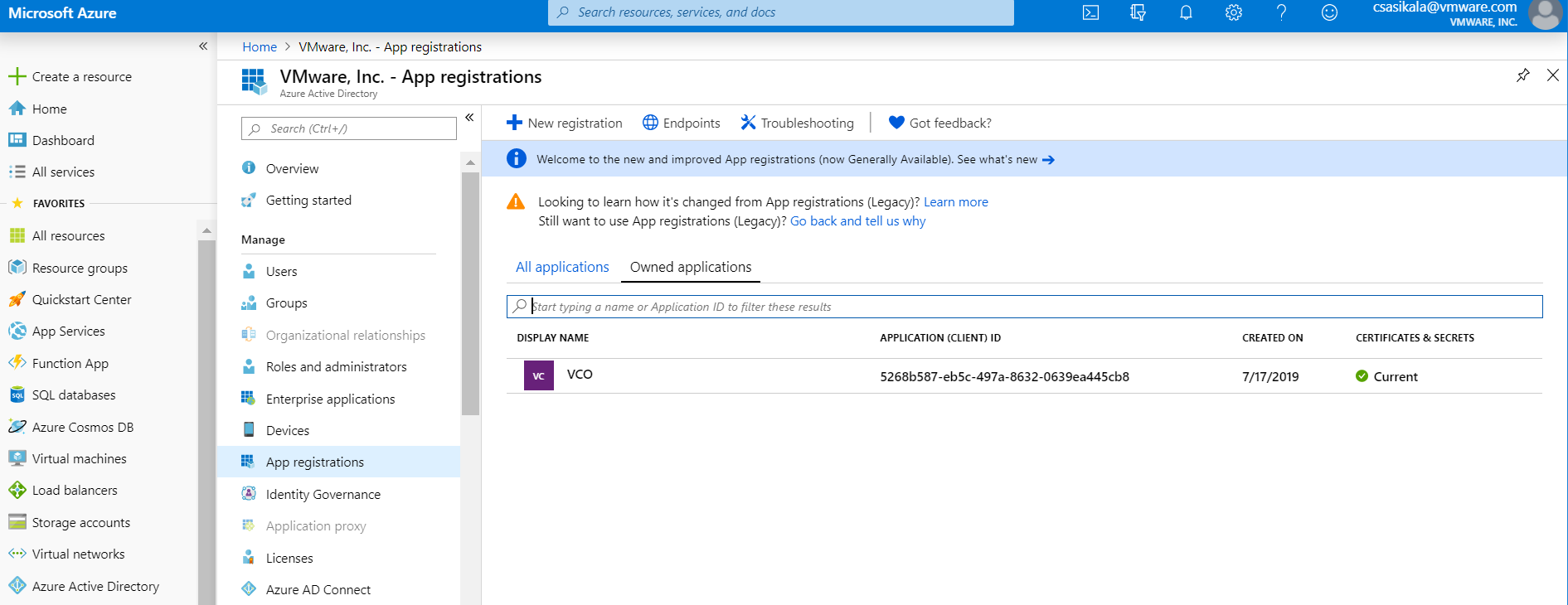

- Μεταβείτε στην Εγγραφή εφαρμογής > Νέα εγγραφή (App registration > New registration).

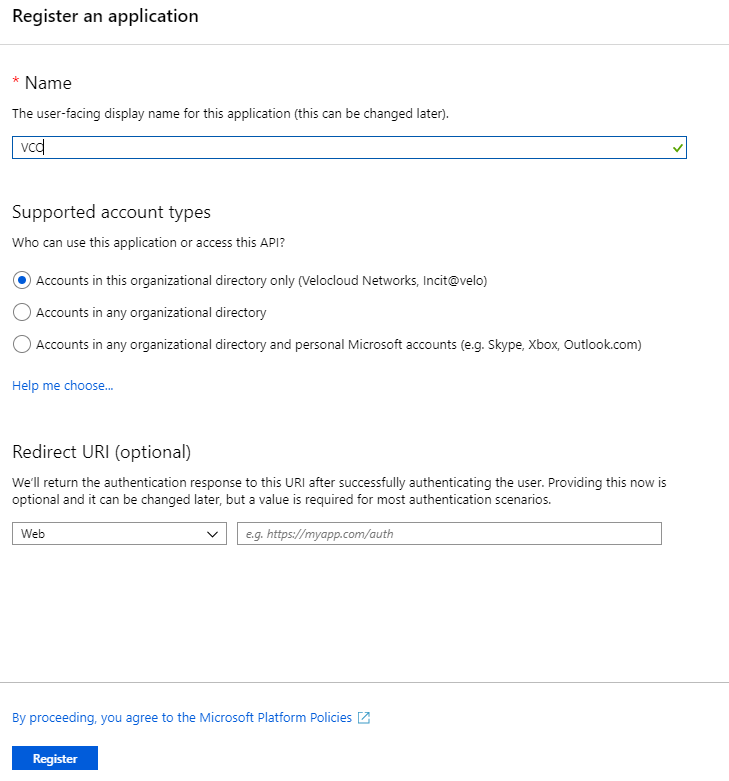

Εμφανίζεται η οθόνη Εγγραφή εφαρμογής (Register an application).

- Στο πεδίο Όνομα (Name), εισαγάγετε το όνομα της εφαρμογής SASE Orchestrator.

- Στο πεδίο Ανακατεύθυνση URL (Redirect URL), εισαγάγετε τη διεύθυνση URL ανακατεύθυνσης που χρησιμοποιεί η εφαρμογή SASE Orchestrator ως τελικό σημείο επιστροφής κλήσης.

Στην εφαρμογή SASE Orchestrator, στο κάτω μέρος της οθόνης Διαμόρφωση ελέγχου ταυτότητας (Configure Authentication), μπορείτε να βρείτε τη σύνδεση URL ανακατεύθυνσης. Στην ιδανική περίπτωση, η διεύθυνση URL ανακατεύθυνσης SASE Orchestrator θα είναι σε αυτή τη μορφή: https://<Orchestrator URL>/login/ssologin/openidCallback.

- Κάντε κλικ στην επιλογή Εγγραφή (Register).

Η εφαρμογή SASE Orchestrator θα καταχωρηθεί και θα εμφανιστεί στις καρτέλες Όλες οι εφαρμογές (All applications) και Ιδιόκτητες εφαρμογές (Owned applications). Φροντίστε να σημειώστε το αναγνωριστικό πελάτη/αναγνωριστικό εφαρμογής που θα χρησιμοποιηθεί κατά τη διαμόρφωση SSO στο SASE Orchestrator.

- Κάντε κλικ στο Τελικά σημεία (Endpoints) και αντιγράψτε τη γνωστή διεύθυνση URL διαμόρφωσης OIDC που θα χρησιμοποιηθεί κατά τη διαμόρφωση SSO στο SASE Orchestrator.

- Για να δημιουργήσετε ένα μυστικό πελάτη για την εφαρμογή SASE Orchestrator, στην καρτέλα Ιδιόκτητες εφαρμογές (Owned applications), κάντε κλικ στην εφαρμογή SASE Orchestrator.

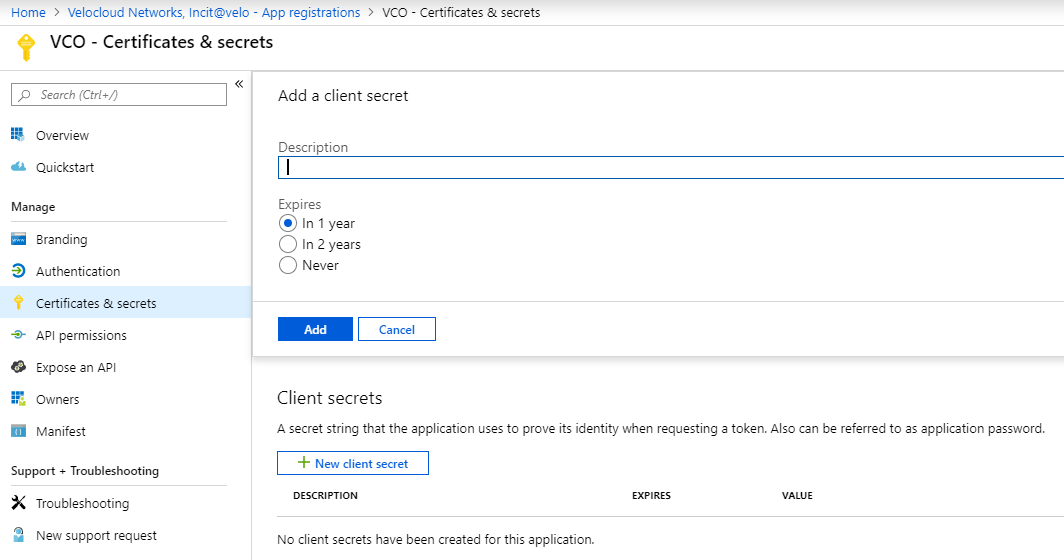

- Μεταβείτε στο Πιστοποιητικά & μυστικά > Νέο μυστικό πελάτη (Certificates & secrets > New client secret).

Εμφανίζεται η οθόνη Προσθήκη του μυστικού πελάτη (Add a client secret).

- Δώστε λεπτομέρειες όπως περιγραφή και τιμή λήξης για το μυστικό και κάντε κλικ στο Προσθήκη (Add).

Το μυστικό πελάτη θα δημιουργηθεί για την εφαρμογή. Σημειώστε τη νέα τιμή μυστικού πελάτη που θα χρησιμοποιηθεί κατά τη ρύθμιση παραμέτρων SSO σε SASE Orchestrator.

- Για να διαμορφώσετε τα δικαιώματα για την εφαρμογή σας SASE Orchestrator, κάντε κλικ στην εφαρμογή σας SASE Orchestrator και μεταβείτε στις Άδειες API > Προσθήκη άδειας (API permissions > Add a permission).

Εμφανίζεται η οθόνη Αίτημα αδειών API (Request API permissions).

- Κάντε κλικ στο Microsoft Graph και επιλέξτε Δικαιώματα εφαρμογής (Application permissions) ως τον τύπο άδειας για την εφαρμογή σας.

- Στην περιοχή Επιλογή δικαιωμάτων (Select permissions), από το αναπτυσσόμενο μενού Καταλόγου (Directory), επιλέξτε Directory.Read.All και από το αναπτυσσόμενο μενού User (Χρήστης) επιλέξτε User.Read.All.

- Κάντε κλικ στην επιλογή Προσθήκη δικαιωμάτων (Add permissions).

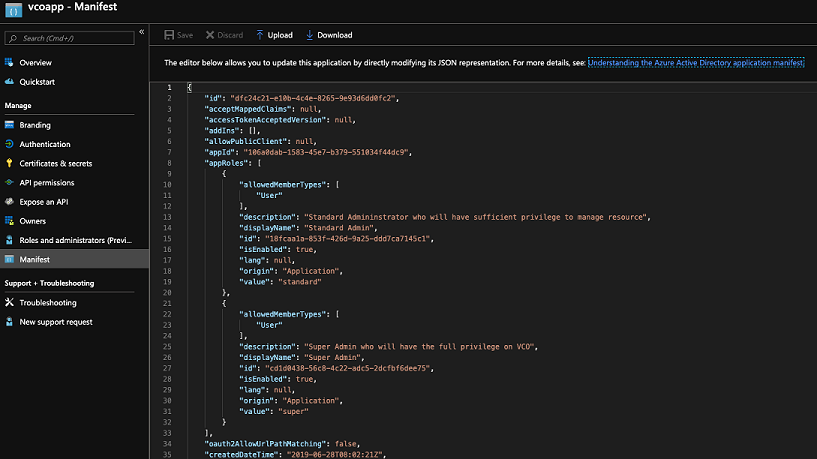

- Για να προσθέσετε και να αποθηκεύσετε ρόλους στη δήλωση, κάντε κλικ στην εφαρμογή SASE Orchestrator και από την οθόνη της εφαρμογής Επισκόπηση (Overview) και κάντε κλικ στην επιλογή Δήλωση (Manifest).

Ανοίγει ένα πρόγραμμα επεξεργασίας δηλώσεων, το οποίο στο Web, επιτρέποντάς σας να επεξεργαστείτε τη δήλωση μέσα στην πύλη. Προαιρετικά, μπορείτε να επιλέξετε Λήψη (Download) για να επεξεργαστείτε τη δήλωση τοπικά και, στη συνέχεια, να χρησιμοποιήσετε τη Αποστολή (Upload) για να την εφαρμόσετε ξανά στην εφαρμογή σας.

- Στη δήλωση, αναζητήστε τον πίνακα

appRolesκαι προσθέστε ένα ή περισσότερα αντικείμενα ρόλου όπως φαίνεται στο παρακάτω παράδειγμα και κάντε κλικ στην Αποθήκευση (Save).Σημείωση: Η ιδιότητα τιμής απόappRolesπρέπει να προστεθεί στη στήλη Όνομα ρόλου παρόχου ταυτότητας (Identity Provider Role Name) του πίνακα Αντιστοίχιση ρόλων (Role Map), που βρίσκεται στην καρτέλα Έλεγχος ταυτότητας (Authentication), προκειμένου να αντιστοιχιστούν σωστά οι ρόλοι.Αντικείμενα δειγμάτων ρόλων{ "allowedMemberTypes": [ "User" ], "description": "Standard Administrator who will have sufficient privilege to manage resource", "displayName": "Standard Admin", "id": "18fcaa1a-853f-426d-9a25-ddd7ca7145c1", "isEnabled": true, "lang": null, "origin": "Application", "value": "standard" }, { "allowedMemberTypes": [ "User" ], "description": "Super Admin who will have the full privilege on SASE Orchestrator", "displayName": "Super Admin", "id": "cd1d0438-56c8-4c22-adc5-2dcfbf6dee75", "isEnabled": true, "lang": null, "origin": "Application", "value": "superuser" }Σημείωση: Βεβαιωθείτε ότι έχετε ορίσειidσε μια νέα τιμή Global Unique Identifier (GUID) που δημιουργήθηκε. Μπορείτε να δημιουργήσετε τιμές GUID online χρησιμοποιώντας διαδικτυακά εργαλεία (για παράδειγμα, https://www.guidgen.com/) ή εκτελώντας τις ακόλουθες εντολές:- Linux/OSX -

uuidgen - Windows -

powershell [guid]::NewGuid()

- Linux/OSX -

- Αναζητήστε και επιλέξτε την υπηρεσία Azure Active Directory.

- Για να αντιστοιχίσετε ομάδες και χρήστες στην εφαρμογή SASE Orchestrator:

- Μεταβείτε στο Azure Active Directory > Εφαρμογές επιχειρήσεων (Azure Active Directory > Enterprise applications).

- Αναζητήστε και επιλέξτε την εφαρμογή SASE Orchestrator.

- Κάντε κλικ στο Χρήστες και ομάδες (Users and groups) και αντιστοιχίστε χρήστες και ομάδες στην εφαρμογή.

- Κάντε κλικ στην επιλογή Υποβολή (Submit).

Αποτελέσματα

Έχετε ολοκληρώσει τη δημιουργία μιας OIDC εφαρμογής στο AzureAD για SSO.

Επόμενες ενέργειες

Διαμορφώστε την Καθολική σύνδεση σε SASE Orchestrator