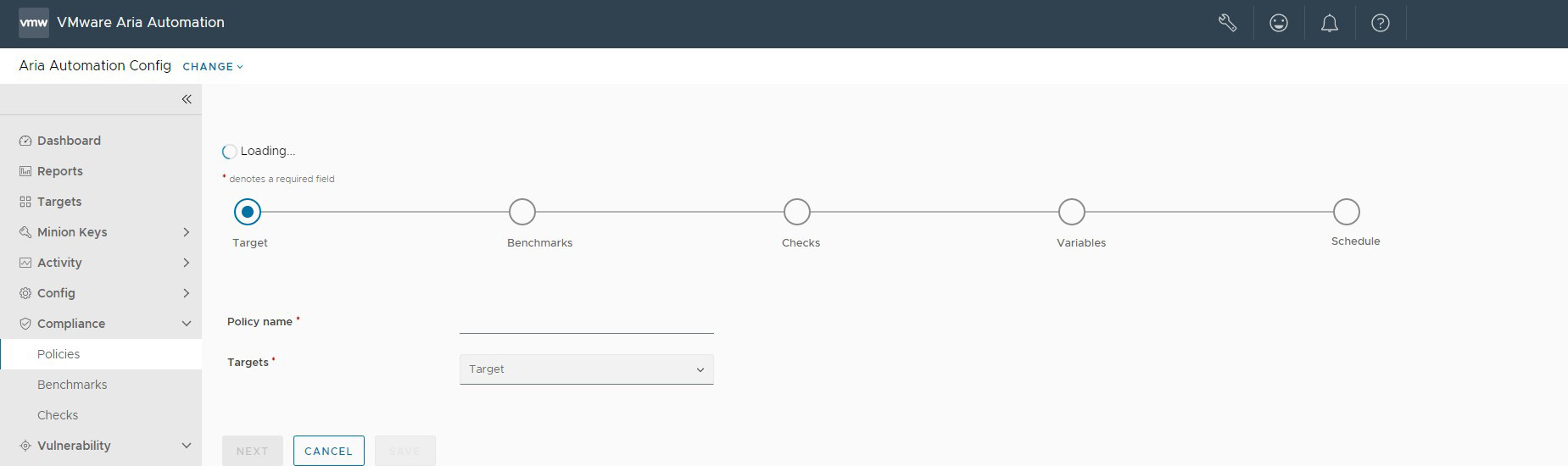

Per proteggere le risorse dell'infrastruttura con Automation for Secure Hosts Compliance, è necessario iniziare con la definizione dei criteri.

Automation for Secure Hosts Compliance offre diversi benchmark di settore, inclusi i controlli per Center for Internet Security (CIS) e molti altri. Ogni benchmark include una raccolta di controlli di sicurezza. È possibile scegliere di applicare tutti i controlli disponibili per un determinato benchmark oppure utilizzare solo un sottoinsieme di controlli disponibili. L'utilizzo di un sottoinsieme di controlli è utile per personalizzare Automation for Secure Hosts Compliance in base alle esigenze specifiche dell'infrastruttura, ad esempio se la correzione di un determinato controllo potrebbe causare l'interruzione di una dipendenza nota.

Quando si crea il criterio, è necessario selezionare una destinazione a cui applicare il criterio, insieme ai benchmark e ai controlli da eseguire in base al sistema.

Per connettersi direttamente all'SDK, vedere Automation for Secure Hosts.

Destinazione

Una destinazione è il gruppo di minion, appartenenti a uno o più Salt Master, a cui si applica il comando Salt di un processo. Un Salt Master è gestito in modo simile a un minion e può essere una destinazione se esegue il servizio dei minion. Quando si crea un criterio e si seleziona una destinazione, si definiscono i nodi in cui vengono eseguiti i controlli di sicurezza. È possibile scegliere una destinazione esistente o crearne una nuova.

Benchmark

Automation for Secure Hosts Compliance semplifica il processo di definizione dei criteri di sicurezza raggruppando i controlli di sicurezza in base ai benchmark.

I benchmark sono categorie dei controlli di sicurezza. I benchmark di Automation for Secure Hosts Compliance sono definiti da esperti ampiamente riconosciuti, mentre i benchmark personalizzati sono definiti dagli standard della propria organizzazione. È possibile utilizzare i benchmark per consentire di creare una gamma di criteri diversi ottimizzati per gruppi di nodi differenti. Ad esempio, è possibile creare un criterio Oracle Linux che applica i controlli CIS ai minion Oracle Linux e un criterio Windows che applica i controlli CIS ai minion Windows. Per ulteriori informazioni sulla creazione di contenuti personalizzati, vedere Creazione di componenti di conformità personalizzati.

) viene distribuito in tre benchmark diversi:

) viene distribuito in tre benchmark diversi:

- Contenuti Master del dominio

- Contenuti del membro

- Contenuti del membro e del Master di dominio

Controlli

custom-checks-user-icon, anziché dall'icona

custom-checks-user-icon, anziché dall'icona

built-in-checks-shield-icon. Per ulteriori informazioni sulla creazione di contenuti personalizzati, vedere

Creazione di componenti di conformità personalizzati. Ogni controllo include diversi campi di informazioni.

built-in-checks-shield-icon. Per ulteriori informazioni sulla creazione di contenuti personalizzati, vedere

Creazione di componenti di conformità personalizzati. Ogni controllo include diversi campi di informazioni.

| Campo di informazioni | Descrizione |

|---|---|

| Descrizione | Descrizione del controllo. |

| Azione | Descrizione dell'azione eseguita durante la correzione. |

| Interruzione | Utilizzata solo per test interni. Per ulteriori informazioni, contattare l'amministratore. |

| Descrizione globale | Descrizione dettagliata del controllo. |

| Osfinger | Elenco di valori osfinger per cui è implementato il controllo. Osfinger si trova negli elementi dei grani per ogni minion e consente di identificare il sistema operativo e la versione principale del minion. Vengono raccolti grani relativi a sistema operativo, nome del dominio, indirizzo IP, kernel, tipo di sistema operativo, memoria e altre proprietà di sistema. |

| Profilo | Elenco dei profili di configurazione per benchmark diversi. |

| Logica | Descrizione della logica di implementazione del controllo. |

| Refs | Riferimenti incrociati di conformità tra benchmark. |

| Correggi | Valori che indicano se Automation for Secure Hosts Compliance è in grado di correggere i nodi non conformi, poiché non tutti i controlli includono passaggi di correzione specifici utilizzabili. |

| Correzione | Descrizione del modo in cui qualsiasi sistema non conforme viene corretto, se applicabile. |

| Classificato | Benchmark CIS con valore ottenuto. I consigli con punteggio influiscono sul punteggio del benchmark della destinazione, mentre i consigli senza punteggio non influiscono sul punteggio. True indica con punteggio e False indica senza punteggio. |

| File di stato | Copia dello stato di Salt che viene applicato per eseguire il controllo e, se applicabile, la successiva correzione. |

| Variabili | Variabili in Automation for Secure Hosts Compliance utilizzate per passare i valori negli stati di Salt che costituiscono i controlli di sicurezza. Per risultati ottimali, utilizzare i valori predefiniti. Per ulteriori informazioni, vedere Come si utilizzano gli stati di Salt. |

| Pianificazioni | Scegliere la frequenza di pianificazione tra Ricorrente, Data e ora ripetizione, Una volta o Espressione Cron. Sono disponibili opzioni aggiuntive, a seconda dell'attività pianificata e in base alla frequenza di pianificazione scelta.

Nota: Nell'editor della pianificazione, i termini "Processo" e "Valutazione" vengono utilizzati in modo intercambiabile. Quando si definisce una pianificazione per il criterio, si pianifica solo la valutazione, non la correzione.

Nota: Quando si definisce una pianificazione della valutazione, è possibile scegliere l'opzione

Non pianificata (su richiesta). Se si seleziona questa opzione, si sceglie di eseguire una valutazione una sola volta e non viene definita alcuna pianificazione.

|

Procedura

risultati

Il criterio di conformità viene salvato e utilizzato per eseguire una valutazione. È possibile modificare il criterio selezionandolo nella home page e facendo clic su Modifica criterio.