VMware Cloud Director utilizza gli handshake SSL per proteggere le comunicazioni tra client e server.

Per VMware Cloud Director 10.4, se si abilita l'implementazione del proxy della console legacy, è necessario configurare l'indirizzo del proxy della console pubblica di VMware Cloud Director, perché ogni server di VMware Cloud Director deve supportare due endpoint SSL diversi, uno per le comunicazioni HTTPS e uno per le comunicazioni proxy della console e l'appliance utilizza un singolo indirizzo IP con la porta personalizzata 8443 per il servizio proxy della console. Vedere la versione VMware Cloud Director 10.3 del presente documento.

I certificati firmati vengono firmati dalle autorità di certificazione (CA) autorizzate e, purché l'archivio attendibilità del sistema operativo locale disponga di una copia dei certificati root e intermedi dell'autorità di certificazione, sono considerati attendibili dai browser. Alcune CA richiedono l'invio dei requisiti di un certificato, altre richiedono l'invio di una richiesta di firma del certificato (CSR). In entrambi i casi, si crea un certificato autofirmato e viene generata una richiesta CSR basata su tale certificato. L'autorità di certificazione firma il certificato con la propria chiave privata, che è quindi possibile decrittografare con la copia della chiave pubblica e stabilire l'attendibilità.

Quando si rinnova un certificato SSL scaduto, non è necessario fornire a VMware Cloud Director i dati relativi al certificato scaduto. Ciò significa che dopo aver importato i certificati SSL richiesti nell'appliance di VMware Cloud Director, non è necessario eseguirne il backup.

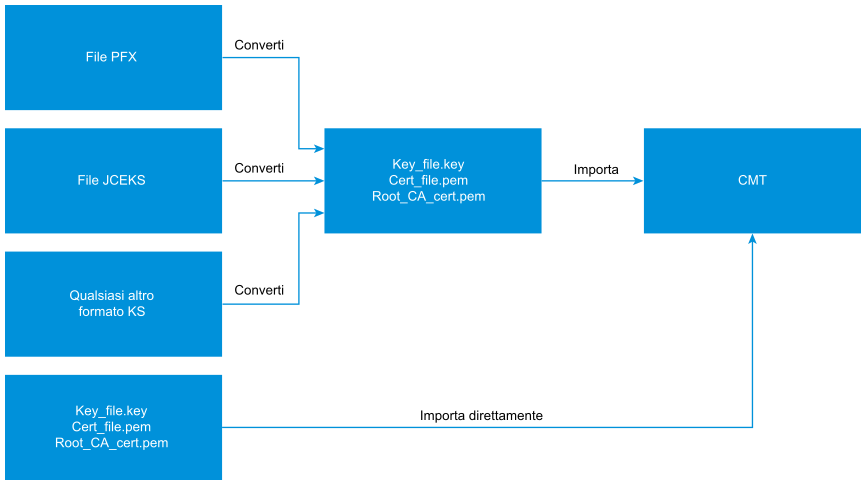

A partire da VMware Cloud Director 10.2.2, è possibile importare i file PEM direttamente nell'appliance di VMware Cloud Director. Se i file del certificato sono in un altro formato, è possibile utilizzare OpenSSL per convertirli in PEM prima di importarli in VMware Cloud Director con lo strumento di gestione delle celle.

- Se si desidera distribuire un VMware Cloud Director con certificati con caratteri jolly firmati, vedere Distribuzione dell'appliance VMware Cloud Director 10.4.1 e versioni successive con un certificato con caratteri jolly firmato per la comunicazione HTTPS.

- Se si desidera sostituire i certificati autofirmati di un'appliance appena distribuita con certificati firmati dall'autorità di certificazione, vedere Importazione di chiavi private e certificati SSL firmati dall'autorità di certificazione nell'appliance VMware Cloud Director 10.4.1 e versioni successive.

- Se si desidera creare certificati firmati da un'autorità di certificazione e importarli nell'appliance di VMware Cloud Director, vedere Creazione e importazione di certificati SSL firmati dall'autorità di certificazione per l'appliance VMware Cloud Director 10.4.1 e versioni successive.

- Se si desidera rinnovare i certificati per le comunicazioni HTTPS di VMware Cloud Director, nonché per il database PostgreSQL incorporato e l'interfaccia utente di gestione dell'appliance di VMware Cloud Director, vedere Rinnovo dei certificati dell'appliance VMware Cloud Director per la versione 10.4.1 e successive.