VMware Cloud Director utilizza gli handshake SSL per proteggere le comunicazioni tra client e server.

I certificati firmati vengono firmati dalle autorità di certificazione (CA) autorizzate e, purché l'archivio attendibilità del sistema operativo locale disponga di una copia dei certificati root e intermedi dell'autorità di certificazione, sono considerati attendibili dai browser. Alcune CA richiedono l'invio dei requisiti di un certificato, altre richiedono l'invio di una richiesta di firma del certificato (CSR). In entrambi i casi, si crea un certificato autofirmato e viene generata una richiesta CSR basata su tale certificato. L'autorità di certificazione firma il certificato con la propria chiave privata, che è quindi possibile decrittografare con la copia della chiave pubblica e stabilire l'attendibilità.

Quando si rinnova un certificato SSL scaduto, non è necessario fornire a VMware Cloud Director i dati relativi al certificato scaduto. Ciò significa che dopo aver importato i certificati SSL richiesti nell'appliance di VMware Cloud Director, non è necessario eseguirne il backup.

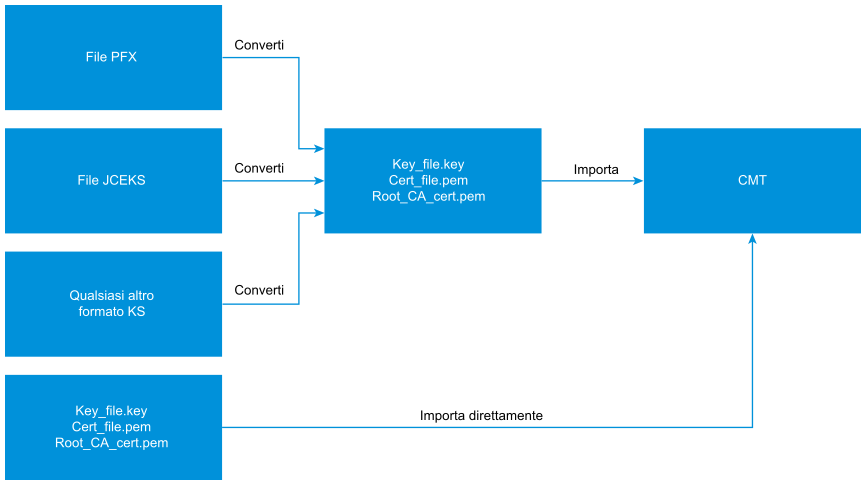

È possibile importare i file PEM direttamente nell'appliance di VMware Cloud Director. Se i file del certificato sono in un altro formato, è possibile utilizzare OpenSSL per convertirli in PEM prima di importarli in VMware Cloud Director con lo strumento di gestione delle celle.

Gestione dei certificati nell'appliance VMware Cloud Director

È possibile gestire il certificato HTTP della cella utilizzando il Service Provider Admin Portal. Il comando certificates dello strumento di gestione delle celle è stato rimosso. Per questi motivi, la gestione dei certificati per le versioni 10.6 e successive è significativamente diversa dalle versioni precedenti.

Per impostazione predefinita, quando si distribuiscono istanze dell'appliance VMware Cloud Director, VMware Cloud Director genera certificati autofirmati e li utilizza per configurare la cella di VMware Cloud Director per la comunicazione sicura. Dopo aver distribuito un'appliance, è possibile riconfigurare la cella in modo che utilizzi certificati firmati.

Quando si esegue l'aggiornamento dalla versione 10.5.0 o precedente alla versione 10.5.1 o successiva, VMware Cloud Director esegue la migrazione del certificato HTTP esistente di ogni cella dal disco alla Libreria certificati dell'organizzazione System. Se il certificato HTTP su disco è stato in precedenza condiviso in ogni cella nel gruppo di server, ad esempio come un certificato jolly, VMware Cloud Director aggiunge una sola copia alla Libreria certificati e ogni cella sarà un consumer dell'elemento della libreria.

A partire da VMware Cloud Director 10.5.1, oltre al certificato che VMware Cloud Director utilizza per la comunicazione HTTPS della cella, VMware Cloud Director utilizza anche un secondo certificato per proteggere la comunicazione Java Management Extensions (JMX). JMX viene utilizzata per facilitare la comunicazione da cella a cella. Con JMX, ogni cella può richiamare operazioni in remoto su altre celle nel gruppo di server. La prima volta in cui una cella di VMware Cloud Director 10.6.x si avvia, VMware Cloud Director genera automaticamente un certificato JMX e lo aggiunge sia a Libreria certificati sia a Certificati attendibili dell'organizzazione del System.

Sostituzione o rinnovo dei certificati della cella di VMware Cloud Director

Potrebbe essere necessario sostituire o rinnovare i certificati della cella di VMware Cloud Director se i certificati scadono, se si desidera sostituire i certificati autofirmati con certificati firmati correttamente e così via.

Prerequisiti

-

Dopo la distribuzione, l'appliance VMware Cloud Director genera certificati autofirmati con dimensioni della chiave pari a 2048 bit. Valutare i requisiti di sicurezza per l'installazione prima di scegliere dimensioni della chiave appropriate. VMware Cloud Director non supporta dimensioni della chiave inferiori a 1024 bit come indicato in NIST Special Publication 800-131A.

Se è necessario generare nuovi certificati per la firma dell'Autorità di certificazione (CA), vedere Generazione di certificati autofirmati per l'endpoint HTTPS di VMware Cloud Director.

- Verificare che nessuno dei certificati nella catena di certificati che si sta per creare utilizzi SHA1. VMware Cloud Director non accetta certificati i cui algoritmi di firma utilizzano SHA1, ad esempio

sha1WithRSAEncryption. - Prima di caricare il materiale HTTP nella Libreria certificati, è necessario preparare la catena di certificati che verrà gestita dal server.

Se si dispone di certificati intermedi, ad esempio intermediate-certificate-file-{1-n}.cer, aggiungerli al certificato HTTPS.

In rari casi, è anche possibile aggiungere il certificato root root-CA-certificate.cer. Non è un'operazione comune e in genere non è applicabile se l'Autorità di certificazione è una delle Autorità di certificazione note il cui certificato viene distribuito utilizzando i browser più moderni. Contattare l'Autorità di certificazione per ulteriori informazioni e per stabilire se è necessario aggiungere il certificato root.

cat intermediate-certificate-file-1.cer intermediate-certificate-file-2.cer >> your-http-certificate.pem

Dove intermediate-certificate-file-1.cer e intermediate-certificate-file-2.cer sono i nomi dei certificati intermedi.

- Verificare che il certificato abbia il formato X.509 con codifica PEM e che la chiave privata associata abbia il formato PKCS #8 con codifica PEM. È possibile caricare solo questi formati nella Libreria certificati.

- Importare il certificato e la chiave privata associata nella libreria di certificati dell'organizzazione

System. Vedere Importazione dei certificati nella libreria di certificati tramite il portale di amministrazione del provider di servizi di VMware Cloud Director. - Modificare i certificati di una cella.

- Ripetere i passaggi 1 e 2 per ogni appliance nel cluster.

Sostituzione o rinnovo dei certificati di gestione dell'appliance VMware Cloud Director

- Accedere direttamente o tramite SSH al sistema operativo dell'appliance VMware Cloud Director come root.

- Per arrestare i servizi VMware Cloud Director, eseguire il comando seguente.

/opt/vmware/vcloud-director/bin/cell-management-tool -u administrator cell --shutdown

- Generare certificati autofirmati per il database PostgreSQL incorporato e l'interfaccia utente di gestione dell'appliance VMware Cloud Director eseguendo il comando seguente.

/opt/vmware/appliance/bin/generate-appliance-certificates.sh

Nota: A partire da VMware Cloud Director 10.5.1.1, lo scriptgenerate-certificates.shè stato rinominatogenerate-appliance-certificates.she rinnova solo i certificati dell'appliance VMware Cloud Director. Il rinnovo e la sostituzione del certificato di VMware Cloud Director non fanno più parte dello script.Questo comando mette automaticamente in uso i certificati appena generati per il database PostgreSQL incorporato e l'interfaccia utente di gestione dell'appliance. PostgreSQL e i server Nginx vengono riavviati.

- (Facoltativo) Se si desidera che un'Autorità di certificazione firmi i certificati appena generati, ottenere i certificati firmati dall'Autorità di certificazione, copiarli e riavviare i servizi.

- Creare una richiesta di firma del certificato nel file vcd_ova.csr.

openssl req -new -key /opt/vmware/appliance/etc/ssl/vcd_ova.key -reqexts SAN -config <(cat /etc/ssl/openssl.cnf <(printf "\n[SAN]\nsubjectAltName=DNS:vcd2.example.com,DNS:vcd2,IP:10.100.101.10\n")) -out vcd_ova.csr

- Inviare la richiesta di firma del certificato all'Autorita di certificazione. Se è necessario specificare un tipo di server Web, utilizzare Jakarta Tomcat.

- Quando si ottiene il certificato firmato dall'Autorità di certificazione, copiare il certificato firmato dall'Autorità di certificazione per sovrascrivere l'originale.

cp ca-signed-vcd_ova.pem /opt/vmware/appliance/etc/ssl/vcd_ova.crt

- Riavviare i servizi

nginxepostgres.systemctl restart nginx.service systemctl restart vpostgres.service

- Creare una richiesta di firma del certificato nel file vcd_ova.csr.

- Riavviare il servizio VMware Cloud Director.

service vmware-vcd start