VMware Cloud Foundation supporta l'installazione di certificati di terze parti in due modi. Questa procedura descrive il metodo legacy di utilizzo di un bundle di certificati. Per utilizzare il metodo legacy è necessario modificare le preferenze e quindi utilizzare questa procedura per generare richieste CSR, firmare le richieste CSR con un'autorità di certificazione di terze parti e infine caricare e installare i certificati.

Prerequisiti

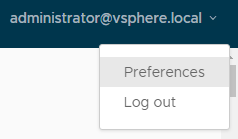

- Nella Interfaccia utente di SDDC Manager, fare clic sull'utente connesso e selezionare Preferenze.

- Utilizzare l'interruttore per passare alla gestione dei certificati legacy.

Il caricamento di certificati firmati da un'autorità di certificazione di terze parti utilizzando il metodo legacy richiede la raccolta dei file di certificato pertinenti nel formato corretto e quindi la creazione di un singolo file .tar.gz con il contenuto. È importante creare la struttura di directory corretta all'interno del file .tar.gz come indicato di seguito:

-

Il nome della directory di primo livello deve corrispondere esattamente al nome del dominio del carico di lavoro visualizzato nell'elenco in . Ad esempio, sfo-m01.

Il file della catena di certificati dell'autorità di certificazione root con codifica PEM (deve essere denominato rootca.crt) deve trovarsi in questa directory di primo livello. Il file della catena di certificati rootca.crt contiene un'autorità di certificazione root e può avere un numero n di certificati intermedi.

Ad esempio:-----BEGIN CERTIFICATE----- <Intermediate1 certificate content> -----END CERTIFICATE------ -----BEGIN CERTIFICATE----- <Intermediate2 certificate content> -----END CERTIFICATE------ -----BEGIN CERTIFICATE----- <Root certificate content> -----END CERTIFICATE-----

Nell'esempio precedente sono presenti due certificati intermedi, intermediate1 e intermediate2, e un certificato root. Intermediate1 deve utilizzare il certificato emesso da intermediate2 e intermediate2 deve utilizzare il certificato emesso dall'autorità di certificazione root.

- Il file della catena di certificati dell'autorità di certificazione root, i certificati intermedi e il certificato root devono contenere il campo

Basic Constraintscon il valore CA:TRUE. -

Questa directory deve contenere una directory secondaria per ogni risorsa componente di cui si desidera sostituire i certificati.

-

Ogni directory secondaria deve corrispondere esattamente al nome host della risorsa di un componente corrispondente visualizzato nella colonna Nome host risorsa della scheda .

Ad esempio nsxManager.vrack.vsphere.local, vcenter-1.vrack.vsphere.local e così via.

-

Ogni directory secondaria deve contenere il file .csr corrispondente, il cui nome deve corrispondere esattamente a quello della risorsa visualizzato nella colonna Nome host risorsa della scheda .

-

Ogni directory secondaria deve contenere un file .crt corrispondente, il cui nome deve corrispondere esattamente a quello della risorsa visualizzato nella colonna Nome host risorsa nella scheda . Il contenuto dei file .crt deve terminare con un carattere di nuova riga.

Ad esempio, la directory secondaria nsxManager.vrack.vsphere.local conterrà il file nsxManager.vrack.vsphere.local.local.crt.

-

- Tutti i certificati, inclusi rootca.crt, devono avere il formato di file UNIX.

- Requisiti aggiuntivi per i certificati di NSX:

- Il certificato del server (NSX_FQDN.crt) deve contenere il campo

Basic Constraintscon il valore CA:FALSE. - Se il certificato NSX contiene un punto di distribuzione CRL basato su HTTP o HTTPS, deve essere raggiungibile dal server.

- L'utilizzo della chiave estesa (EKU) del certificato generato deve contenere l'EKU della richiesta CSR generata.

- Il certificato del server (NSX_FQDN.crt) deve contenere il campo

Tutti i valori delle risorse e dei nomi host sono disponibili nell'elenco della scheda .

Procedura

- Nel riquadro di navigazione, fare clic su .

- Nella colonna dei domini della tabella della pagina Domini carico di lavoro, fare clic sul dominio del carico di lavoro che si desidera visualizzare.

- Nella pagina di riepilogo del dominio, fare clic sulla scheda Certificati.

- Generare i file CSR per i componenti di destinazione.

- Nella tabella, selezionare la casella di controllo relativa al tipo di risorsa per cui si desidera generare una richiesta CSR.

- Fare clic su Genera CSR.

Viene aperta la procedura guidata Genera CSR.

- Nella finestra di dialogo Dettagli, configurare le impostazioni e fare clic su Avanti.

Opzione

Descrizione

Algoritmo

Selezionare l'algoritmo della chiave per il certificato.

Dimensioni chiave

Selezionare le dimensioni della chiave (2048 bit, 3072 bit o 4096 bit) dal menu a discesa.

Indirizzo e-mail

Facoltativamente immettere un indirizzo e-mail di contatto.

Unità organizzativa

Utilizzare questo campo per distinguere i reparti dell'organizzazione a cui questo certificato è associato.

Nome organizzazione

Digitare il nome con cui è nota l'azienda. L'organizzazione elencata deve essere l'azienda che registra il nome di dominio nella richiesta del certificato.

Località

Digitare la città o l'area geografica in cui l'azienda è legalmente registrata.

Stato

Digitare il nome completo (senza abbreviazioni) dello stato, della provincia o dell'area geografica in cui l'azienda è legalmente registrata.

Paese

Digitare il nome del paese in cui l'azienda è legalmente registrata. Per questo valore è necessario utilizzare il codice del paese ISO 3166.

- (Facoltativo) Nella finestra di dialogo Nome alternativo soggetto, immettere il nome alternativo del soggetto e fare clic su Avanti.

È possibile immettere più valori separati da virgola (,), punto e virgola (;) o spazio ( ). Per NSX è possibile immettere il nome alternativo del soggetto per ogni nodo insieme al nodo IP virtuale (primario).Nota: Non è consigliabile utilizzare un nome alternativo del soggetto con caratteri jolly, come *.example.com.

- Nella finestra di dialogo Riepilogo, fare clic su Genera CSR.

- Scaricare e salvare i file CSR nella directory facendo clic su Scarica CSR.

- Completare le attività seguenti all'esterno di Interfaccia utente di SDDC Manager:

- Verificare che i diversi file .csr siano stati generati correttamente e siano allocati nella struttura di directory richiesta.

- Richiedere certificati firmati a un'autorità di certificazione di terze parti per ogni file .csr.

- Verificare che i file .crt appena acquisiti siano denominati correttamente e allocati nella struttura di directory richiesta.

- Creare un nuovo file .tar.gz della struttura di directory pronto per il caricamento in SDDC Manager. Ad esempio: <nome dominio>.tar.gz.

- Fare clic su Carica e installa.

- Nella finestra di dialogo Carica e installa certificati, fare clic su Sfoglia per individuare e selezionare il file <nome dominio>tar.gz appena creato e fare clic su Apri.

- Fare clic su Carica.

- Se il caricamento riesce, fare clic su Installa il certificato. Nella scheda Sicurezza viene visualizzato lo stato di installazione del certificato in corso.