L'utilizzo di Microsoft Entra ID come provider di identità per il vCenter Server del dominio di gestione consente la federazione delle identità tra SDDC Manager, vCenter Server e NSX Manager.

- Creare un'applicazione OpenID Connect per VMware Cloud Foundation in Microsoft Entra ID.

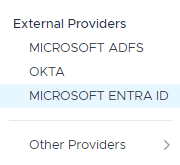

- Configurare Microsoft Entra ID come provider di identità nell'Interfaccia utente di SDDC Manager.

- Aggiornare l'applicazione OpenID Connect di Microsoft Entra ID con l'URI di reindirizzamento da SDDC Manager.

- Creare un'applicazione SCIM 2.0 per VMware Cloud Foundation.

- Assegnare le autorizzazioni per utenti e gruppi di Microsoft Entra ID in SDDC Manager, vCenter Server e NSX Manager.

Prerequisiti

Creazione di un'applicazione OpenID Connect per VMware Cloud Foundation in Microsoft Entra ID

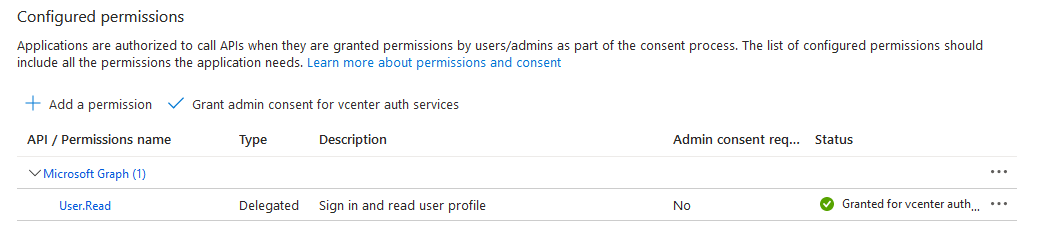

Prima di poter utilizzare Microsoft Entra ID come provider di identità in VMware Cloud Foundation, è necessario creare un'applicazione OpenID Connect in Microsoft Entra ID e assegnare utenti e gruppi all'applicazione OpenID Connect.

Procedura

Operazioni successive

Configurazione di Microsoft Entra ID come provider di identità nell'interfaccia utente di SDDC Manager

È possibile configurare VMware Cloud Foundation in modo che utilizzi Microsoft Entra ID come provider di identità esterno al posto di vCenter Single Sign-On. In questa configurazione, il provider di identità esterno interagisce con l'origine identità per conto del vCenter Server.

È possibile aggiungere un solo provider di identità esterno a VMware Cloud Foundation.

Prerequisiti

- Si utilizza Microsoft Entra ID e si dispone di un account Azure AD.

- Per eseguire accessi OIDC e gestire le autorizzazioni di utenti e gruppi, è necessario creare le applicazioni di Microsoft Entra ID seguenti.

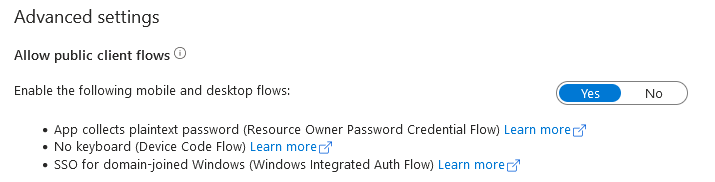

- Un'applicazione nativa di Microsoft Entra ID con OpenID Connect come metodo di accesso. L'applicazione nativa deve includere i tipi di concessione del codice di autorizzazione, il token di aggiornamento e la password del proprietario della risorsa.

- Un'applicazione System for Cross-domain Identity Management (SCIM) 2.0 con un token Bearer OAuth 2.0 per eseguire la sincronizzazione di utenti e gruppi tra il server Microsoft Entra ID e vCenter Server.

- Se la rete non è disponibile pubblicamente, è necessario creare un tunnel di rete tra il sistema vCenter Server e il server Microsoft Entra ID, quindi utilizzare l'URL accessibile pubblicamente appropriato come URL del tenant SCIM 2.0.

- vSphere 8.0 Update 2 o versioni successive.

- NSX 4.1.2 o versioni successive.

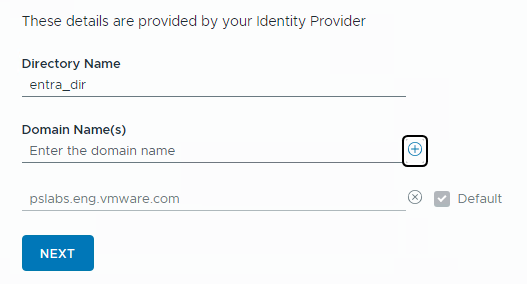

Procedura

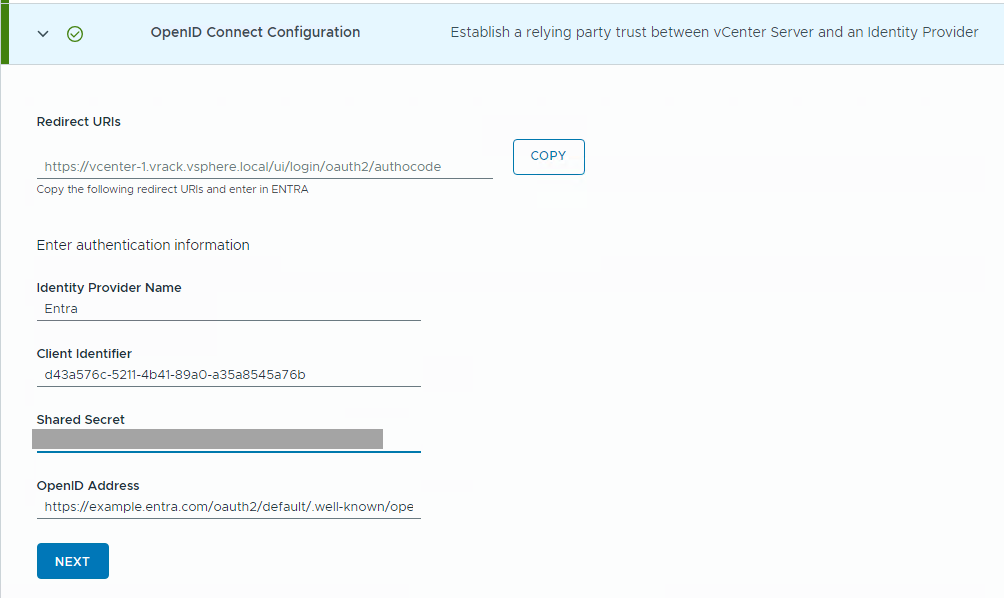

Aggiornamento dell'applicazione OpenID Connect di Microsoft Entra ID con l'URI di reindirizzamento da SDDC Manager

Dopo aver creato la configurazione del provider di identità Microsoft Entra ID nell'Interfaccia utente di SDDC Manager, aggiornare l'applicazione OpenID Connect di Microsoft Entra ID con l'URI di reindirizzamento da SDDC Manager.

Prerequisiti

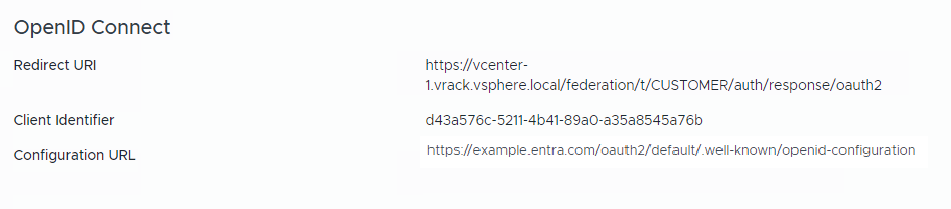

- Accedere all'Interfaccia utente di SDDC Manager.

- Nel riquadro di navigazione fare clic su .

- Fare clic su Provider di identità.

- Nella sezione OpenID Connect, copiare e salvare l'URI di reindirizzamento.

Procedura

- Accedere alla console di amministrazione di Microsoft Entra.

- Nella schermata Registrazioni app dell'applicazione OpenID Connect, fare clic su Autenticazione.

- Selezionare Aggiungi una piattaforma e quindi selezionare Web.

- Nella casella di testo URI di reindirizzamento incollare l'URI di reindirizzamento copiato da SDDC Manager.

- Fare clic su Configura.

Creazione di un'applicazione SCIM 2.0 per l'utilizzo di Microsoft Entra ID con VMware Cloud Foundation

La creazione di un'applicazione SCIM 2.0 per Microsoft Entra ID consente di specificare quali utenti e gruppi di Active Directory inviare a vCenter Server.

- Agente di provisioning di connessione di Microsoft Entra

- Agente proxy dell'applicazione Microsoft Entra

Prerequisiti

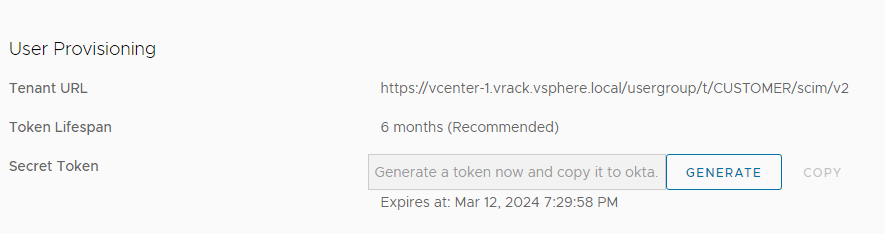

- Accedere all'Interfaccia utente di SDDC Manager.

- Nel riquadro di navigazione fare clic su .

- Fare clic su Provider di identità.

- Nella sezione Provisioning utente, fare clic su Genera quindi copiare e salvare il token segreto e l'URL del tenant.

Queste informazioni verranno utilizzate per configurare le impostazioni di provisioning seguenti.

Procedura

- Accedere alla console di amministrazione di Microsoft Entra.

- Passare a e fare clic su Nuova applicazione.

- Cercare "VMware Identity Services" e selezionarlo nei risultati della ricerca.

- Immettere un nome appropriato per l'applicazione SCIM 2.0, ad esempio VCF SCIM 2.0 app.

- Fare clic su Crea.

- Dopo aver creato l'applicazione SCIM 2.0, fare clic su e specificare le impostazioni del provisioning.

- Selezionare Automatica come modalità del provisioning.

- Immettere l'URL del tenant e il token segreto copiati dall'Interfaccia utente di SDDC Manager e fare clic su Prova connessione.

Nota: Se si dispone di un tunnel di rete tra il sistema vCenter Server e il server Microsoft Entra ID, utilizzare l'URL accessibile pubblicamente appropriato come URL del tenant.

- Fare clic su Salva.

- Espandere la sezione Mappature e fare clic su Esegui provisioning utenti Active Directory Azure.

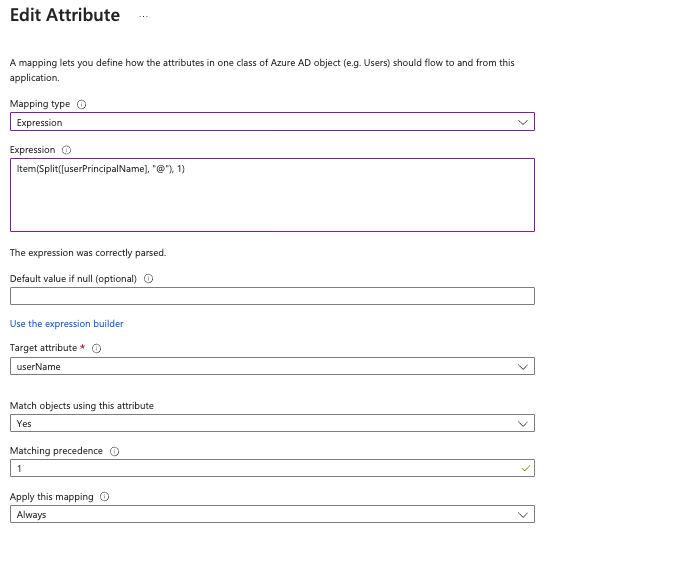

- Nella schermata Mappatura attributi fare clic su userPrincipalName.

- Nella schermata Modifica attributo aggiornare le impostazioni, quindi fare clic su OK.

Opzione Descrizione Tipo di mappatura Selezionare Espressione. Espressione Immettere il testo seguente: Item(Split[userPrincipalName], "@"), 1)

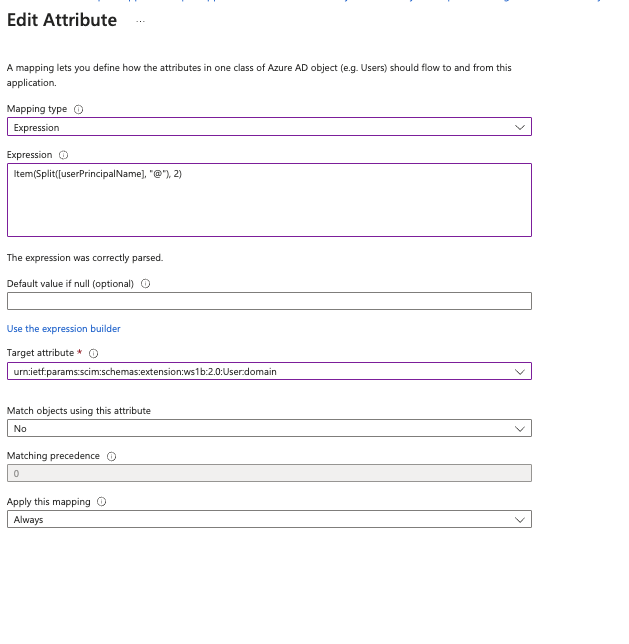

- Fare clic su Aggiungi nuova mappatura.

- Nella schermata Modifica attributo aggiornare le impostazioni, quindi fare clic su OK.

Opzione Descrizione Tipo di mappatura Selezionare Espressione. Espressione Immettere il testo seguente: Item(Split[userPrincipalName], "@"), 2)

Attributo di destinazione Selezionare urn:ietf:params:scim:schemas:extension:ws1b:2.0:User:domain. - Fare clic su Salva.

- Impostare Stato provisioning su Attivo.

- Eseguire il provisioning degli utenti.

- Fare clic su .

- Fare clic su Aggiungi utente/gruppo.

- Cercare utenti e gruppi e fare clic su Seleziona.

- Fare clic su Assegna.

- Fare clic su .

- Fare clic su Avvia provisioning.

Assegnazione di utenti e gruppi di Microsoft Entra ID come amministratori in SDDC Manager, vCenter Server e NSX Manager

Dopo aver configurato correttamente Microsoft Entra ID e aver sincronizzato gli utenti e i gruppi, è possibile aggiungere utenti e gruppi come amministratori in SDDC Manager, vCenter Server e NSX Manager. In questo modo, gli utenti amministratori possono accedere all'interfaccia utente di un prodotto (ad esempio, SDDC Manager) e non devono specificare nuovamente le credenziali quando accedono all'interfaccia utente di un altro prodotto (ad esempio, NSX Manager).

Procedura

- Aggiungere utenti/gruppi di Microsoft Entra ID come amministratori in SDDC Manager.

- Nell'Interfaccia utente di SDDC Manager, fare clic su .

- Fare clic su Utenti e gruppi e quindi su + Utente o gruppo.

- Selezionare uno o più utenti o gruppi facendo clic sulla casella di controllo accanto all'utente o al gruppo.

È possibile cercare un utente o un gruppo in base al nome oppure eseguire un filtro in base al tipo di utente o al dominio.Nota: Gli utenti e i gruppi di Microsoft Entra ID sono presenti nei domini specificati durante la configurazione di Microsoft Entra ID come provider di identità nell' Interfaccia utente di SDDC Manager.

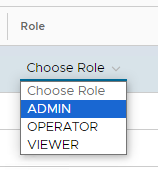

- Selezionare il ruolo AMMINISTRATORE per ciascun utente e gruppo.

- Scorrere fino in fondo alla pagina e fare clic su Aggiungi.

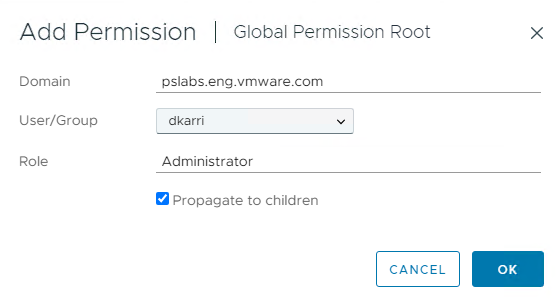

- Aggiungere utenti/gruppi di Microsoft Entra ID come amministratori in vCenter Server.

- Accedere a vSphere Client come amministratore locale.

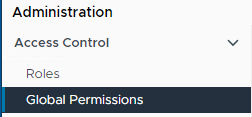

- Selezionare Amministrazione e fare clic su Permessi globali nell'area Controllo degli accessi.

- Fare clic su Aggiungi.

- Nel menu a discesa Dominio, selezionare il dominio per l'utente o il gruppo.

- Immettere un nome nella casella Cerca.

Il sistema esegue una ricerca nei nomi degli utenti e dei gruppi.

- Selezionare un utente o un gruppo.

- Selezionare Amministratore dal menu a discesa Ruolo.

- Selezionare la casella di controllo Propaga agli elementi secondari.

- Fare clic su OK.

- Verificare di aver effettuato l'accesso a SDDC Manager con un utente di Microsoft Entra ID.

- Disconnettersi dall'Interfaccia utente di SDDC Manager.

- Fare clic su Accedi con SSO.

- Immettere nome utente e password e fare clic su Accedi.

- Verificare di aver effettuato l'accesso a vCenter Server con un utente di Microsoft Entra ID.

- Disconnettersi dall'vSphere Client.

- Fare clic su Accedi con SSO.

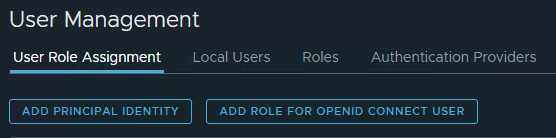

- Aggiungere utenti/gruppi di Microsoft Entra ID come amministratori in NSX Manager.

- Accedere a NSX Manager.

- Passare a .

- Nella scheda Assegnazione ruolo utente fare clic su Aggiungi ruolo per l'utente di OpenID Connect.

- Selezionare vcenter-idp-federation dal menu a discesa, quindi immettere il testo per cercare e selezionare un utente o un gruppo di Microsoft Entra ID.

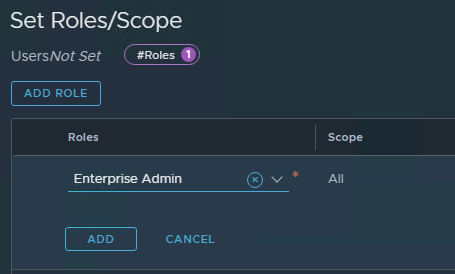

- Fare clic su Imposta nella colonna Ruoli.

- Fare clic su Aggiungi ruolo.

- Selezionare Amministratore aziendale dal menu a discesa e fare clic su Aggiungi.

- Fare clic su Applica.

- Fare clic su Salva.

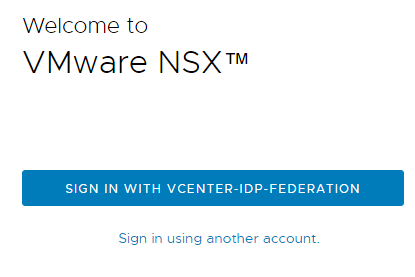

- Verificare di aver effettuato l'accesso a NSX Manager con un utente di Microsoft Entra ID.

- Disconnettersi da NSX Manager.

- Fare clic su Accedi con vCenter-IPD-Federation.