Questa sezione illustra la configurazione di Azure Active Directory (AD) come provider di identità per Cloud Web Security. Ciò consente di configurare i criteri di Cloud Web Security in modo che corrispondano a un nome utente o a un gruppo, nonché di registrare l'accesso utente nei registri Web e DLP. Per prima cosa tratteremo la configurazione di Azure AD e quindi la configurazione di VMware Cloud Orchestrator.

Prerequisiti

Per configurare una Azure Active Directory come provider di identità con

Cloud Web Security, è necessario quanto segue:

- Un account Azure

- Un tenant Azure Active Directory (AD)

Suggerimento: Il processo di creazione di un tenant Azure AD è documentato qui.

- L'azienda di un cliente in un VMware Cloud Orchestrator di produzione con Cloud Web Security attivato. Orchestrator deve essere alla versione 4.5.0 o successiva.

Configurazione di Azure

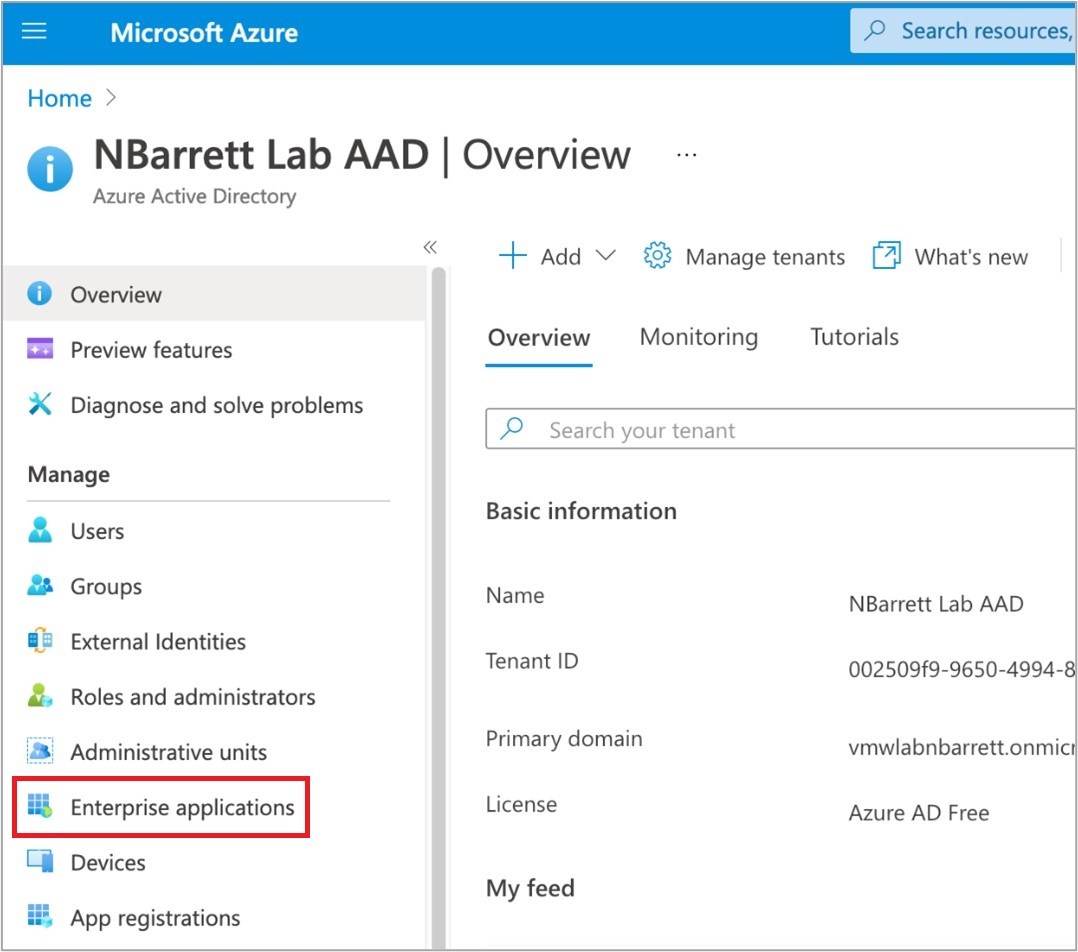

- Accedere al portale di Azure https://portal.azure.com/ utilizzando le credenziali dell'azienda o un utente locale per il tenant di Azure AD.

- Accedere al servizio Azure Active Directory Azure cercando Active Directory nella barra di ricerca superiore.

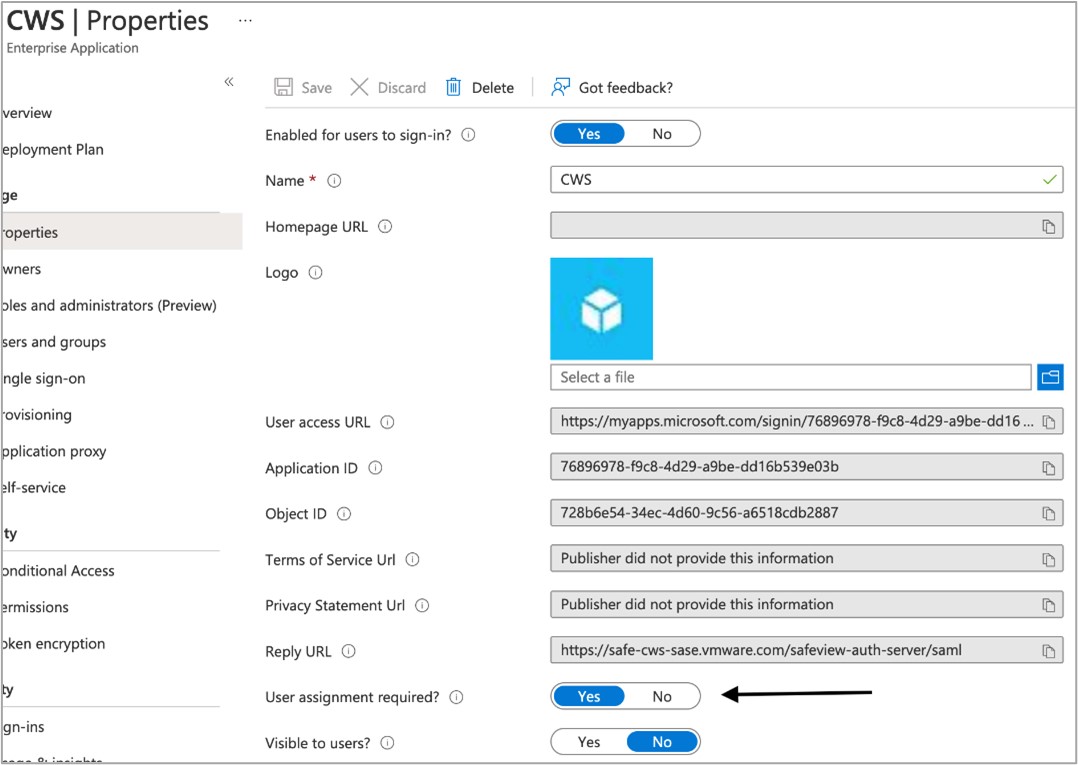

- Fare clic su Applicazioni aziendali (Enterprise Applications) nel pannello a sinistra:

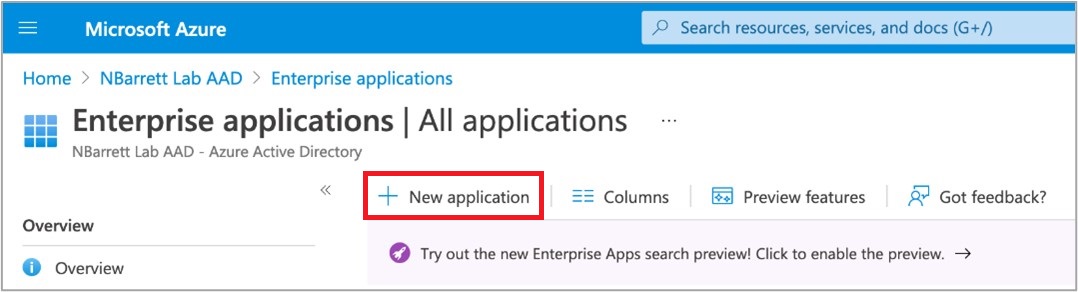

- Fare clic su Nuova applicazione (New Application) nella parte superiore del pannello Applicazioni aziendali (Enterprise Applications):

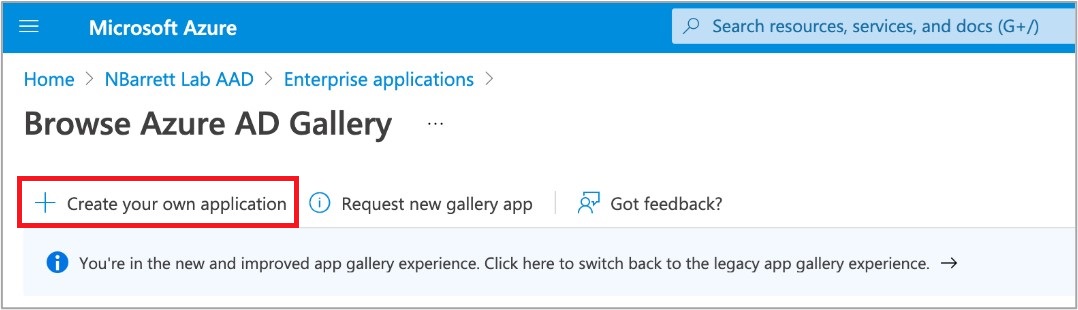

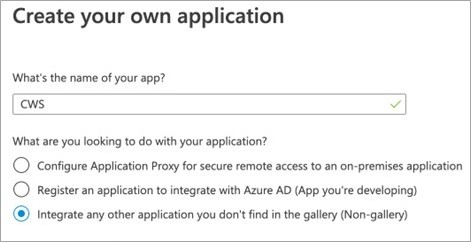

- Fare clic su Crea la tua applicazione (Create Your Own Application) nella parte superiore del pannello Nuova applicazione (New Application).

- Immettere un nome (ad esempio, CWS) e assicurarsi che sia selezionata l'opzione di opzione Non galleria (Non-gallery).

- Fare clic su Crea (Create) nella parte inferiore del modulo Crea la tua applicazione (Create Your Own Application).

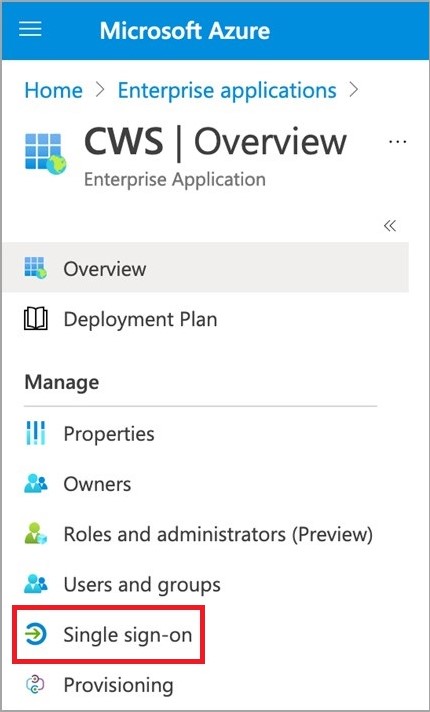

- Fare clic sul pannello Single sign-on utilizzando il pannello sinistro della pagina dell'applicazione Enterprise Cloud Web Security (CWS).

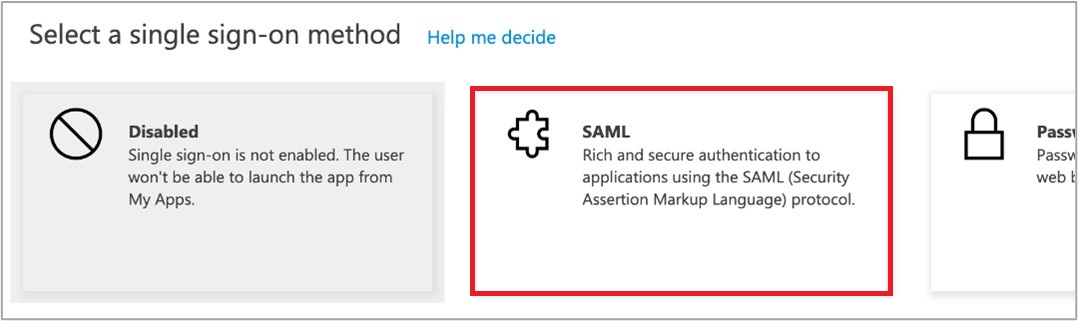

- Fare clic su SAML (Security Assertion Markup Language) come metodo single sign-on (single sign-on method) desiderato.

- Compilare la sezione (1) utilizzando l'icona di modifica a forma di matita in alto a destra, come illustrato di seguito. Dopo aver immesso tutti i dettagli richiesti, fare clic su Salva (Save) nella parte superiore del riquadro a comparsa.

Nome campo Valore campo Descrizione campo Identificatore (ID entità) (Identifier (Entity ID)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata Azure AD consente più valori. Impostarlo su questo valore e selezionare la relativa casella di controllo Predefinito (Default). Questo è l'ID entità con cui Cloud Web Security si presenterà nel messaggio SAML AuthRequest. URL di risposta (URL ACS) (Reply URL (ACS URL)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Questo è l'URL a cui Azure AD reindirizzerà il payload di asserzione SAML. Questo è il modo in cui Cloud Web Security impara che gli utenti sono stati autenticati correttamente. URL di accesso (Sign-on URL) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Questa opzione viene utilizzata per Azure AD che avvia l'autenticazione in Cloud Web Security (anziché per il reindirizzamento da Cloud Web Security ad Azure AD). In genere questa opzione non viene utilizzata. - Copiare i seguenti elementi dalla sezione (3) e (4) in un editor di testo (ad esempio, Blocco Note di Windows o Mac TextEdit).

Nome campo Descrizione campo Sezione (3) - Certificato (Base64) (Section (3) - Certificate (Base64)) Questa è la chiave pubblica della coppia di chiavi utilizzata da Azure AD per firmare le asserzioni SAML. Consente a Cloud Web Security di convalidare le asserzioni effettivamente create da questa integrazione di Azure AD. Scaricare questo file e tenere portata di mano il contenuto. Deve iniziare con -----BEGIN CERTIFICATE----- e terminare con -----END CERTIFICATE-----. Sezione (4) - Identificativo di Azure AD (Section (4) - Azure AD Identifier) Si tratta dell'entityID SAML per il provider di identità di Azure AD. Nel payload dell'URL di risposta (vedere il passaggio 10), questo indica a Cloud Web Security che l'asserzione SAML proviene da questa integrazione di Azure AD. Sezione (4) - URL di accesso (Section (4) - Login URL) Questo è l'URL di accesso ad Azure AD a cui Cloud Web Security reindirizzerà per consentire agli utenti di accedere ad Azure AD (se non sono già connessi). - Fare clic sull'icona a forma di matita nell'angolo superiore destro di Attributi utente e attestazioni (User Attributes & Claims).

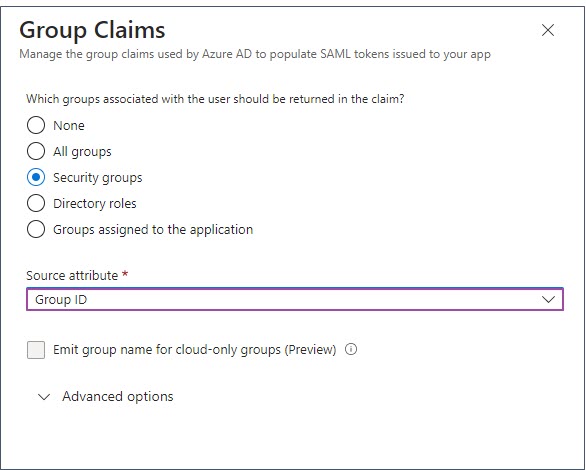

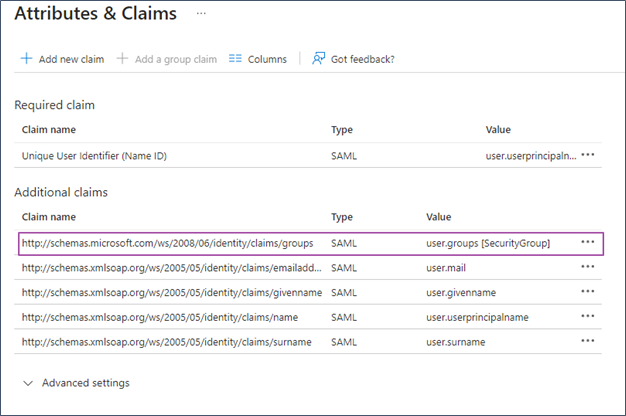

- Aggiungere una Attestazione di gruppo (Group Claim) utilizzando l'impostazione seguente. Selezionare "ID gruppo (Group ID)" come attributo di origine.

Nella finestra Attributi e attestazioni (Attribute & Claims) viene aggiunta l'attestazione di gruppo.

Nella finestra Attributi e attestazioni (Attribute & Claims) viene aggiunta l'attestazione di gruppo.

- La configurazione SAML di Azure AD è stata completata.

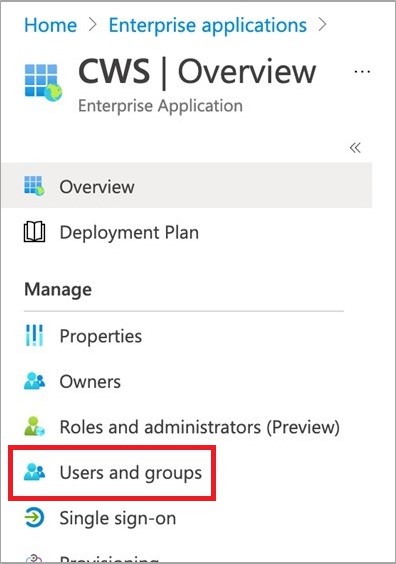

- Fare clic sulla sezione Utenti e gruppi (Users and Groups) della pagina Applicazioni aziendali (Enterprise Applications) di Cloud Web Security.

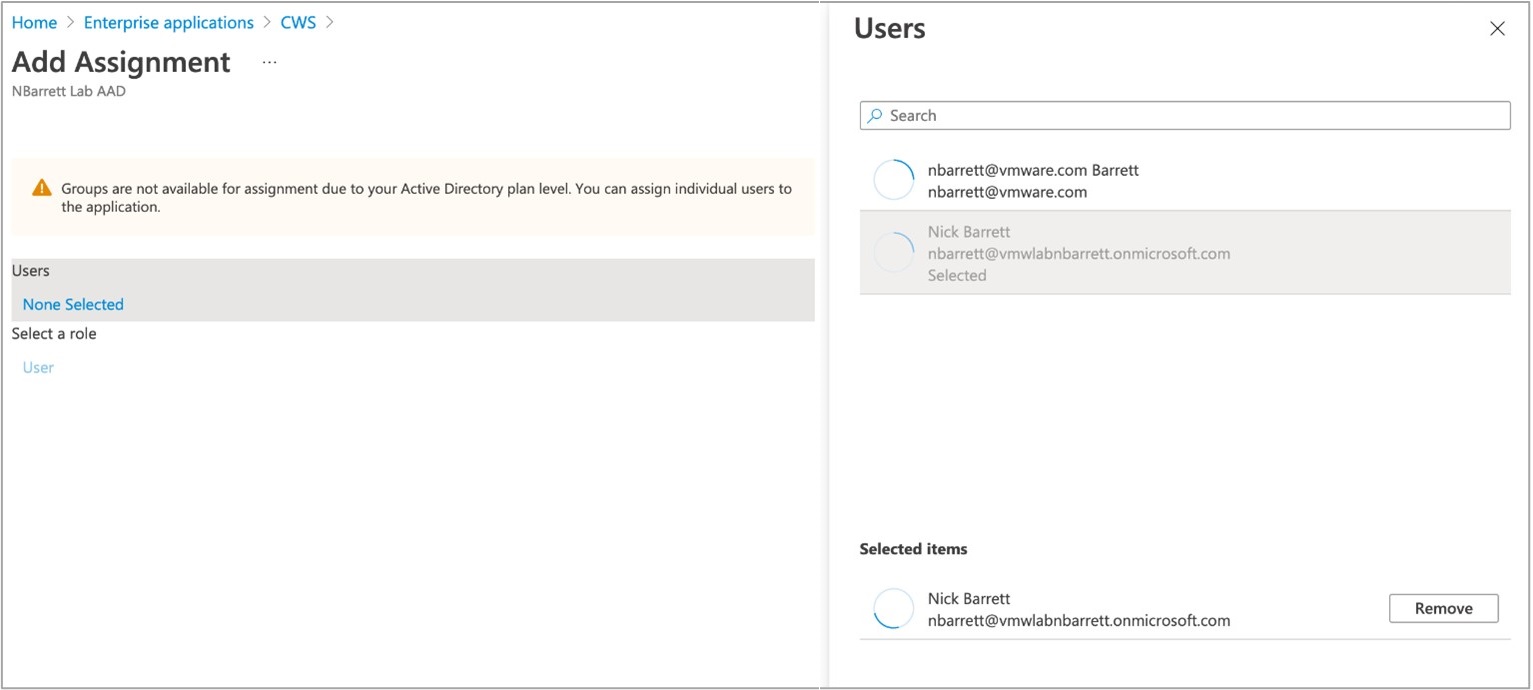

- Selezionare gli utenti e/o i gruppi a cui è necessario consentire l'accesso all'applicazione Cloud Web Security. Quindi fare clic su Assegna (Assign).

Importante:

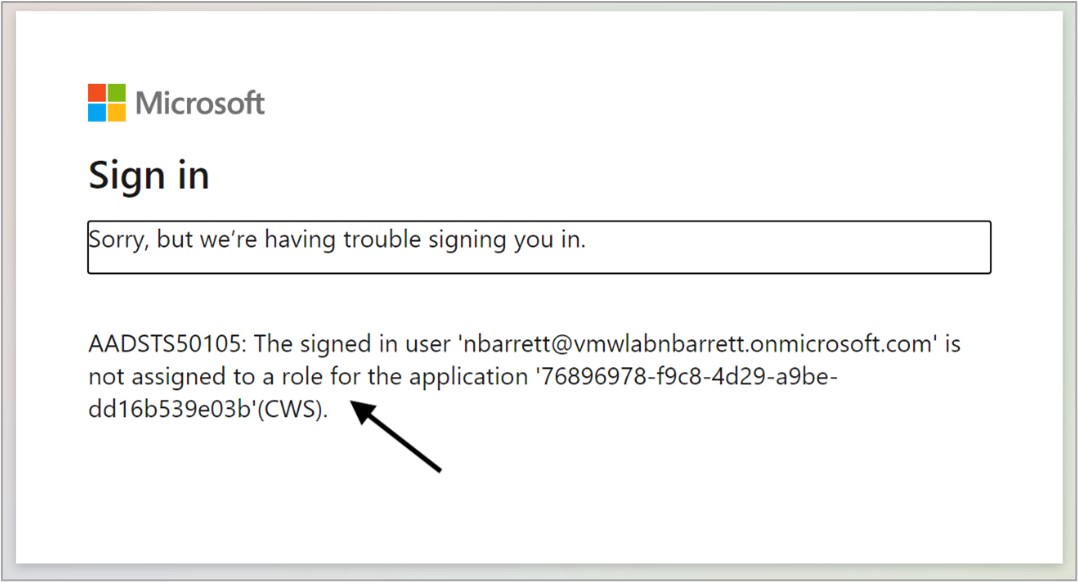

Importante:- Se questo passaggio non viene eseguito, agli utenti verrà visualizzato un messaggio di errore che indica che l'applicazione non è approvata per loro quando tentano di eseguire l'autenticazione nel flusso di lavoro Cloud Web Security.

- I gruppi sono un'opzione disponibile solo se gli utenti dispongono un tenant Azure Active Directory P1 o P2 aggiornato. Il livello di piano AD predefinito consentirà solo l'assegnazione di utenti singoli all'applicazione.

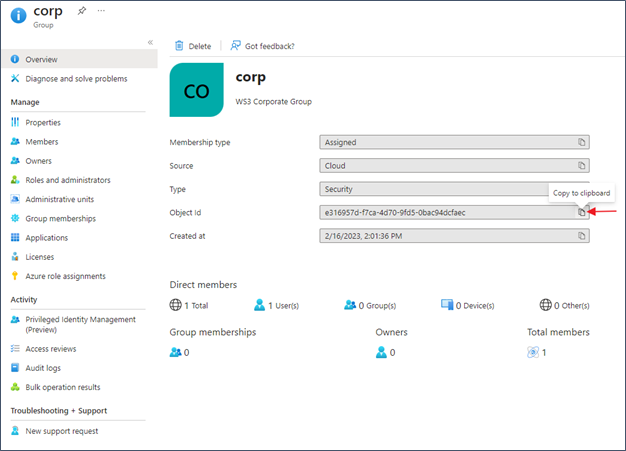

- Nel portale di Azure, passare a Azure Active Directory > Gruppi (Groups) e selezionare il nome del gruppo per visualizzare le proprietà del gruppo. Copiare il valore ID oggetto (Object ID) dal gruppo di Azure.

Nota: Per utilizzare il gruppo di Azure nel criterio CWS, è necessario ottenere l'ID oggetto per un gruppo di Azure.

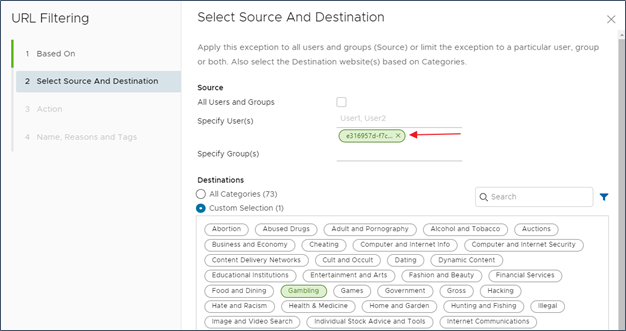

Utilizzare l' ID oggetto (Object ID) per specificare il gruppo di Azure con cui si desidera trovare la corrispondenza in un criterio CWS. Nell'esempio seguente, il gruppo di Azure AD " corp" viene associato a un criterio di filtro URL per la categoria Gioco d'azzardo (Gambling).

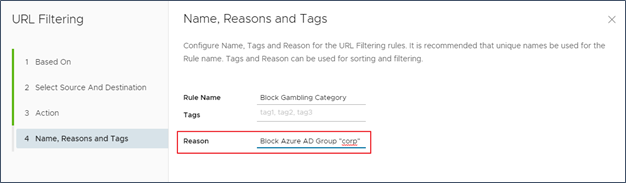

Utilizzare l' ID oggetto (Object ID) per specificare il gruppo di Azure con cui si desidera trovare la corrispondenza in un criterio CWS. Nell'esempio seguente, il gruppo di Azure AD " corp" viene associato a un criterio di filtro URL per la categoria Gioco d'azzardo (Gambling). Per evitare confusione, è inoltre consigliabile includere informazioni nel campo Motivo (Reason) del criterio CWS che fa riferimento al nome del gruppo di Azure originale. Nell'esempio seguente, fare riferimento al gruppo " corp" o creare un tag.

Per evitare confusione, è inoltre consigliabile includere informazioni nel campo Motivo (Reason) del criterio CWS che fa riferimento al nome del gruppo di Azure originale. Nell'esempio seguente, fare riferimento al gruppo " corp" o creare un tag.

Configurazione VMware Cloud Orchestrator

- Accedere all'interfaccia utente di Orchestrator.

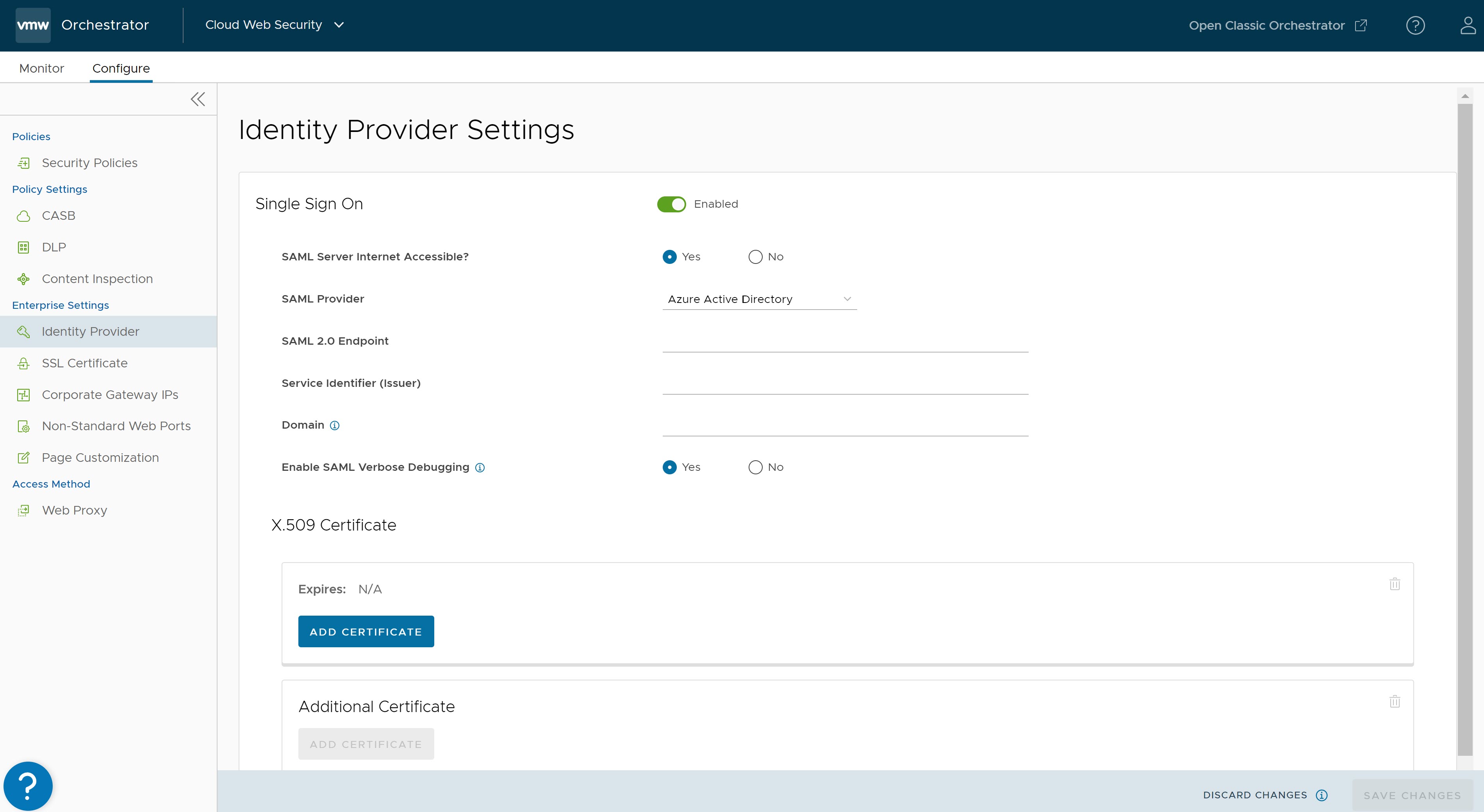

- Passare a . Viene visualizzata la pagina Impostazioni provider di identità (Identity Provider Settings).

- Modificare l'impostazione di Single Sign-On su Abilitato (Enabled).

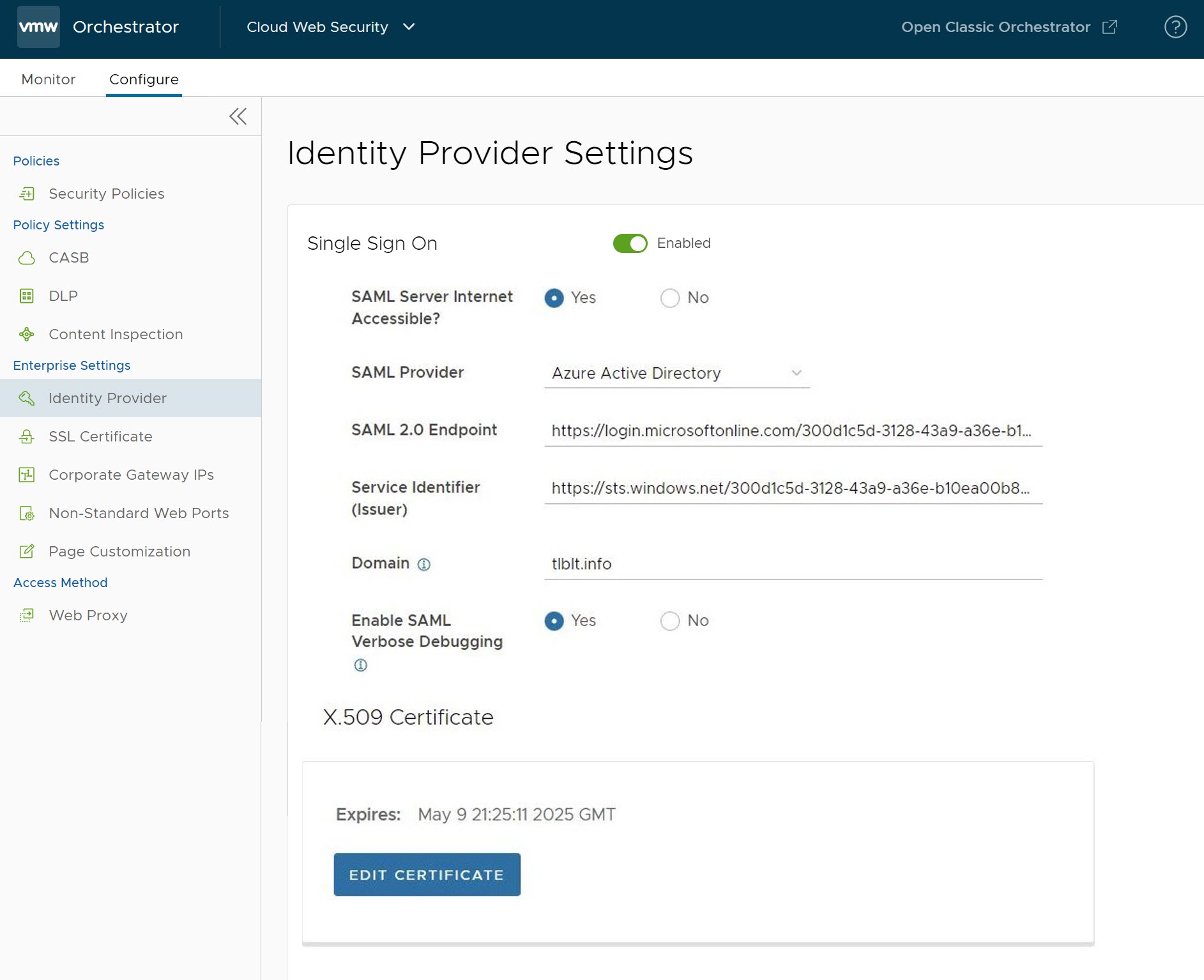

- Configurare i dettagli seguenti:

- Per Il server SAML può accedere a Internet? (SAML Server Internet Accessible) selezionare Sì (Yes)

- Per Provider SAML (SAML Provider) selezionare Azure Active Directory

- Per Endpoint SAML 2.0 (SAML 2.0 Endpoint), copiare URL di accesso (Login URL) dall'applicazione Blocco note in base al passaggio 11 della configurazione di Azure AD.

- Per Identificatore servizio (emittente) (Service Identifier (Issuer)), copiare l'Identificativo Azure AD (Azure AD Identifier) dall'applicazione Blocco note in base al passaggio 11 della configurazione di Azure AD.

- Attivare Debug dettagliato SAML (SAML Verbose Debugging) se necessario.

- In questo modo i messaggi di debug vengono attivati per un periodo di 2 ore, trascorso il quale il debug viene disattivato automaticamente.

- I messaggi di debug SAML possono essere visualizzati nella console di sviluppo Chrome.

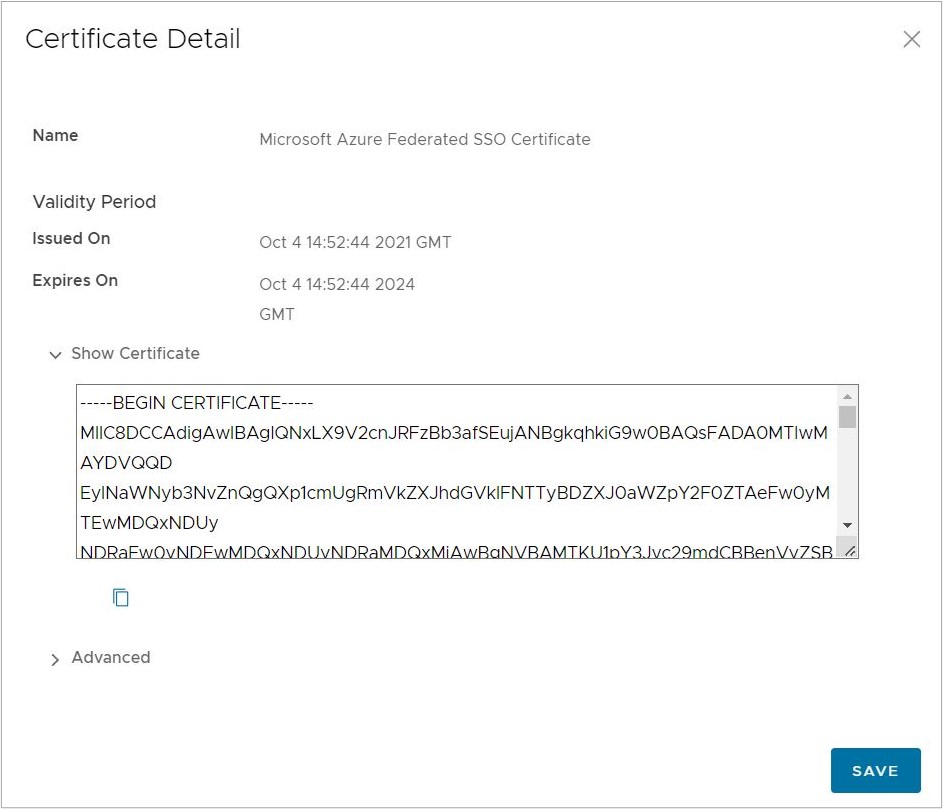

- Nella sezione Certificato X.509 (X.509 Certificate) fare clic su Aggiungi certificato (Add Certificate), copiare il certificato dall'applicazione Blocco note in base al passaggio 11 della configurazione di Azure AD e incollarlo qui, quindi fare clic su Salva (Save).

- Infine, fare clic su Salva modifiche (Save Changes) per completare le modifiche della configurazione nella schermata Configura autenticazione (Configure Authentication).

- Aggiungere una regola di bypass SSL per il dominio di Workspace ONE Access seguendo i passaggi seguenti:

- Passare a .

- Selezionare un criterio esistente per aggiungere una regola di bypass SSL e fare clic sul pulsante Modifica (Edit).

- Fare clic sulla scheda Ispezione SSL (SSL Inspection), quindi fare clic su + Aggiungi regola (+ Add Rule). Viene visualizzata la schermata Crea eccezione SSL (Create SSL Exception).

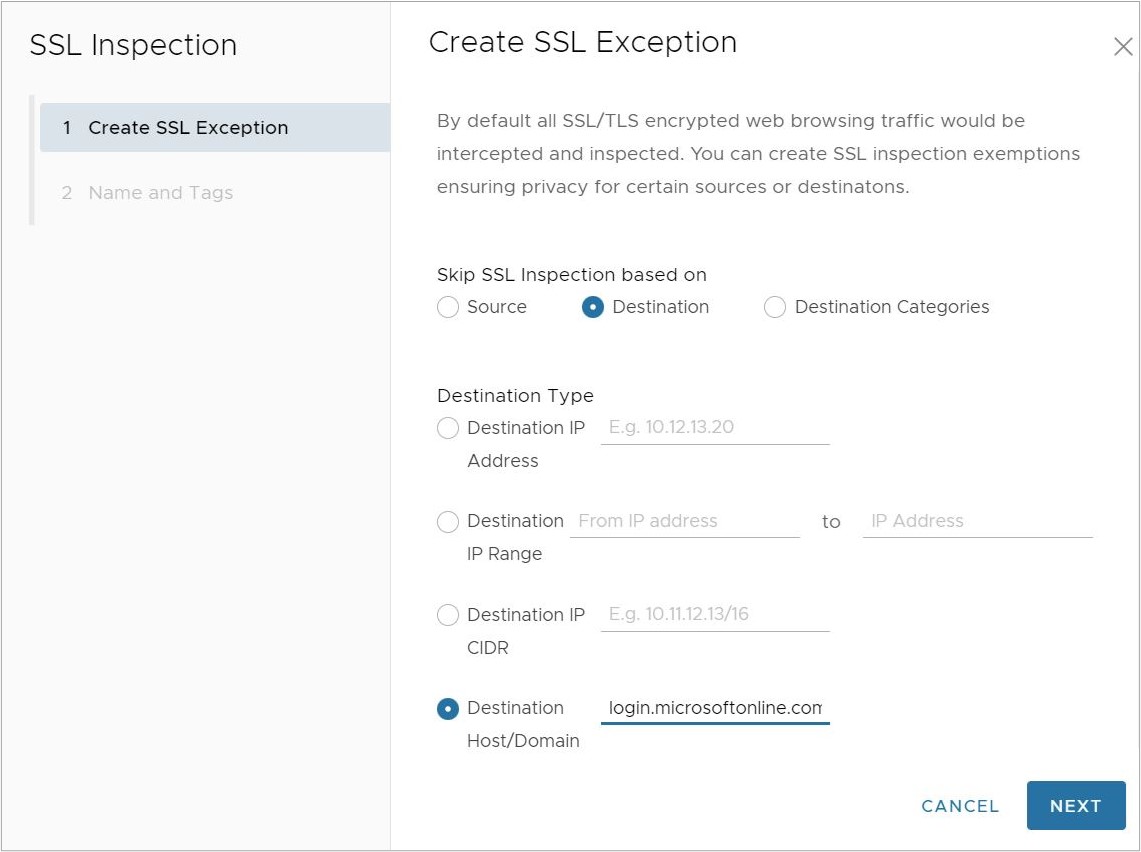

- Nella schermata Crea eccezione SSL (Create SSL Exception), configurare quanto segue e fare clic su Avanti (Next):

- Per Ignora ispezione SSL in base a (Skip SSL Inspection based on), selezionare Destinazione (Destination).

- Per Tipo di destinazione (Destination Type), selezionare Host/Dominio di destinazione (Destination Host/Domain).

- Per Dominio (Domain), inserire uno dei seguenti domini:

- login.microsoftonline.com

- sts.windows.net

- microsoftonline-p.com

- msauth.net

- msftauth.net

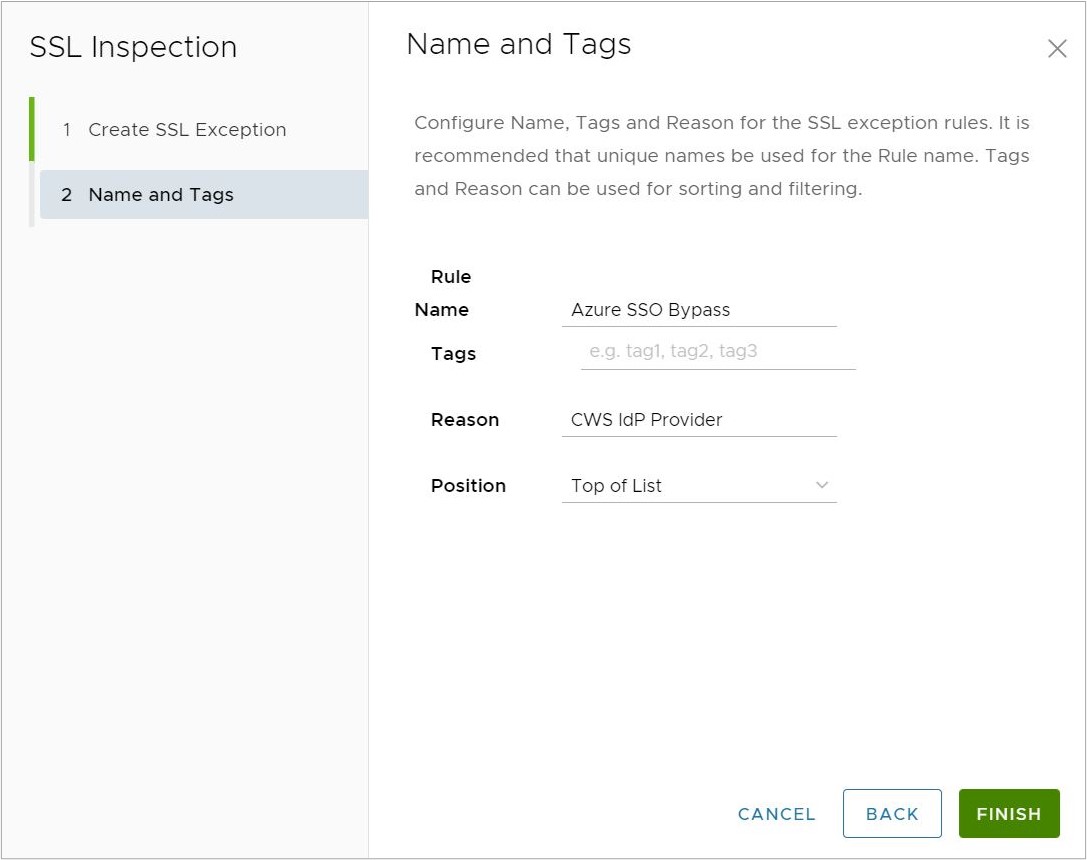

- Nella schermata Nome e tag (Name and Tags) immettere un nome univoco per la regola e aggiungere un motivo, se necessario.

- Fare clic su Fine (Finish) e quindi su Pubblica (Publish) per il criterio di protezione applicabile per applicare la nuova regola.

Importante: Il dominio login.microsoftonline.com fa parte del gruppo di domini Microsoft 365 come indicato nel documento: Domini e CIDR in cui è consigliata una regola di bypass di ispezione SSL. Se gli utenti hanno già configurato una regola di bypass SSL che include il gruppo di dominio completo Microsoft 365, gli utenti possono ignorare questo passaggio. Se gli utenti tentano di configurare la regola precedente con il gruppo di dominio completo di Microsoft 365 incluso in una regola di bypass SSL esistente, la nuova regola genererà un errore perché un dominio univoco non può essere duplicato in più regole di bypass SSL.Per ulteriori informazioni sui domini in cui devono essere configurate regole di bypass SSL, consultare Domini e CIDR in cui è consigliata una regola di bypass di ispezione SSL.

Risoluzione dei problemi

Questa sezione illustra i potenziali problemi con il provider di identità di Azure AD per la configurazione di Cloud Web Security.

| Problema | Soluzione proposta |

|---|---|

Gli utenti ricevono il seguente messaggio di errore durante l'autenticazione:

|

|