Di seguito sono riportati i requisiti relativi alla configurazione del proxy Web Cloud Web Security.

Certificato SSL

Quando si connettono per la prima volta al proxy Web, gli utenti aprono il proprio browser e accedono a un sito Web, ad esempio un sito HTTPS. Il proxy Web esegue un'intercettazione SSL di questo traffico e restituisce un reindirizzamento al servizio di autenticazione. Pertanto, è consigliabile che nell'endpoint sia installato il certificato root VMware anziché indicare agli utenti di accettare l'avviso di sicurezza.

- Aprire un browser Web e accedere a VMware Cloud Orchestrator.

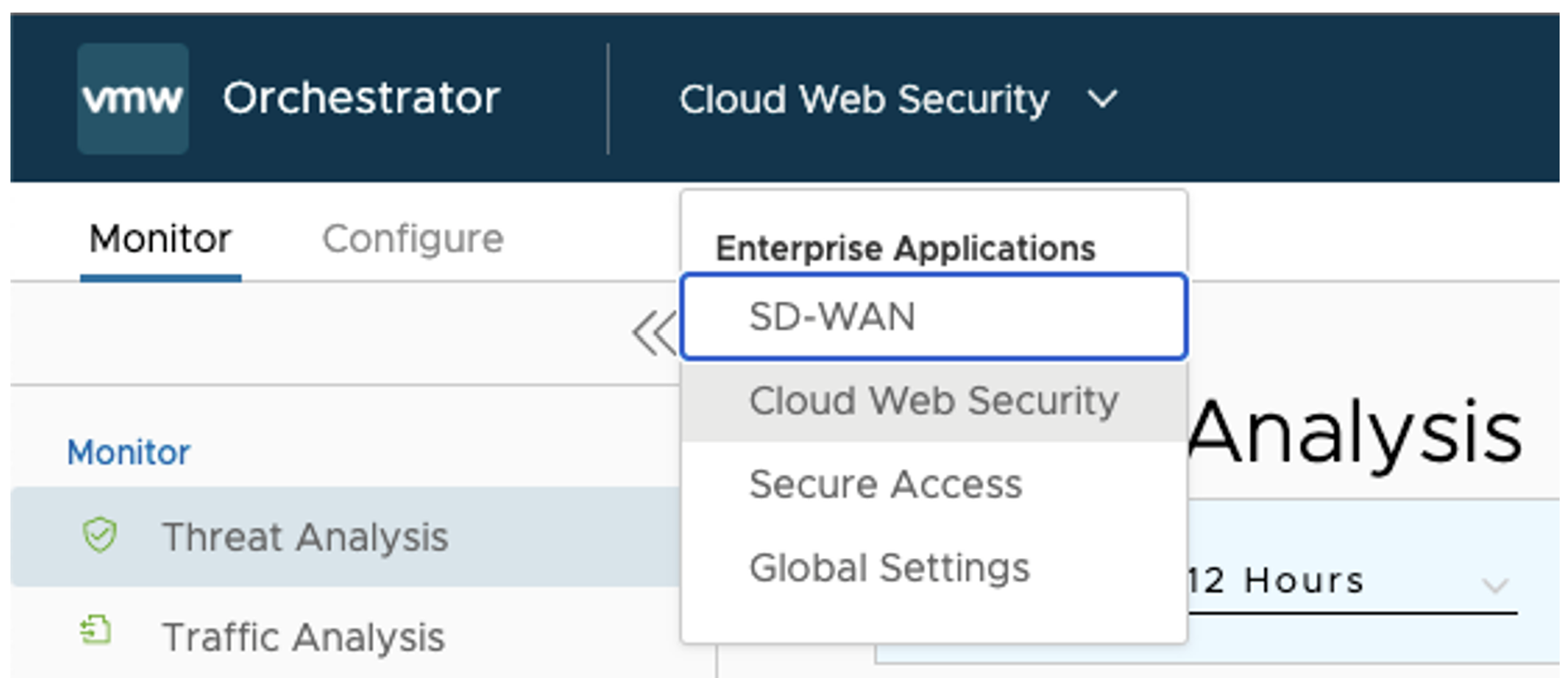

- Nella barra di navigazione superiore passare a Applicazioni aziendali (Enterprise Applications) > Cloud Web Security.

- Fare clic sulla scheda Configurazione (Configure) e in Impostazioni aziendali (Enterprise Settings) selezionare Certificato SSL (SSL Certificate). Viene visualizzata la schermata Impostazioni certificato SSL (SSL Certificate Settings).

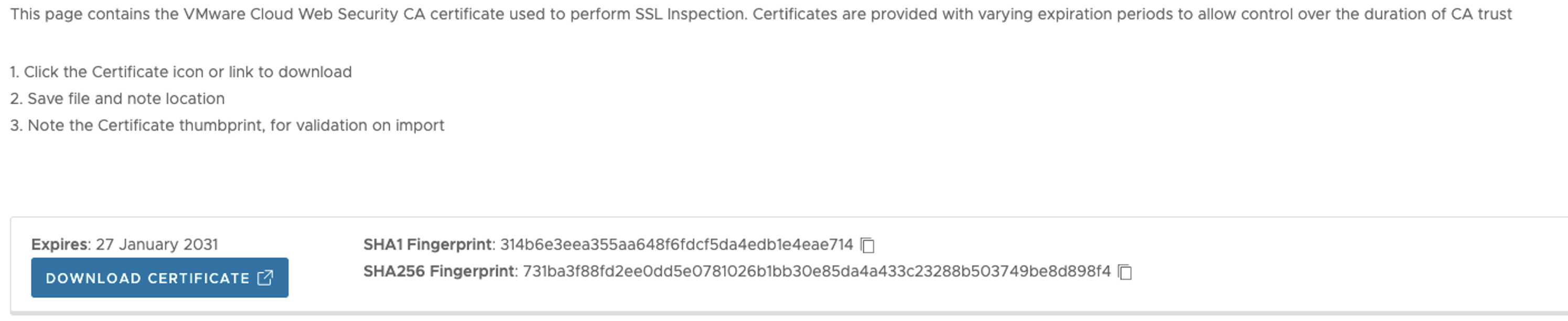

- Fare clic su Scarica certificato (Download Certificate) e salvare il file nel computer host.

- (Facoltativo) Utilizzare una utility, ad esempio OpenSSL, per verificare che il certificato root scaricato non sia stato manomesso durante la trasmissione. Questa operazione viene eseguita calcolando l'impronta digitale del certificato e confrontandola con quella visualizzata in Orchestrator. A scopo di test, questo passaggio può essere facoltativo, ma negli ambienti di produzione non deve essere ignorato.

Di seguito sono riportati i comandi OpenSSL per calcolare l'impronta digitale del certificato:

$openssl x509 -noout -fingerprint -sha1 -inform pem -in certificate.cer $openssl x509 -noout -fingerprint -sha256 -inform pem -in certificate.cer

Figura 1. Comandi OpenSSL nel terminale

Figura 2. Impronte digitali SHA1, SHA256 del certificato SSL

I seguenti collegamenti esterni forniscono istruzioni su come installare un certificato root privato su dispositivi endpoint comuni:

In alternativa, è possibile installare un certificato root a livello del browser. Questa operazione è utile a scopo di test, ma non è consigliata per l'utilizzo in produzione. I seguenti link esterni forniscono istruzioni su come installare un certificato root privato sui browser Web più comuni:

Provider SAML

Per autenticare gli utenti nel servizio proxy Cloud Web Security, è necessario un provider SAML. Questo requisito garantisce che solo gli utenti autenticati siano connessi a Cloud Web Security e fornisce informazioni operative sull'attività di chi usa il proxy Web.

- Posizione (Location): questo è l'URL single sign-on (SSO) fornito dal provider di identità per l'applicazione SAML definita. In questo caso, l'applicazione è Cloud Web Security.

- EntityID: l'EntityID o "Emittente" fa parte del processo di verifica per la convalida del provider di identità.

- Certificato (Certificate): questo è il certificato x.509 utilizzato dal provider di identità per autenticare e autorizzare il servizio SAML.

Attivazione di Single Sign-On (SSO)

- Passare a . Viene visualizzata la schermata seguente.

- Attivare il pulsante di attivazione Single Sign-On e immettere i seguenti dettagli:

Campo Descrizione Il server SAML può accedere a Internet? (SAML Server Internet Accessible) Selezionare Sì per accedere a Internet dal server SAML. Provider SAML (SAML Provider) Selezionare Okta nell'elenco. Endpoint SAML 2.0 (SAML 2.0 Endpoint) Copiare e incollare la voce Posizione (Location) dal provider di identità. Identificatore servizio (emittente) (Service Identifier (Issuer)) Copiare e incollare la voce EntityID dal provider di identità.

Dominio (Domain) Inserire il dominio della propria azienda (ad esempio, vmware.com). Nota: Gli utenti eseguiranno l'autenticazione nel servizio utilizzando il proprio indirizzo e-mail. Il dominio e-mail dell'utente deve corrispondere a quello configurato qui.Abilita debug dettagliato SAML (Enable SAML Verbose Debugging) Selezionare Sì o No a seconda che si desideri abilitare il debug dettagliato SAML. Per impostazione predefinita, il debug SAML è disattivato a meno che non si verifichino problemi di accesso SAML. - Dopo aver impostato gli attributi precedenti, assicurarsi di salvare le modifiche facendo clic sul pulsante Salva modifiche (Save Changes).

- Fare clic sul pulsante Modifica certificato (Edit Certificate) per configurare le informazioni del certificato del provider di identità in CWS. Viene visualizzata la finestra popup Dettagli certificato (Certificate Detail).

- Nella sezione Mostra certificato (Show Certificate), incollare le informazioni sul certificato copiate dal provider di identità e fare clic su Salva (Save).

- Dopo aver configurato tutte le informazioni necessarie sul providfer di identità, fare clic su Salva modifiche (Save Changes).