Un criterio contiene una o più regole di accesso. Ogni regola è costituita da impostazioni che è possibile configurare per gestire l'accesso degli utenti al loro portale Workspace ONE nel suo insieme o ad applicazioni Web e desktop specifiche.

È possibile configurare la regola di un criterio in modo che vengano eseguite azioni, come il blocco, l'autorizzazione o lo step-up dell'autenticazione degli utenti in base a condizioni come la rete, il tipo di dispositivo, lo stato di conformità e la registrazione del dispositivo in AirWatch o l'applicazione a cui si accede.

Intervallo di rete

Per ogni regola, si determina la base degli utenti specificando un intervallo di rete. Un intervallo di rete è costituito da uno o più intervalli IP. È possibile creare gli intervalli di rete nella scheda Gestione identità e accessi, nella pagina Configura > Intervalli di rete prima di configurare i set dei criteri di accesso.

Ogni istanza del provider di identità nella distribuzione collega gli intervalli di rete ai metodi di autenticazione. Quando si configura una regola dei criteri, verificare che l'intervallo di rete sia coperto da un'istanza del provider di identità esistente.

È possibile configurare intervalli di rete specifici per limitare da dove gli utenti possono eseguire il login e accedere alle proprie applicazioni.

Tipo di dispositivo

Selezionare il tipo di dispositivo gestito dalla regola. I tipi di client sono browser Web, l'app Workspace ONE, iOS, Android, Windows 10, OS X e Tutti i tipi di dispositivi.

È possibile configurare regole per stabilire quali tipi di dispositivi possono accedere a contenuti, in questo modo tutte le richieste di autenticazione provenienti da quel tipo di dispositivo utilizzeranno la regola del criterio.

Metodi di autenticazione

Nella regola del criterio, impostare l'ordine di applicazione dei metodi di autenticazione. I metodi di autenticazione vengono applicati nell'ordine in cui sono elencati. Viene selezionata la prima istanza del provider di identità che soddisfa il metodo di autenticazione e la configurazione dell'intervallo di rete nel criterio. La richiesta di autenticazione dell'utente viene inoltrata all'istanza del provider di identità per l'autenticazione. Se l'autenticazione non riesce, viene selezionato il metodo di autenticazione successivo nell'elenco.

È possibile configurare le regole dei criteri di accesso in modo che gli utenti debbano passare le credenziali tramite due metodi di autenticazione per poter eseguire l'accesso. Se uno o entrambi i metodi di autenticazione restituiscono un errore e sono configurati anche i metodi di fallback, agli utenti viene richiesto di immettere le proprie credenziali per i successivi metodi di autenticazione configurati. I due scenari seguenti descrivono come funziona il concatenamento delle autenticazioni.

Nel primo scenario la regola dei criteri di accesso viene configurata in modo da richiedere agli utenti di autenticarsi con la propria password e con le credenziali Kerberos. L'autenticazione di fallback viene impostata per richiedere la password e le credenziali RADIUS per l'autenticazione. Un utente immette la password correttamente, ma non riesce a immettere le credenziali di autenticazione Kerberos corrette. Poiché l'utente ha immesso la password corretta, la richiesta di autenticazione di fallback si riferisce solo alle credenziali RADIUS. L'utente non deve immettere di nuovo la password.

Nel secondo scenario la regola dei criteri di accesso viene configurata in modo da richiedere agli utenti di autenticarsi con la propria password e con le credenziali Kerberos. L'autenticazione di fallback è impostata per richiedere le credenziali RSA SecurID e RADIUS per l'autenticazione. Un utente immette la password correttamente, ma non riesce a immettere le credenziali di autenticazione Kerberos corrette. La richiesta di autenticazione di fallback si riferisce sia alle credenziali RSA SecurID sia alle credenziali RADIUS per l'autenticazione.

Per configurare la regola di un criterio di accesso, è necessaria la verifica dell'autenticazione e della conformità del dispositivo. È necessario abilitare Conformità dispositivo (con AirWatch) nella pagina del provider di identità integrato. Vedere Configurazione della regola del criterio di accesso per il controllo di conformità.

Durata della sessione di autenticazione

Per ogni regola è possibile impostare periodo di validità dell'autenticazione espresso in numero di ore. Il valore di Nuova autenticazione dopo determina la quantità di tempo massima di cui gli utenti dispongono dopo l'ultimo evento di autenticazione per accedere al proprio portale o avviare un'applicazione specifica. Ad esempio, il valore 4 nella regola di un'applicazione Web concede agli utenti quattro ore per avviare l'applicazione Web, a meno che non inizializzino un altro evento di autenticazione che estenda il tempo.

Messaggio di errore di accesso negato personalizzato

Quando gli utenti tentano di accedere con esito negativo a causa di credenziali non valide, errata configurazione o errore di sistema, viene visualizzato un messaggio di accesso negato. Il messaggio predefinito è Accesso negato in quanto non sono stati trovati metodi di autenticazione validi.

È possibile creare un messaggio di errore personalizzato per ogni regola di criterio di accesso da visualizzare al posto del messaggio predefinito. Il messaggio personalizzato può includere testo e un collegamento per eseguire un'azione stabilita. Nella regola di un criterio per i dispositivi mobili che si desidera gestire, è ad esempio possibile creare il seguente messaggio di errore personalizzato da visualizzare quando un utente tenta di accedere da un dispositivo non registrato: Registrare il dispositivo per accedere alle risorse dell'azienda facendo clic sul collegamento alla fine di questo messaggio. Se il dispositivo è già registrato, contattare il supporto tecnico per ricevere assistenza.

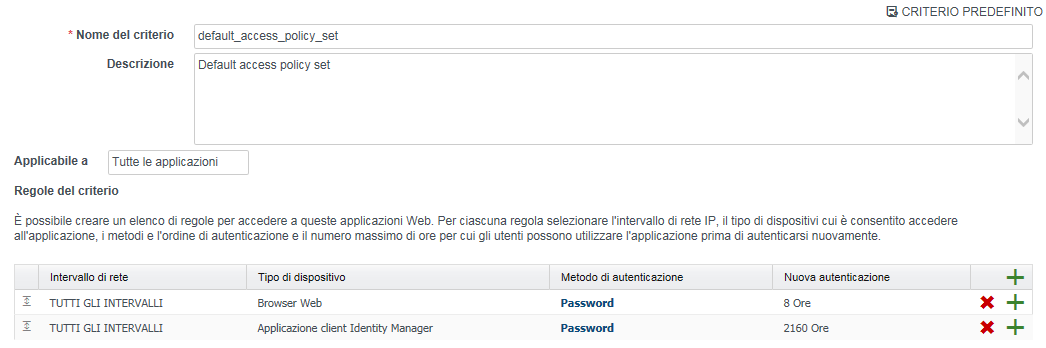

Esempio di criterio predefinito

Il criterio seguente rappresenta un esempio di come sia possibile configurare il criterio predefinito per controllare l'accesso al portale delle app e alle applicazioni Web a cui non è assegnato alcun criterio specifico.

Le regole di criterio vengono valutate nell'ordine assegnato nel criterio. È possibile modificare l'ordine delle regole trascinando e rilasciando la regola nella sezione Regole dei criteri.

-

Per la rete interna vengono configurati due metodi di autenticazione per la regola, Kerberos e autenticazione tramite password come metodo di fallback. Per accedere al portale delle app da una rete interna, il servizio prova innanzitutto ad autenticare gli utenti con l'autenticazione Kerberos, poiché si tratta del primo metodo di autenticazione elencato nella regola. Se l'operazione non riesce, agli utenti viene chiesto di immettere la propria password di Active Directory. Gli utenti accedono utilizzando un browser e possono accedere ai propri portali utente per una sessione di otto ore.

Per l'accesso dalla rete esterna (Tutti gli intervalli), è configurato un solo metodo di autenticazione, ovvero RSA SecurID. Per accedere al portale delle app da una rete esterna, gli utenti devono accedere con SecurID. Gli utenti accedono utilizzando un browser e possono accedere ai propri portali delle app per una sessione di quattro ore.

Questo criterio predefinito si applica a tutte le applicazioni Web e desktop a cui non è assegnato alcun criterio specifico dell'applicazione.