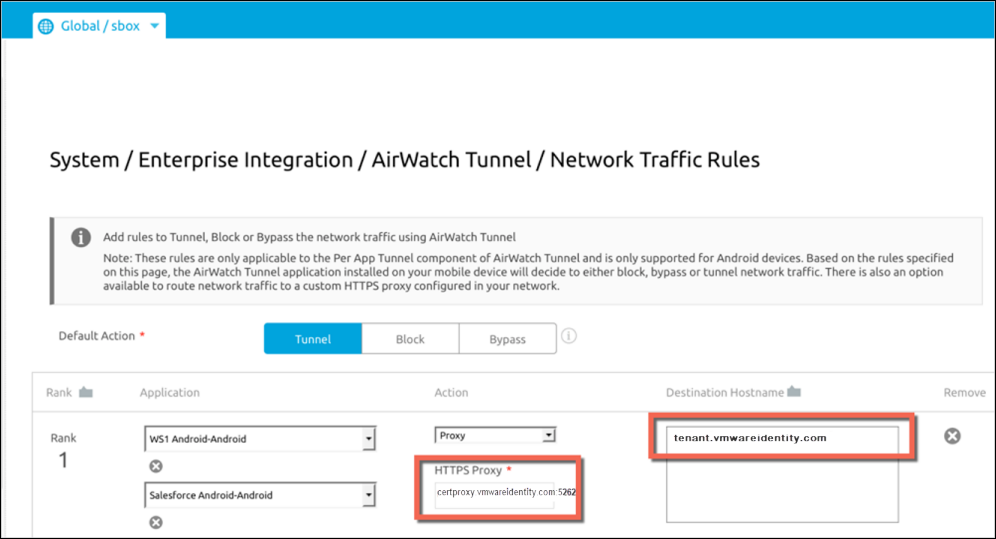

Configurare le regole di accesso alla rete affinché il client AirWatch Tunnel instradi il traffico al proxy HTTPS per dispositivi Android. Elencare le app Android configurate con l'opzione VPN per app nelle regole di accesso e configurare l'indirizzo del server proxy, nonché il nome host di destinazione.

Informazioni su questa attività

Configurare le regole di accesso al dispositivo per controllare in che modo il dispositivo gestisce il traffico proveniente da applicazioni specificate. Le regole di accesso al dispositivo forzano l'app AirWatch Tunnel a inviare traffico tramite il tunnel, bloccare tutto il traffico verso domini specificati, ignorare la rete interna e connettersi direttamente a Internet o inviare il traffico a un sito proxy HTTPS.

Per istruzioni dettagliate sulla creazione delle regole di accesso alla rete, vedere la guida di VMware AirWatch Tunnel sul sito Web delle risorse di AirWatch.

Prerequisiti

Opzione AirWatch Tunnel configurata con il componente Per-App Tunnel installato.

Profilo VPN per Android creato.

VPN per app attivato per ogni app Android aggiunta alle regole di accesso alla rete.

Procedura

- Dalla console di amministrazione di AirWatch, passare a > .

- Nella scheda Regole di accesso al dispositivo, configurare le impostazioni delle regole di accesso al dispositivo come descritto nella guida di AirWatch Tunnel. Nel caso di SSO mobile per Android, configurare le impostazioni seguenti.

- Selezionare l'azione predefinita.

Opzione |

Descrizione |

Tunnel |

Per la configurazione della VPN con Single Sign-On in Android, selezionare Tunnel come azione predefinita. Tutte le app del dispositivo configurate per VPN per app inviano il traffico di rete tramite il tunnel. |

Ignora |

Per l'autenticazione Single Sign-On in Android, selezionare Ignora come azione predefinita.

Importante:

Se si imposta Ignora come azione predefinita, tutte le app configurate per VPN per app nel dispositivo ignorano il tunnel e si connettono direttamente a Internet. Con questa implementazione, non viene inviato traffico al server Tunnel quando il client Tunnel viene utilizzato solo per l'autenticazione Single Sign-On.

|

Per l'autenticazione Single Sign-On in Android mediante VPN, selezionare Ignora come azione predefinita.

Importante:

Se si imposta Ignora come azione predefinita, tutte le app configurate per VPN per app nel dispositivo ignorano il tunnel e si connettono direttamente a Internet. Con questa implementazione, non viene inviato traffico al server Tunnel quando il client Tunnel viene utilizzato solo per l'autenticazione Single Sign-On.

- Nella colonna Applicazione, aggiungere le app Android configurate con il profilo VPN per app.

- Nella colonna Azione, selezionare Proxy e specificare le informazioni relative al proxy HTTPS. Immettere il nome host e la porta di VMware Identity Manager. Ad esempio login.example.com:5262.

Nota:

Se si fornisce accesso esterno all'host VMware Identity Manager, è necessario aprire la porta 5262 nel firewall o consentire il proxy inverso del traffico sulla porta 5262 del proxy nella DMZ.

- Nella colonna Destinazione del nome host, specificare il nome del VMware Identity Manager di destinazione. Ad esempio myco.example.com. Il client AirWatch Tunnel instrada il traffico verso il proxy HTTPS dal nome host di VMware Identity Manager.

- Fare clic su Salva.

Operazioni successive

Pubblicare queste regole. Dopo aver pubblicato le regole, il dispositivo riceve un profilo VPN di aggiornamento e l'applicazione AirWatch Tunnel viene configurata per attivare SSO.

Passare alla console di amministrazione di VMware Identity Manager e configurare SSO mobile per Android nella pagina del provider di identità integrato. Consultare la guida all'amministrazione di VMware Identity Manager.