Dopo che NSX Intelligence ha raccolto i dati del flusso di traffico di rete, il motore di Traffico sospetto NSX genera l'analisi delle minacce di rete basata sui dati raccolti e utilizza la pagina Eventi per segnalare qualsiasi evento di traffico sospetto rilevato. È possibile visualizzare le informazioni relative agli eventi di traffico sospetto in un grafico a bolle, in una griglia o in entrambi i formati.

Prerequisiti

- È necessario attivare NSX Intelligence 3.2 o versione successiva e i rilevatori di Traffico sospetto NSX. Vedere Guida introduttiva al rilevamento del traffico di rete sospetto mediante NSX Intelligence.

- È necessario accedere a NSX Manager utilizzando uno dei seguenti ruoli di NSX.

- Amministratore aziendale

- Amministratore della sicurezza

Gestione degli eventi di traffico sospetto

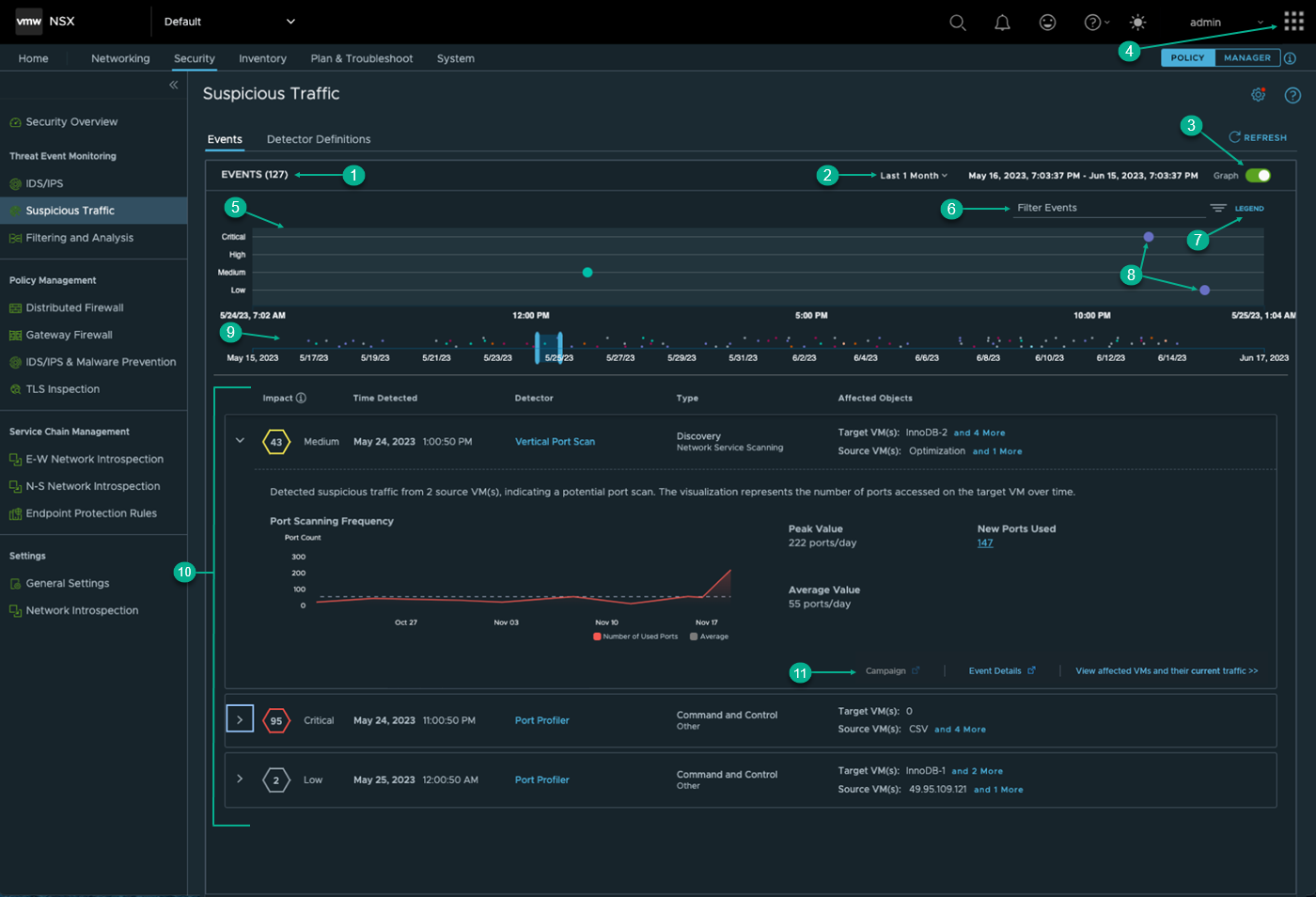

Per impostazione predefinita, quando si passa a , gli eventi di rilevamento di traffico sospetto sono visualizzati in entrambi i formati di grafico a bolle e di griglia, come illustrato nell'immagine seguente. La tabella che segue l'immagine descrive le sezioni numerate evidenziate nell'immagine.

Sezione |

Descrizione |

|---|---|

1 |

Indica il numero totale di rilevamenti di eventi di traffico sospetto effettuati dalla funzionalità Traffico sospetto NSX durante il periodo di tempo selezionato. |

2 |

In questa sezione, è possibile selezionare il periodo di tempo utilizzato dal sistema per determinare quali dati cronologici relativi agli eventi rilevati vengono segnalati da Traffico sospetto NSX in questa pagina dell'interfaccia utente. Il periodo di tempo è relativo all'ora corrente e a un periodo di tempo passato. Il periodo di tempo predefinito è Ultima ora. Per modificare il periodo di tempo selezionato, fare clic sulla selezione corrente e selezionare un altro periodo dal menu a discesa. Le selezioni disponibili sono Ultima ora, Ultime 12 ore, Ultime 24 ore, Ultima settimana, Ultime 2 settimane e Ultimo mese. |

3 |

L'interruttore Grafico determina se il grafico a bolle viene visualizzato o meno. Quando l'interruttore Grafico è disattivato, le informazioni sugli eventi di traffico sospetto vengono visualizzate solo nella griglia. Per impostazione predefinita, è impostato su Attivato. |

4 |

Se la funzionalità NSX Network Detection and Response è attivata, quando si visualizza l'interfaccia utente di Traffico sospetto NSX, l'icona di avvio dell'applicazione Per visualizzare ulteriori dettagli sugli eventi anomali rilevati utilizzando l'interfaccia utente di NSX Network Detection and Response, fare clic sull'icona |

5 |

Questo grafico a bolle include una sequenza temporale visiva che indica quando gli eventi rilevati si sono verificati durante il periodo di tempo selezionato. Ogni evento viene tracciato in base alla gravità dell'evento di traffico sospetto. Di seguito sono indicate le categorie di gravità e i punteggi di gravità corrispondenti.

|

6 |

L'area del filtro consente di limitare gli eventi di traffico sospetto visualizzati per il periodo di tempo selezionato. Fare clic su Filtra eventi e selezionare dal menu a discesa i filtri che si desidera applicare e gli elementi specifici nel menu a discesa secondario visualizzato. I filtri disponibili includono i seguenti.

|

7 |

Fare clic su Legenda per visualizzare l'elenco dei diversi tipi di bolle che possono essere inclusi nel grafico a bolle. L'elenco seguente descrive ogni bolla e il tipo di evento di traffico sospetto che rappresenta.

|

8 |

Ogni bolla nel grafico rappresenta un evento di traffico sospetto o più eventi che si sono verificati durante il periodo di tempo selezionato. Il colore o il tipo di bolla rappresenta la tattica utilizzata dall'antagonista durante l'attacco rilevato. Per ulteriori informazioni, vedere le descrizioni nella Legenda. |

9 |

Il dispositivo di scorrimento della finestra temporale consente di visualizzare gli eventi di traffico sospetto che si sono verificati in un sottoinsieme del periodo di tempo selezionato. L'area evidenziata in blu rappresenta ciò che viene visualizzato nel grafico a bolle. Quando si fa scorrere il dispositivo di scorrimento verso destra o verso sinistra, il grafico a bolle viene aggiornato con gli eventi di traffico sospetto che si sono verificati durante il periodo evidenziato nel dispositivo di scorrimento. Se sono presenti eventi di traffico sospetto verificatisi più o meno nello stesso momento, tali eventi vengono rappresentati da una bolla Eventi multipli. Quando si sposta il dispositivo di scorrimento verso destra, è possibile notare che la bolla Eventi multipli si espande nelle varie bolle che rappresentano i diversi eventi di traffico sospetto verificatisi in tale periodo di tempo. |

10 |

La griglia include informazioni su ogni evento di traffico sospetto identificato dalla funzionalità Traffico sospetto NSX durante il periodo di tempo selezionato. Quando non è espansa, una riga mostra i seguenti dati dell'evento chiave.

La schermata di esempio include anche una riga espansa. Quando è espansa, una riga mostra informazioni aggiuntive sull'evento. I dettagli includono un riepilogo dell'evento rilevato e una spiegazione della visualizzazione o dei dati aggiuntivi dell'evento visualizzati nella riga espansa. Ad esempio, nella schermata precedente, la riga espansa mostra un riepilogo dell'evento rilevato e ciò che la visualizzazione rappresenta. Non tutti gli eventi di traffico sospetto vengono visualizzati. Altri hanno solo dati dettagliati aggiuntivi. |

11 |

Una riga espansa potrebbe anche includere uno o più link nell'angolo in basso a destra. Quando si fa clic su un link, si viene reindirizzati a un'altra pagina dell'interfaccia utente in cui vengono fornite ulteriori informazioni sull'evento rilevato. Sono disponibili i collegamenti seguenti, se applicabili per l'evento di traffico sospetto. Il seguente link potrebbe essere abilitato, anche se la funzionalità NSX Network Detection and Response non è attivata.

Se l'applicazione NSX Network Detection and Response è attivata, potrebbero essere disponibili anche i link seguenti, se applicabili per l'evento.

|

è visibile nell'angolo superiore destro dell'interfaccia utente.

è visibile nell'angolo superiore destro dell'interfaccia utente.