In quest'esempio, l'obiettivo è creare criteri di protezione con regole del firewall del gateway che rilevano file dannosi nel traffico verticale, che passa attraverso le NSX Edge nella NSX-T Data Center.

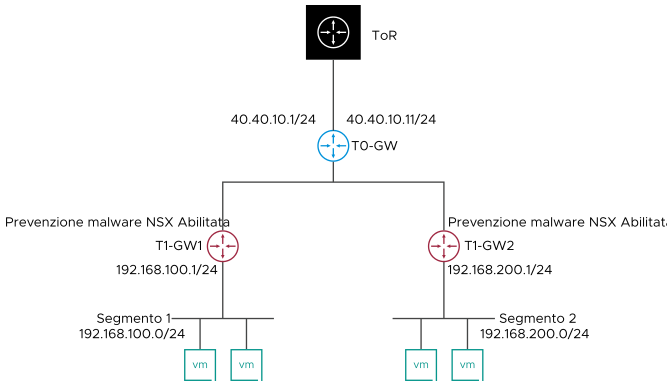

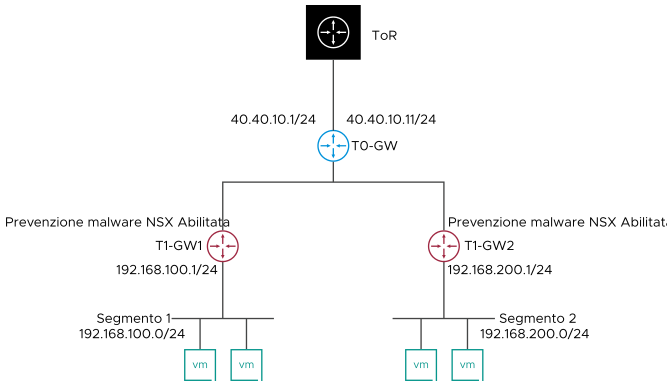

Per quest'esempio, si tenga presente che la topologia di rete è come illustrato nella figura seguente. Aggiungerete regole di prevenzione malware del gateway per rilevare malware nei gateway di livello 1: T1-GW1 e T1-GW2. In entrambi i gateway di livello 1 è collegato un segmento di overlay. Le macchine virtuali del carico di lavoro sono collegate ai segmenti di overlay. Entrambi i gateway di livello 1 sono connessi a un singolo gateway di livello 0, che a sua volta è connesso allo switch top-of-rack fisico per abilitare la connettività con la rete pubblica esterna.

Ipotesi:

Procedura

- Dal browser accedere a un NSX Manager all'indirizzo https://nsx-manager-ip-address.

- Passare a .

- Nella pagina Regole specifiche del gateway , nel menu a discesa Gateway , selezionare T1-GW1.

- Fare clic su Aggiungi criterio per creare una sezione e immettere un nome per il criterio.

Ad esempio, inserire

Policy_T1-GW1.

- Fare clic su Aggiungi regola e configurare due regole con le configurazioni seguenti.

| Nome |

ID |

Fonti |

Destinazioni |

Servizi |

Profili di sicurezza |

Si applica a |

Modalità |

| N_to_S |

1011 |

A nord |

A sud |

HTTP |

Profile_T1-GW |

T1-GW1 |

Rileva solo |

| S_to_N |

1010 |

A sud |

A nord |

HTTP |

Profile_T1-GW |

T1-GW1 |

Rileva solo |

Gli ID delle regole in questa tabella sono solo di riferimento. Possono variare in ambiente NSX-T.

Comprendiamo il significato delle seguenti regole:

- Regola 1011: questa regola viene applicata in T1-GW1 quando le connessioni HTTP vengono avviate dalle macchine nell'intervallo IP pubblico (12.1.1.10-12.1.1.100) e queste connessioni vengono accettate dalle macchine virtuali del carico di lavoro collegate al Segment1. Se viene rilevato un file nella connessione HTTP, viene generato un evento file e questo viene analizzato per rilevare comportamenti dannosi.

- Regola 1010: questa regola viene applicata in T1-GW1 quando le connessioni HTTP vengono avviate dalle macchine virtuali del carico di lavoro in Segment1 e queste connessioni vengono accettate dalle macchine nell'intervallo IP pubblico (12.1.1.10-12.1.1.100). Se viene rilevato un file nel traffico HTTP, viene generato un evento file e questo viene analizzato per rilevare comportamenti dannosi.

- Pubblicare le regole.

- Nella pagina Regole specifiche del gateway , nel menu a discesa Gateway , selezionare T1-GW2.

- Fare clic su Aggiungi criterio per creare una sezione e immettere un nome per il criterio.

Ad esempio, inserire

Policy_T1-GW2.

- Fare clic su Aggiungi regola e configurare una regola Qualsiasi-Qualsiasi regola come indicato di seguito.

| Nome |

ID |

Fonti |

Destinazioni |

Servizi |

Profili di sicurezza |

Si applica a |

Modalità |

| Any_Traffic |

1006 |

Qualsiasi |

Qualsiasi |

Qualsiasi |

Profile_T1-GW |

T1-GW2 |

Rileva solo |

Questa regola viene applicata in T1-GW2 quando qualsiasi tipo di traffico viene avviato da qualsiasi origine e accettato da qualsiasi destinazione. Se viene rilevato un file nel traffico, viene generato un evento file e questo viene analizzato per rilevare comportamenti dannosi.

- Pubblicare le regole.

Esempio

Scenario: nella stessa topologia illustrata in precedenza, si supponga che una macchina virtuale in Segment1 desideri trasmettere un file a una macchina virtuale in Segment2. In questo caso, il file attraversa entrambi i gateway di livello 1: T1-GW1 e T1-GW2. Poiché il profilo di prevenzione malware è configurato su entrambi i gateway di livello 1, il file viene esaminato due volte e vengono generati due eventi di file. Questo comportamento è previsto.