L'obiettivo di Servizio di rilevamento e prevenzione delle intrusioni NSX (IDS/IPS) è monitorare il traffico di rete negli host e negli Edge per cercare attività dannose confrontando il traffico con un set di firme noto. L'obiettivo di Prevenzione malware NSX è estrarre i file dal traffico di rete negli host e negli Edge e analizzare questi file per cercare comportamenti dannosi.

Panoramica del servizio di rilevamento e prevenzione delle intrusioni NSX

NSX IDS/IPS monitora il traffico di rete in un host per cercare attività sospette confrontando il traffico con le firme. Una firma specifica un modello per un tipo di intrusione di rete che deve essere rilevata e segnalata. Ogni volta che viene trovato un modello di traffico corrispondente a una firma, viene eseguita un'azione predefinita, ad esempio la generazione di un avviso o il blocco del traffico, che non raggiunge la destinazione.

- Firewall distribuito: prima di NSX-T Data Center 3.2, l'implementazione di IDS era limitata alle firme basate sulla conoscenza. Le firme basate sulla conoscenza integrano una conoscenza o un modello specifico che corrisponde a un tipo noto di attacco. In questo approccio, IDS tenta di rilevare le intrusioni basate su sequenze di istruzioni dannose già note specificate nelle firme. In questo modo, le firme basate sulla conoscenza sono limitate agli attacchi già noti e non possono coprire minacce specifiche o zero-day.

A partire da NSX-T Data Center 3.2, IDS supporta anche il rilevamento basato sul comportamento. Il rilevamento basato sul comportamento tenta di identificare un comportamento anomalo individuando eventi di interesse diversi o inusuali rispetto a un valore basale o al traffico normale.

Questi eventi sono denominati informazioni e sono costituiti da eventi che analizzano attività insolite in una rete che non sono necessariamente dannose ma che possono fornire informazioni preziose quando si sta indagando su una violazione. Le firme vengono combinate con la logica di rilevamento personalizzata che può essere aggiornata senza dover ricompilare o modificare il motore IDS. Il rilevamento basato sul comportamento introduce un nuovo livello di gravità delle intrusioni IDS, ovvero "sospetto".

- Firewall del gateway: a partire da NSX-T Data Center 3.2, IDS/IPS è disponibile anche nel firewall del gateway.

Importante: In NSX-T Data Center 3.2.0, NSX IDS/IPS nel Firewall del gateway era disponibile solo in modalità anteprima tecnica. A partire da NSX-T Data Center 3.2.1, questa funzionalità è disponibile per gli ambienti di produzione e dispone di supporto completo. Per ulteriori informazioni, vedere il Note di rilascio di NSX-T Data Center.

Panoramica di Prevenzione malware NSX

- Rilevamento basato su hash dei file dannosi noti

- Analisi locale dei file sconosciuti

- Analisi cloud dei file sconosciuti

- Nel firewall del gateway è supportato solo il rilevamento del malware. Sono supportate sia l'analisi locale che l'analisi cloud dei file di malware. Per visualizzare l'elenco delle categorie di file supportate, vedere Categorie di file supportate per Prevenzione malware NSX.

- Nel firewall distribuito, il rilevamento e la prevenzione del malware sono supportati solo per gli endpoint guest (macchine virtuali) di Windows in esecuzione su cluster di host vSphere preparati per NSX. Solo i file eseguibili di tipo PE di Windows sono supportati per l'analisi locale e l'analisi cloud. Altre categorie di file non sono attualmente supportate da Prevenzione malware distribuita NSX.

- Il limite massimo delle dimensioni dei file supportato è 64 MB.

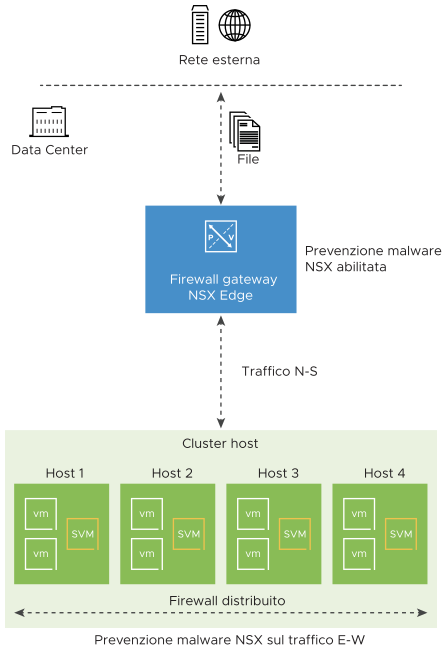

Nel traffico nord-sud, la funzionalità Prevenzione malware NSX utilizza il motore IDS/IPS negli NSX Edge per estrarre o intercettare i file che stanno accedendo al data center. Nel traffico est-ovest, questa funzionalità utilizza le funzionalità della piattaforma NSX Guest Introspection (GI). Se il file ignora l'analisi di NSX Edge e raggiunge l'host, il file viene estratto dall'agente thin GI sulle macchine virtuali guest Windows.

Per rilevare e impedire malware nelle macchine virtuali guest Windows, è necessario installare l'agente thin NSX Guest Introspection nelle macchine virtuali guest Windows e distribuire il servizio Prevenzione malware distribuita NSX in cluster di host vSphere preparati per NSX-T Data Center. Quando questo servizio viene distribuito, viene installata una macchina virtuale del servizio (SVM) in ogni host del cluster di vSphere e Prevenzione malware NSX è abilitato nel cluster host.

I driver dell'agente thin di NSX Guest Introspection per Windows sono inclusi in VMware Tools. Per visualizzare le versioni di VMware Tools supportate per la versione di NSX-T Data Center, vedere la matrice di interoperabilità dei prodotti VMware. Per visualizzare l'elenco dei sistemi operativi guest Windows supportati per una versione specifica di VMware Tools, consultare le note di rilascio di tale versione nella documentazione di VMware Tools.

- Eventi file di Prevenzione malware NSX

-

Gli eventi file vengono generati quando i file sono estratti dal motore IDS su NSX Edge nel traffico nord-sud e dall'agente di NSX Guest Introspection negli endpoint delle macchine virtuali nel traffico orizzontale distribuito.

La funzionalità Prevenzione malware NSX ispeziona i file estratti per stabilire se sono innocuoi, dannosi o sospetti. Ogni ispezione univoca di un file viene contata come singolo evento file in NSX-T Data Center. In altre parole, un evento file fa riferimento a un'ispezione file univoca.

Per informazioni sul monitoraggio degli eventi file di Prevenzione malware NSX tramite l'interfaccia utente, vedere Monitoraggio degli eventi file.

Per informazioni sul monitoraggio degli eventi file tramite le API degli eventi file di Prevenzione malware NSX, vedere la documentazione nel portale Documentazione di VMware Developer.