I criteri di protezione degli endpoint vengono applicati in un ordine specifico. Quando si progettano criteri, considerare il numero di sequenza associato alle regole e i domini che ospitano le regole.

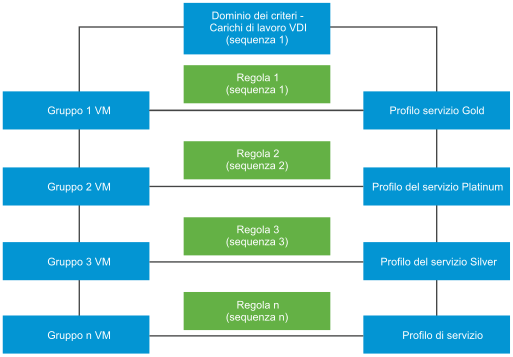

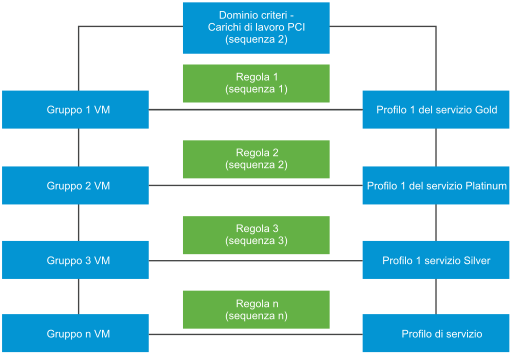

Scenario: tra i numerosi carichi di lavoro eseguiti nell'organizzazione, a scopo illustrativo vengono illustrati due tipi di carichi di lavoro, ovvero macchine virtuali che eseguono Virtual Desktop Infrastructure (VDI) e macchine virtuali che eseguono carichi di lavoro conformi allo standard di sicurezza dei dati del settore delle carte di pagamento (PCI-DSS). Una sezione dei dipendenti dell'organizzazione richiede l'accesso al desktop remoto, che costituisce il carico di lavoro VDI (Virtual Desktop Infrastructure). Questi carichi di lavoro VDI potrebbero richiedere un livello di criterio di protezione Gold in base alle regole di conformità impostate dall'organizzazione. Un carico di lavoro PCI-DSS richiede invece il livello di protezione più elevato, ovvero la protezione di livello Platinum.

Poiché sono presenti due tipi di carico di lavoro, creare due criteri, uno per i carichi di lavoro VDI e uno per i carichi di lavoro del server. All'interno di ogni criterio o sezione, definire un dominio che rifletta il tipo di carico di lavoro e all'interno della sezione definire le regole per tale carico di lavoro. Pubblicare le regole per avviare i servizi GI sulle macchine virtuali guest. GI utilizza internamente i due numeri di sequenza: il numero di sequenza del criterio e il numero di sequenza della regola per determinare la sequenza completa delle regole da eseguire. Ogni regola ha due scopi: determina quali macchine virtuali proteggere e stabilisce il criterio di protezione che deve essere applicato per proteggere le macchine virtuali.

Per modificare l'ordine della sequenza, trascinare una regola nell'interfaccia utente di NSX-T Data Center Policy Manager per cambiarne l'ordine. In alternativa, è possibile assegnare esplicitamente un numero di sequenza per le regole utilizzando l'API.

In alternativa, eseguire una chiamata API NSX-T Data Center per definire manualmente una regola associando un profilo di servizio a un gruppo di macchine virtuali e dichiarare il numero di sequenza delle regole. I dettagli relativi all'API e al parametro sono descritti nella Guida dell'API di NSX-T Data Center . Effettuare chiamate API di configurazione del servizio per applicare profili a entità come gruppi di macchine virtuali e così via.

| API | Dettagli |

|---|---|

| Recuperare tutti i dettagli della configurazione del servizio. | GET /api/v1/service-configs L'API di configurazione del servizio restituisce i dettagli del profilo di servizio applicato a un gruppo di macchine virtuali, il gruppo di macchine virtuali protetto e il numero di sequenza o di precedenza che stabilisce la priorità della regola. |

| Creare una configurazione del servizio. | POST /api/v1/service-configs L'API di configurazione del servizio accetta i parametri di input di un profilo di servizio, il gruppo di macchine virtuali da proteggere e il numero di sequenza o di precedenza che deve essere applicato alla regola. |

| Eliminare una configurazione di servizio. | DELETE /api/v1/service-configs/ <config-set-id> L'API di configurazione del servizio elimina la configurazione applicata al gruppo di macchine virtuali. |

| Ottenere i dettagli di una configurazione specifica. | GET /api/v1/service-configs/ <config-set-id> Ottenere i dettagli di una configurazione specifica |

| Aggiornare una configurazione del servizio. | PUT /api/v1/service-configs/ <config-set-id> Aggiornare una configurazione del servizio. |

| Ottenere profili efficaci. | GET /api/v1/service-configs/ effective-profiles?resource_id=<resource-id> &resource_type=<resource-type> L'API di configurazione del servizio restituisce solo il profilo applicato a un particolare gruppo di macchine virtuali. |

Gestire le regole in modo efficiente seguendo queste indicazioni:

- Impostare un numero di sequenza più elevato per un criterio secondo il quale le regole devono essere eseguite per prime. Dall'interfaccia utente è possibile trascinare i criteri per modificarne la priorità.

-

Allo stesso modo, impostare un numero di sequenza più elevato per le regole all'interno di ciascun criterio.

- In base al numero di regole necessario, è possibile definire la posizione delle regole in multipli di 2, 3, 4 o persino di 10. Pertanto, due regole consecutive separate da 10 permettono di reimpostare la sequenza in modo più flessibile, senza dover cambiare l'ordine di tutte le regole. Ad esempio, se non si intende definire molte regole, è possibile scegliere di distanziare le regole di 10 posizioni l'una dall'altra. In questo modo, la regola 1 avrà il numero di sequenza 1, la regola 2 il numero di sequenza 10, la regola 3 il numero di sequenza 20 e così via. Questo approccio offre la flessibilità necessaria per gestire in modo efficiente le regole senza reimpostare la sequenza di tutte le regole.

Internamente, Guest Introspection imposta la sequenza di queste regole dei criteri nel modo seguente.

Policy 1 ↔ Sequence Number 1 (1000) - Rule 1 : Group 1↔ Service Profile ↔ Sequence Number 1 (1001) - Rule 2 : Group 1↔ Service Profile ↔ Sequence Number 10 (1010) - Rule 3 : Group 1↔ Service Profile ↔ Sequence Number 20 (1020) - Rule 4 : Group 1↔ Service Profile ↔ Sequence Number 30 (1030) Policy 2 ↔ Sequence Number 2 (2000) - Rule 1 : Group 1↔ Service Profile ↔ Sequence Number 1 (2001) - Rule 2 : Group 1↔ Service Profile ↔ Sequence Number 10 (2010) - Rule 3 : Group 1↔ Service Profile ↔ Sequence Number 20 (2020) - Rule 4 : Group 1↔ Service Profile ↔ Sequence Number 30 (2030)

In base ai numeri di sequenza precedenti, GI esegue le regole del criterio 1 prima di eseguire le regole del criterio 2.

Esistono tuttavia situazioni in cui le regole previste non vengono applicate a una macchina virtuale o a un gruppo di macchine virtuali. Questi conflitti devono essere risolti per applicare i livelli di protezione dei criteri desiderati.