La VPN IPSec basata su route fornisce il tunneling del traffico in base alle route statiche o alle route acquisite dinamicamente su un'interfaccia speciale denominata VTI (Virtual Tunnel Interface) utilizzando ad esempio BGP come protocollo. IPSec protegge tutto il traffico che passa attraverso VTI.

- Il routing dinamico OSPF non è supportato per il routing tramite tunnel VPN IPSec.

- Il routing dinamico per VTI non è supportato nella VPN basata su gateway di livello 1.

- Il bilanciamento del carico su VPN IPSec non è supportato per la VPN basata su route terminata nei gateway di livello 1.

- Quando si configura NSX con NAT e IPSec, è importante eseguire la sequenza di passaggi corretta per garantire il corretto funzionamento. In particolare, configurare NAT prima di configurare la connessione VPN. Se ad esempio si configura inavvertitamente la VPN prima di NAT, quando si aggiunge una regola NAT dopo che la sessione VPN è stata configurata, lo stato del tunnel VPN rimarrà inattivo. Per ristabilire il tunnel VPN, è necessario riabilitare o riavviare la configurazione della VPN. Per evitare questo problema, configurare sempre NAT prima di configurare la connessione VPN in NSX o applicare questa soluzione.

La VPN IPSec basata su route è simile a GRE (Generic Routing Encapsulation) su IPSec, ad eccezione del fatto che al pacchetto non viene aggiunta alcuna incapsulamento aggiuntivo prima di applicare l'elaborazione IPSec.

In questo approccio del tunneling VPN, le VTI vengono create nel nodo NSX Edge. Ogni VTI è associato a un tunnel IPSec. Il traffico crittografato viene instradato da un sito a un altro sito tramite le interfacce VTI. L'elaborazione IPSec avviene solo a livello di VTI.

Ridondanza del tunnel VPN

È possibile configurare la ridondanza del tunnel VPN con una sessione VPN IPSec basata su route configurata in un gateway di livello 0. Con la ridondanza del tunnel, è possibile configurare più tunnel tra due siti, con un tunnel utilizzato come primario con failover negli altri tunnel quando il tunnel primario diventa non disponibile. Questa funzionalità è più utile quando in sito sono disponibili più opzioni di connettività, ad esempio con ISP diversi per la ridondanza dei link.

- In NSX-T Data Center, la ridondanza del tunnel VPN IPSec è supportata solo utilizzando BGP.

- Non utilizzare il routing statico per i tunnel VPN IPSec basati su route per ottenere la ridondanza del tunnel VPN.

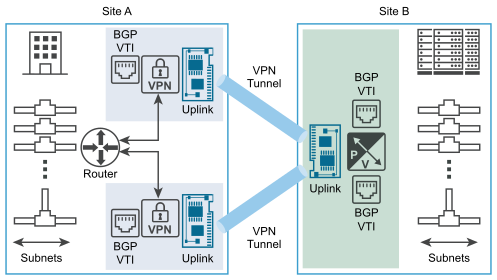

Nella figura seguente viene illustrata una rappresentazione logica della ridondanza del tunnel VPN IPSec tra due siti. Nella figura, il Sito A e il Sito B rappresentano due data center. Per questo esempio, si supponga che NSX-T Data Center non gestisca i gateway VPN Edge nel sito A e che NSX-T Data Center sta gestendo l'appliance virtuale di un gateway Edge nel sito B.

Come mostrato nella figura, è possibile configurare due tunnel VPN IPSec indipendenti utilizzando LE VTI. Il routing dinamico viene configurato utilizzando il protocollo BGP per ottenere la ridondanza del tunnel. Se sono disponibili entrambi i tunnel VPN IPSec, questi rimangono in servizio. Tutto il traffico destinato dal sito A al sito B tramite il nodo NSX Edge viene instradato attraverso il VTI. Il traffico dati subisce l'elaborazione IPSec e non è più all'interno dell'interfaccia uplink del nodo NSX Edge associato. Tutto il traffico IPSec in entrata ricevuto dal gateway VPN del sito B nell'interfaccia di uplink del nodo NSX Edge viene inoltrato a VTI dopo la decrittografia. Quindi viene eseguito il routing abituale.

È necessario configurare i valori del timer di Keep Alive e del timer di Tempo di attesa BGP per rilevare la perdita di connettività con il peer entro il tempo di failover richiesto. Vedere Configurazione di BGP.