Ethernet VPN (EVPN) è un piano di controllo BGP distribuito basato su standard per Network Virtualization Overlay (NVO) che fornisce connettività di livello 2 (bridging) e di livello 3 (routing) su reti underlay IP o IP/MPLS. BGP EVPN è stato inizialmente progettato per essere utilizzato con il piano dati MPLS per affrontare le limitazioni di VPLS nelle reti dei provider di servizi. Tuttavia, EVPN è stato ampiamente adottato nei data center come meccanismo del piano di controllo per le overlay network VXLAN grazie ai vantaggi in termini di scalabilità e flessibilità di BGP.

Alcune delle caratteristiche e dei vantaggi chiave di BGP EVPN sono:

Apprendimento del piano di controllo basato su BGP per le informazioni sulla raggiungibilità dell'host finale di livello 2 e livello 3. Questo sostituisce il comportamento "flood-and-learn" delle soluzioni legacy L2VPN come VXLAN, SPB e Trill.

Soppressione di ARP per ridurre al minimo il flooding non necessario di ARP e ND.

Supporto per il solo bridging e/o per il routing e il bridging integrati.

Supporto per la mobilità MAC e IP e il multihoming.

Famiglia di indirizzi EVPN MP-BGP

Per EVPN è stato definito un nuovo indicatore della famiglia di indirizzi MP/Indicatore della famiglia di indirizzi successivi (AFI/SAFI): l2vpn (25) /evpn (70). Affinché due speaker BGP possano scambiarsi informazioni di raggiungibilità del livello di rete EVPN (NLRI), devono negoziare la capacità BGP EVPN all'inizio della sessione BGP per garantire che entrambi i peer possano supportare tale NLRI.

Identificatore route e Route di destinazione

BGP EVPN utilizza gli stessi meccanismi di altre tecnologie VPN BGP per garantire unicità e multi-tenancy:

| Meccanismo | Descrizione |

|---|---|

Identificatore route (RD) |

|

Route di destinazione (RT) |

|

Tipi di route EVPN

EVPN NLRI è ulteriormente classificato in base ai seguenti tipi di route:

| Tipo di route | Descrizione | Scopo | Modalità Inline NSX | Modalità Server Route NSX |

|---|---|---|---|---|

Tipo 1 (RT-1) |

Route di rilevamento automatico Ethernet (A-D) |

Utilizzato nei data center per supportare EVPN attivo-attivo del multihoming. |

No |

Sì (ricezione solo per Multihoming DC-GW) |

Tipo 2 (RT-2) |

Route di annuncio MAC/IP |

Comunica la raggiungibilità di un indirizzo MAC specifico e, facoltativamente, il binding di indirizzi MAC e IP. |

No |

Sì |

Tipo 3 (RT-3) |

Route di tag Ethernet multicast inclusiva |

Comunica la raggiungibilità di una VNI associata a un particolare VTEP in una rete virtuale. Le route di tipo 3 sono necessarie per la consegna del traffico BUM attraverso le reti EVPN. |

No |

Sì |

Tipo 4 (RT-4) |

Route di segmento Ethernet |

Utilizzata nei data center con endpoint multihomed e per l'elezione del Designeted Forwarder per garantire che solo uno dei VTEP inoltri il traffico BUM. |

No |

No |

Tipo 5 (RT-5) |

Route di prefissi IP |

Comunica la raggiungibilità dei prefissi IPv4 e IPv6. Questo annuncio di prefissi nel dominio EVPN offre la possibilità di creare servizi simili a L3VPN. |

Sì |

Sì |

Tipo 6 (RT-6) |

Route di tag Ethernet multicast selettiva |

Utilizzata per annunciare l'intento dell'host o della macchina virtuale di ricevere il traffico multicast per una determinata combinazione di gruppo multicast (*,G) o di gruppo di origine (S,G). |

No |

No |

Virtual Routing and Forwarding

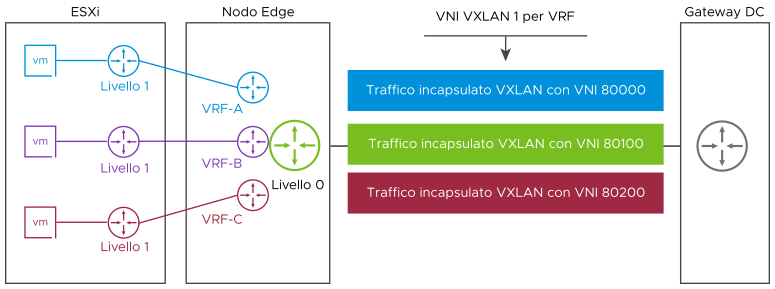

Il Virtual Routing and Forwarding (VRF) consente di creare istanze di tabelle di routing e inoltro isolate all'interno di un router. Queste istanze di tabella di routing e inoltro isolano i domini e i segmenti di livello 3 l'uno dall'altro creando una rete multi-tenant localmente all'interno del router o tra più router.

I VRF sono supportati in NSX-T mediante la distribuzione di gateway VRF di livello 0. Il gateway VRF di livello 0 deve essere collegato a un gateway di livello 0 principale ed eredita alcune delle impostazioni di livello 0, ad esempio la modalità HA, il cluster Edge, la subnet di transito interna, le subnet di transito T0-T1 e l'ASN locale BGP.

È possibile creare più gateway VRF di livello 0 nello stesso livello 0 principale consentendo la separazione dei segmenti e dei gateway di livello 1 in più tenant isolati. Grazie ai gateway VRF di livello 0, i tenant possono utilizzare indirizzi IP sovrapposti senza alcuna interferenza o comunicazione tra loro.

Nel contesto di EVPN, ogni VRF di livello 3 è identificato da un VNI (Virtual Network Identifier) univoco globale. Il VNI per ogni VRF deve corrispondere nei nodi e nei gateway dei data center di NSX Edge.

Incapsulamento VXLAN e VNI

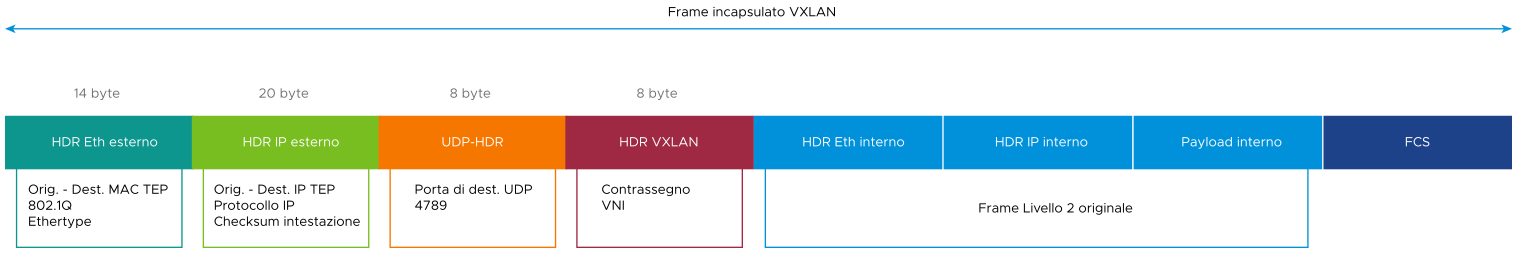

L'incapsulamento VXLAN come definito in RFC7348 viene utilizzato tra gli endpoint del tunnel NSX-T Data Center (nodi Edge per la modalità Inline e hypervisor per la modalità Server Route) e i router esterni per garantire la compatibilità del piano dati con altri fornitori. All'interno del dominio NSX-T viene ancora utilizzato l'incapsulamento GENEVE.

Il VNI è un identificatore a 24 bit utilizzato per identificare un particolare segmento di rete virtuale. Se EVPN viene utilizzato per comunicare la raggiungibilità dei prefissi IP utilizzando il tipo di route 5 e il tipo di incapsulamento come VXLAN, VNI identifica l'istanza VRF del tenant. Come definito in RFC9135, questo VNI viene annunciato nel piano di controllo BGP insieme alle route del prefisso, nonché utilizzato nell'incapsulamento del piano dati per differenziare il traffico tra i VRF. Il VNI per ogni VRF deve corrispondere nei nodi e nei gateway dei data center di NSX Edge.