VPC NSX fornisce ai proprietari delle applicazioni uno spazio isolato per ospitare applicazioni e usare oggetti di rete e sicurezza tramite un modello di utilizzo self-service.

Prerequisiti

- Amministratore del progetto

- Amministratore aziendale

Procedura

risultati

Quando un VPC NSX viene creato correttamente, il sistema crea implicitamente un gateway. Tuttavia, questo gateway implicito viene esposto all'amministratore del progetto in modalità di sola lettura e non è visibile per gli utenti VPC NSX.

- Passare a .

- Fare clic sulla casella di controllo Oggetti VPC nella parte inferiore della pagina Gateway di livello 1.

- Espandere il gateway per visualizzare la configurazione in modalità di sola lettura.

Per il gateway implicito viene utilizzata la convenzione di denominazione seguente:

_TIER1-VPC_Name

Il ciclo di vita di questo gateway implicito viene gestito dal sistema. Quando si elimina un VPC NSX, il gateway implicito viene eliminato automaticamente.

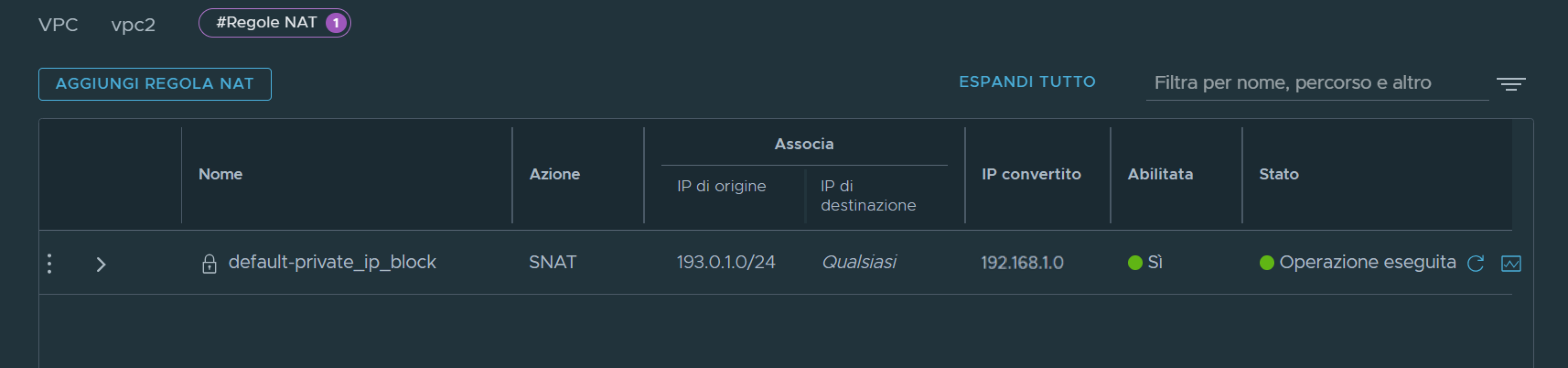

Se l'opzione NAT in uscita predefinita è abilitata, è possibile visualizzare la regola SNAT predefinita creata dal sistema in VPC NSX. Eseguire i passaggi seguenti:

- Espandere la sezione Servizi di rete di VPC NSX.

- Fare clic sul conteggio accanto a NAT.

- Osservare la regola NAT predefinita con l'azione SNAT per il blocco di IPv4 privato in VPC NSX. Questa regola NAT non è modificabile. Se a VPC NSX vengono assegnati più blocchi di IPv4 privati, viene creata una regola NAT predefinita con azione SNAT per ogni blocco di IPv4 privato.

Ad esempio:

L'IP di origine nella regola SNAT è il blocco di IPv4 privato di VPC NSX. In questo esempio, è 193.0.1.0/24. L'IP convertito per questa regola SNAT viene assegnato dal blocco di IPv4 esterno di VPC NSX. In questo esempio, è 192.168.1.0.

e quindi su

e quindi su