Quando un VPC NSX viene realizzato correttamente, il sistema crea regole del firewall nord-sud ed est-ovest predefinite per gestire il comportamento del firewall predefinito per i carichi di lavoro in esecuzione in VPC NSX.

Le regole del firewall N-S sono regole centralizzate che si applicano al traffico in entrata e in uscita in VPC NSX.

Le regole del firewall E-O sono regole distribuite che si applicano ai carichi di lavoro in esecuzione in VPC NSX.

Regole del firewall est-ovest predefinite in un VPC NSX

Per ogni VPC NSX aggiunto nel progetto, il sistema crea un criterio del firewall E-O predefinito nel VPC NSX. Viene utilizzata la seguente convenzione di denominazione per identificare il criterio del firewall E-O predefinito in un VPC NSX:

ORG-default PROJECT-<Project_Name> VPC-<VPC_Name> default-layer3-sectionProject_Name e VPC_Name vengono sostituiti con i valori effettivi nel sistema.

Ad esempio, la schermata seguente mostra le regole del firewall E-O predefinito in un VPC NSX.

Tutte e tre le regole predefinite del firewall E-O in un VPC NSX hanno l'opzione Si applica a impostata su DFW. Anche se l'opzione Si applica a è impostata su DFW, le regole del firewall vengono applicate solo sulle macchine virtuali del carico di lavoro connesse alle subnet nel VPC NSX. Le macchine virtuali del carico di lavoro che si trovano all'esterno del VPC NSX non sono interessate da queste regole del firewall. Se necessario, gli utenti VPC possono impostare Si applica a come Gruppi e selezionare solo i gruppi creati nel VPC NSX.

- La regola 1033 consente tutto il traffico in uscita dalle subnet nel VPC NSX. La destinazione del traffico in uscita può essere un carico di lavoro all'interno del VPC NSX o all'esterno del VPC. Se necessario, è possibile modificare questa regola predefinita.

- La regola 1034 consente tutto il traffico DHCP. Se necessario, è possibile modificare questa regola predefinita.

- La regola 1035 elimina tutto il traffico che non corrisponde alle due regole precedenti. Questa regola indica implicitamente che tutto il traffico in entrata verso il VPC NSX viene eliminato, per impostazione predefinita. È possibile modificare solo l'azione della regola di questa regola predefinita. Tutti gli altri campi di questa regola non sono modificabili.

Regola predefinita del firewall nord-sud in un VPC NSX

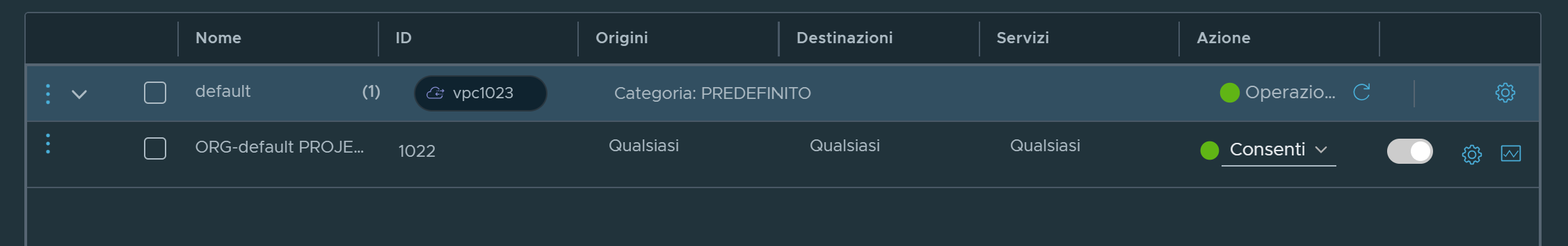

Per ogni VPC NSX aggiunto nel progetto, il sistema crea un criterio del firewall N-S predefinito nel VPC NSX. Ad esempio, la schermata seguente mostra il criterio N-S predefinito in un VPC NSX. Contiene solo una singola regola del firewall.

Per impostazione predefinita, la regola del firewall del firewall consente tutto il traffico attraverso il firewall N-S VPC. È possibile modificare solo l'azione della regola di questa regola predefinita. Tutti gli altri campi di questa regola non sono modificabili. Tuttavia, è possibile aggiungere regole del firewall N-S personalizzate per limitare il traffico in entrata o in uscita in base ai requisiti di sicurezza.

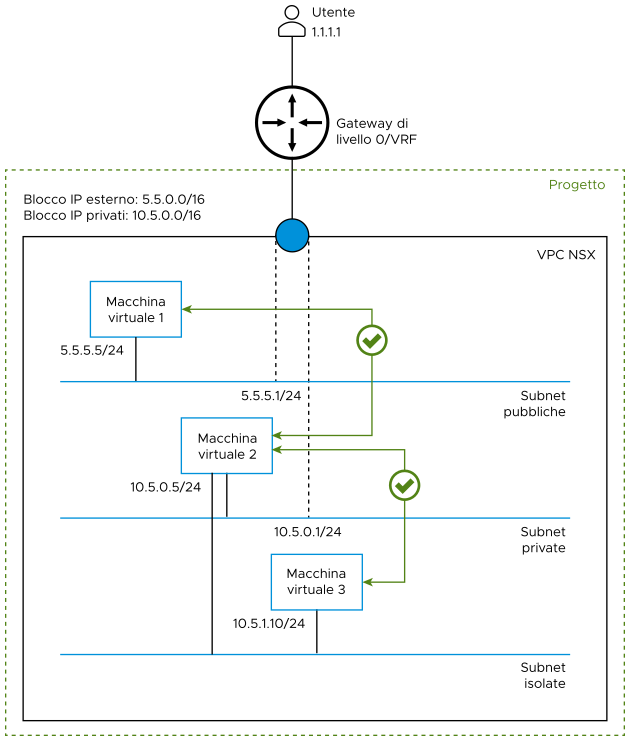

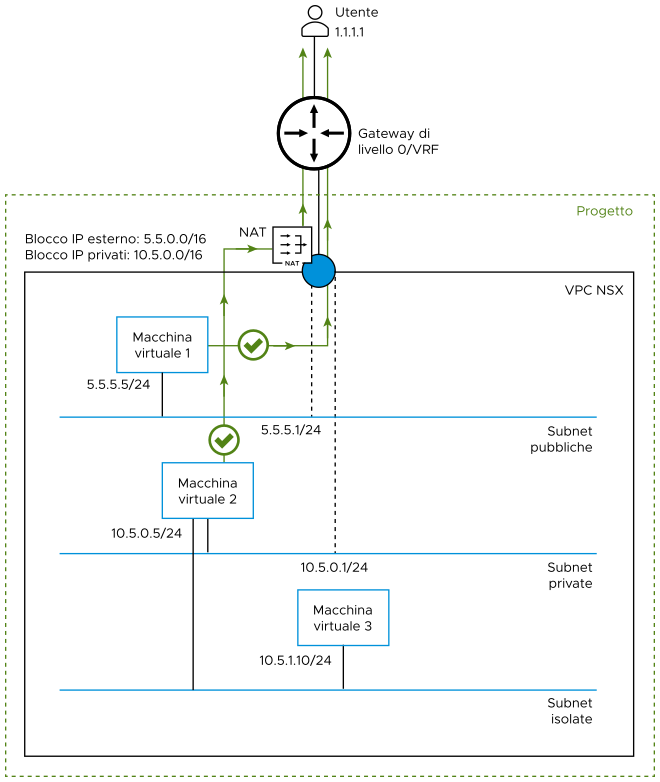

Comunicazione all'interno di un VPC NSX

Per impostazione predefinita, il traffico est-ovest tra i carichi di lavoro all'interno di un VPC NSX è consentito.

Ad esempio, il diagramma seguente mostra tre macchine virtuali del carico di lavoro in un VPC NSX. Per impostazione predefinita, la macchina virtuale 1 nella subnet pubblica può comunicare con la macchina virtuale 2 nella subnet privata in entrambe le direzioni.

Per impostazione predefinita, le macchine virtuali in subnet isolate non possono comunicare con le macchine virtuali che si trovano in subnet private o pubbliche. Tuttavia, in questo diagramma la macchina virtuale 2 nella subnet privata è connessa anche alla subnet isolata. Pertanto, la macchina virtuale 2 nella subnet privata può comunicare con la macchina virtuale 3 nella subnet isolata in entrambe le direzioni.

Comunicazione in uscita da un VPC NSX

Come indicato in precedenza in questo argomento, tutto il traffico in uscita da un VPC NSX è consentito per impostazione predefinita.

I carichi di lavoro connessi a subnet pubbliche possono inviare pacchetti al di fuori di VPC NSX indipendentemente dal fatto che l'opzione Servizi N-S sia attivata o disattivata per VPC NSX. Ai carichi di lavoro nelle subnet pubbliche vengono assegnati indirizzi IP dai blocchi IPv4 esterni di VPC NSX. Gli indirizzi IP esterni sono raggiungibili all'esterno di VPC NSX.

I carichi di lavoro connessi alle subnet private possono inviare pacchetti al di fuori di VPC NSX solo quando vengono soddisfatte le condizioni seguenti:

- L'opzione Servizi N-S è attivata per VPC NSX.

- L'opzione NAT in uscita predefinita è attivata per VPC NSX.

Quando l'opzione NAT in uscita predefinita è attivata, viene creata una regola SNAT predefinita per VPC NSX per consentire il routing del traffico dai carichi di lavoro nella subnet privata all'esterno di VPC NSX. Analogamente, se questa opzione è disattivata, la regola SNAT predefinita non viene creata e il traffico proveniente dalle subnet private non può essere instradato all'esterno di VPC NSX.

Ad esempio, il diagramma seguente mostra un VPC NSX in cui l'opzione NAT in uscita predefinita è disattivata. Il traffico dalla macchina virtuale 1 nella subnet pubblica può passare direttamente all'utente 1.1.1.1, che si trova all'esterno di VPC NSX. Tuttavia, il traffico in uscita dalla macchina virtuale 2 nella subnet privata è bloccato.

Il diagramma seguente mostra un VPC NSX in cui è attivata l'opzione NAT in uscita predefinita. In questo caso, il sistema configura automaticamente una regola SNAT predefinita nel firewall N-S del VPC. L'indirizzo IP della macchina virtuale 2 nella subnet privata viene convertito in un IP esterno, che viene allocato dal sistema dal blocco IPv4 esterno. La macchina virtuale 2 nella subnet privata può ora inviare traffico all'utente 1.1.1.1 che si trova all'esterno di VPC NSX. La macchina virtuale 1 nella subnet pubblica può continuare a inviare il traffico all'esterno di VPC NSX senza passare attraverso NAT nel firewall N-S di VPC.

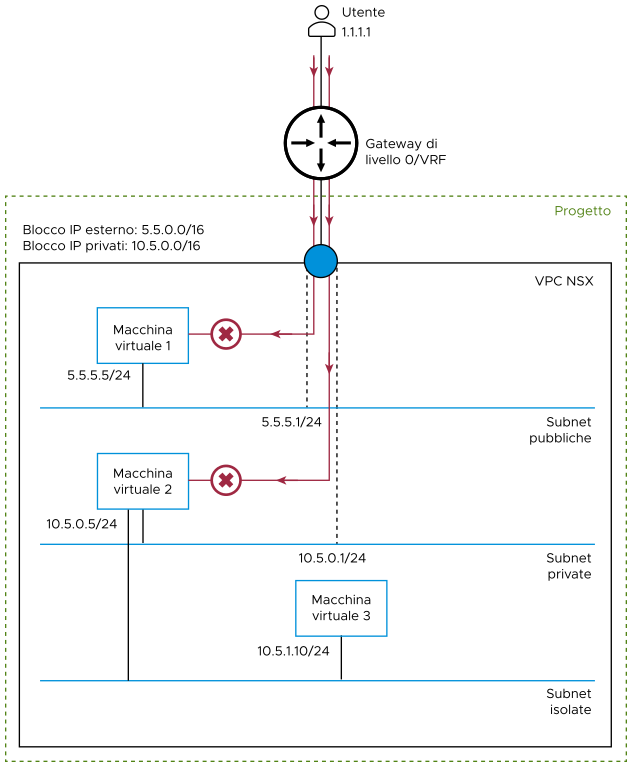

Comunicazione in ingresso in un VPC NSX

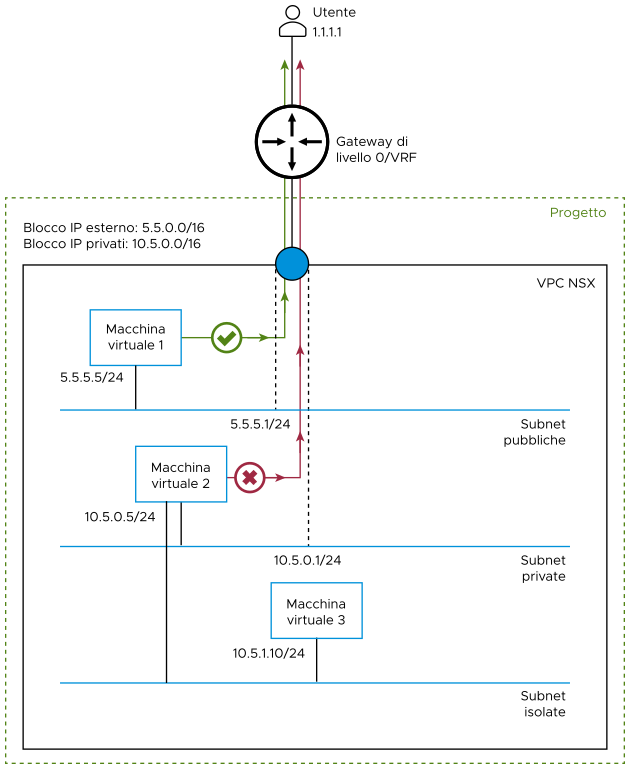

Come indicato in precedenza in questo argomento, la regola E-O predefinita (regola 1035) elimina tutto il traffico in entrata verso VPC NSX.

- Traffico proveniente da carichi di lavoro in esecuzione in altri VPC di NSX che si trovano nello stesso progetto o in un progetto diverso.

- Traffico proveniente dai carichi di lavoro in esecuzione in qualsiasi rete all'interno del data center.

- Traffico proveniente da Internet.

Ad esempio, il diagramma seguente mostra che il traffico dall'utente 1.1.1.1, connesso a un gateway di livello 0/VRF, non riesce a raggiungere la macchina virtuale 1 nella subnet pubblica e la macchina virtuale 2 nella subnet privata.

Per abilitare il traffico in entrata dall'esterno di VPC NSX affinché possa raggiungere i carichi di lavoro nelle subnet pubbliche, sarà necessario aggiungere un criterio del firewall E-O personalizzato o modificare la regola E-O nel criterio del firewall predefinito di VPC NSX. Si tenga presente che per impostazione predefinita la regola N-S predefinita in VPC NSX consente tutto il traffico attraverso il firewall N-S di VPC.

Per consentire al traffico in entrata dall'esterno di VPC NSX di raggiungere i carichi di lavoro nelle subnet private, eseguire i passaggi seguenti:

- Assicurarsi che l'opzione Servizi N-S sia attivata per VPC NSX.

- Aggiungere una regola NAT con azione riflessiva o azione DNAT in VPC NSX.

Nella regola NAT, allocare un indirizzo IPv4 valido dal blocco IPv4 esterno in modo che il sistema possa mappare l'indirizzo IP della macchina virtuale nella subnet privata a questo indirizzo IPv4 esterno. Ad esempio, se si sta creando una regola NAT con azione riflessiva, specificare l'indirizzo IPv4 esterno nella casella di testo IP convertito della definizione della regola. L'indirizzo IPv4 deve appartenere al blocco IPv4 esterno di VPC NSX e deve essere disponibile per l'allocazione. In caso contrario, viene visualizzato un messaggio di errore. Attualmente, nella casella di testo IP convertito è supportato solo un singolo indirizzo IPv4. Un blocco CIDR non è supportato.

Eseguire questo passaggio per abilitare il traffico in ingresso per ogni macchina virtuale del carico di lavoro collegata alla subnet privata. Ad esempio, se alla subnet privata sono collegate quattro macchine virtuali del carico di lavoro, creare quattro regole NAT separate.

- Aggiungere un criterio del firewall E-O personalizzato o modificare la regola E-O nel criterio del firewall predefinito di VPC NSX per consentire al traffico di raggiungere i carichi di lavoro nelle subnet private.

Dopo aver completato questi passaggi, tutto il traffico in entrata è ora consentito nei carichi di lavoro delle subnet private. Come indicato nella sottosezione precedente, è consigliabile che gli utenti di VPC aggiungano regole del firewall N-S personalizzate nei loro VPC NSX per limitare il traffico in entrata a porte specifiche in base ai loro requisiti di sicurezza.

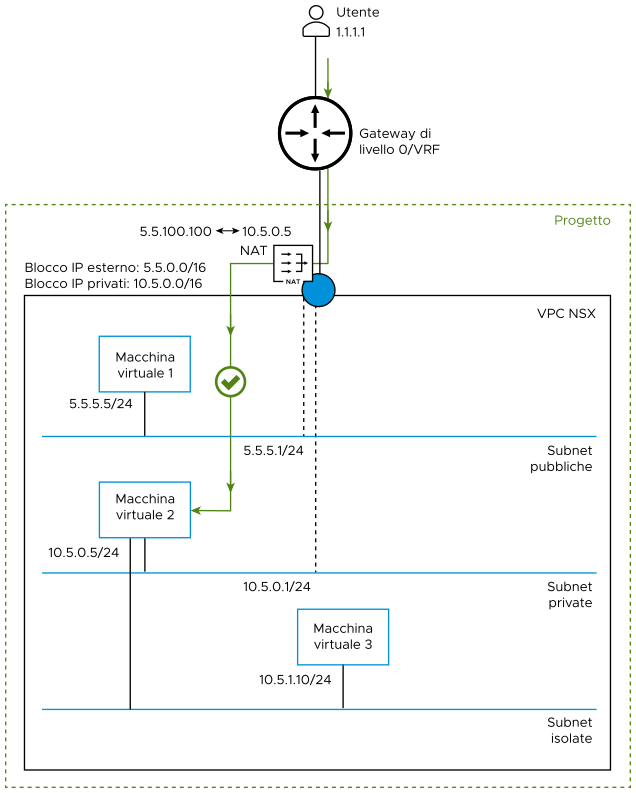

Ad esempio, il diagramma seguente mostra che il traffico dall'utente 1.1.1.1, connesso a un gateway di livello 0/VRF, passa attraverso NAT nel firewall N-S VPC e quindi raggiunge la macchina virtuale 2 nella subnet privata.

In questo esempio, la configurazione della regola NAT è la seguente:

- IP di origine: 10.5.0.5 (indirizzo IP privato della macchina virtuale 2)

- IP convertito: 5.5.100.100 (indirizzo IP dal blocco di indirizzi IPv4 esterno allocato alla macchina virtuale 2)

- Azione: riflessiva