Prima di registrare un cluster Kubernetes Antrea in un NSX, è necessario completare diverse attività preliminari come descritto nella presente documentazione.

È possibile registrare più cluster Kubernetes Antrea in una singola distribuzione di NSX.

Se la versione di VMware Container Networking™ with Antrea™ nel cluster Kubernetes è la 1.8.0 o successiva, eseguire le attività dalla 1 alla 6 e l'attività 9. È possibile ignorare le attività 7 e 8 in questa documentazione.

Se la versione di VMware Container Networking™ with Antrea™ nel cluster Kubernetes è la 1.7.0 o precedente, eseguire le attività dalla 1 alla 5 e le attività dalla 7 alla 9. L'attività 6 non è applicabile.

Attività 1: Verificare che le porte necessarie siano aperte per Antrea-NSX Interworking Adapter

L'adattatore di interworking Antrea-NSX viene eseguito come pod in un cluster Kubernetes Antrea e questo pod utilizza la modalità di rete host. Il pod può essere pianificato per l'esecuzione in qualsiasi nodo Kubernetes. Pertanto, è necessario assicurarsi che i nodi K8s possano raggiungere gli indirizzi IP di NSX sulle porte menzionate nel portale VMware Ports and Protocols in https://ports.esp.vmware.com/home/NSX.

A questo link, immettere Antrea Interworking Pod nella casella di testo Cerca.

Attività 2: Distribuire i cluster Kubernetes Antrea

Personalità: amministratore della piattaforma Kubernetes

Un cluster Kubernetes con plug-in di rete Antrea deve essere attivo e pronto.

- I cluster di gestione Tanzu vengono distribuiti e i cluster sono in stato di esecuzione.

- I cluster Kubernetes Tanzu sono distribuiti e i cluster sono in esecuzione.

- Un'interfaccia della riga di comando (CLI) di Tanzu è installata.

Per informazioni dettagliate su queste attività, vedere la documentazione Tanzu Kubernetes Grid all'indirizzo https://docs.vmware.com/it/VMware-Tanzu-Kubernetes-Grid/index.html.

Quando si distribuisce un cluster di gestione, la rete con Antrea viene abilitata automaticamente nel cluster di gestione.

Attività 3: Aggiungere le licenze appropriate in NSX

Personalità: amministratore NSX

Assicurarsi che l'ambiente NSX disponga di una delle licenze seguenti:

- NSX Data Center Advanced

- NSX Data Center Enterprise Plus

- Antrea Enterprise autonomo

Attività 4: Determinazione della versione Antrea dal cluster Kubernetes

Personalità: amministratore della piattaforma Kubernetes

Prima di scaricare il file Antrea-NSX Interworking (antrea-interworking-version.zip), che è il prerequisito successivo in questo argomento, è necessario determinare la versione open source di Antrea dal cluster Kubernetes.

Ad esempio, vedere la tabella seguente.

Questa tabella non è un elenco completo di tutte le versioni di VMware Container Networking e Antrea-NSX Interworking. Per l'elenco completo, vedere le note di rilascio di VMware Container Networking™ with Antrea™ all'indirizzo https://docs.vmware.com/it/VMware-Container-Networking-with-Antrea/index.html.

| Versione VMware Container Networking | In base alle versione OSS Antrea | Compatibile con la versione Antrea-NSX Interworking |

|---|---|---|

| v1.5.0 |

v1.7.1 |

v0.7.* |

| v1.4.0 |

v1.5.2 |

v0.5.* |

| v1.3.1 |

v1.2.3 |

v0.2.* |

- Individuare il nome del pod di Controller Antrea. Kubernetes genera questo nome con una stringa casuale, quindi è possibile ottenere il nome dal cluster K8s.

Ad esempio:

$ kubectl get pod -n kube-system -l component=antrea-controller NAME READY STATUS RESTARTS AGE antrea-controller-6b8cb7cd59-wcjvd 1/1 Running 0 13d

In questo output del comando, il nome del pod di Controller Antrea è antrea-controller-6b8cb7cd59-wcjvd.

- Recuperare la versione open source di Antrea eseguendo il comando seguente:

$ kubectl exec -it antrea-controller-6b8cb7cd59-wcjvd -n kube-system -- antctl version antctlVersion: v1.7.1-cacafc0 controllerVersion: v1.7.1-cacafc0

Nell'output di questo comando, v1.7.1 è la versione open source di Antrea che si desidera determinare.

Attività 5: Download del file zip di Antrea-NSX Interworking

Personalità: amministratore della piattaforma Kubernetes

- Aprire la pagina I miei download sul portale Broadcom Support.

- Nell'angolo superiore destro, fare clic sul menu

, quindi selezionare VMware Cloud Foundation.

, quindi selezionare VMware Cloud Foundation.Nella pagina I miei download vengono visualizzati solo gli SKU che l'utente è autorizzato a scaricare.

- Fare clic su VMware Antrea e quindi su VMware Antrea Enterprise.

- Fare clic sulla versione VMware Container Networking with Antrea desiderata. Si apre la scheda Download primari.

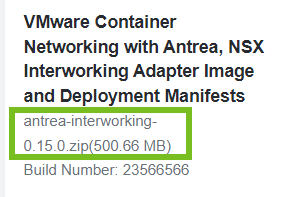

- Cercare il file con nome VMware Container Networking with Antrea, NSX Interworking Adapter Image and Deployment Manifests in questa pagina della scheda.

- Verificare che la versione del file antrea-interworking-version.zip menzionata sotto il nome del file sia compatibile con la versione del software open source Antrea, determinata in precedenza.

Ad esempio:

- Selezionare la casella di controllo Accetto i Termini e le Condizioni Broadcom.

- Fare clic sull'icona di download.

| Nome file | Descrizione |

|---|---|

| interworking.yaml | File manifesto di distribuzione YAML per registrare un cluster Kubernetes Antrea in NSX. |

| bootstrap-config.yaml | File YAML in cui è possibile specificare i seguenti dettagli per la registrazione: nome del cluster Kubernetes Antrea, indirizzi IP di NSX Manager, certificato TLS del cluster Kubernetes e chiave privata del cluster Kubernetes. |

| bin/antreansxctl | Antrea-NSX utility della riga di comando. Questa utility è disponibile nel file antrea-interworking.zip di VMware Container Networking versione 1.7.0 o successiva. |

| deregisterjob.yaml | File manifesto YAML per annullare la registrazione di un cluster Kubernetes Antrea da NSX. |

| ns-label-webhook.yaml | Definizioni di webhook per l'aggiunta automatica di etichette agli spazi dei nomi Kubernetes appena creati. Questo file YAML viene utilizzato solo quando la versione di Kubernetes è ≤ 1.20. |

| interworking-version.tar | File di archivio per le immagini dei container di Adattatore piano di gestione e Adattatore piano di controllo centrale. |

Attività 6: Esecuzione del comando antreansxctl bootstrap

Personalità: amministratore NSX

- Creazione di un certificato autofirmato

- Creazione di un utente PI (Principal Identity)

- Creazione della configurazione di bootstrap (bootstrap-config.yaml)

Nota: Il modello bootstrap-config.yaml incorporato nell'utility della riga di comando antreansxctl è compatibile con la versione di interworking corrente. L'utility della riga di comando non si basa sul file bootstrap-config.yaml dal file antrea-interworking.zip da eseguire.

Per eseguire il comando antreansxctl bootstrap, utilizzare l'utility della riga di comando antreansxctl. È possibile trovare questa utility nel file antrea-interworking.zip scaricato in precedenza.

L'utilità antreansxctl è un file eseguibile solo in Linux. Pertanto, per eseguire questa utilità, è necessaria una macchina Linux.

Per ulteriori informazioni sull'utilizzo del comando antreansxctl bootstrap e le sue varie opzioni di configurazione, vedere la documentazione Line adi comando antreansxctl nella Guida all'installazione di VMware Container Networking with Antrea.

Attività 7: Creazione di un certificato di sicurezza autofirmato

Personalità: amministratore NSX

Per creare un account utente identità entità in NSX, è necessario un certificato di sicurezza autofirmato, illustrato più avanti in questo argomento.

Utilizzando i comandi OpenSSL, creare un certificato di sicurezza autofirmato per ogni cluster Kubernetes Antrea che si desidera registrare in NSX.

Ad esempio, si supponga di voler creare un certificato OpenSSL autofirmato lungo 2048 bit per un cluster Kubernetes Antrea denominato cluster-sales. I seguenti comandi OpenSSL generano un file di chiave privata, un file di richiesta di firma del certificato e un file di certificato autofirmato per questo cluster.

openssl genrsa -out cluster-sales-private.key 2048 openssl req -new -key cluster-sales-private.key -out cluster-sales.csr -subj "/C=US/ST=CA/L=Palo Alto/O=VMware/OU=Antrea Cluster/CN=cluster-sales" openssl x509 -req -days 3650 -sha256 -in cluster-sales.csr -signkey cluster-sales-private.key -out cluster-sales.crt

Attività 8: Creazione di un utente identità entità

Personalità: amministratore NSX

Adattatore piano di gestione e Adattatore piano di controllo centrale utilizzano l'account utente dell'identità entità (PI) per eseguire l'autenticazione con un NSX Manager e identificarsi da soli come identità dell'entità. L'utente PI è proprietario delle risorse dell'inventario segnalate dagli adattatori. NSX impedisce ad altri utenti di sovrascrivere accidentalmente le risorse dell'inventario.

Ogni cluster Antrea Kubernetes richiede un utente PI diverso. Il nome del cluster deve essere univoco in NSX. Il nome comune del certificato e il nome utente PI devono essere uguali al nome del cluster. NSX non supporta la condivisione del certificato e dell'utente PI tra cluster.

Creare un utente identità entità in NSX con il certificato autofirmato creato nel passaggio precedente. Assegnare a questo utente identità entità un ruolo Amministratore aziendale.

- Nell'interfaccia utente di NSX Manager, fare clic sulla scheda Sistema.

- In Impostazioni, passare a .

- Fare clic su .

- Immettere un nome per l'utente identità entità. Ad esempio, immettere cluster-sales.

Importante: Assicurarsi di specificare lo stesso nome per l'utente identità entità di NSX,certificato CN e l'argomento clusterName nel file bootstrap-config.yaml.

Per ulteriori informazioni sul file di configurazione bootstrap, consultare Modifica del file di configurazione del bootstrap.

- Selezionare il ruolo come Amministratore aziendale.

- Nella casella di testo ID nodo immettere un nome per il cluster Kubernetes Antrea. Questo nome deve essere univoco in tutti i cluster Kubernetes che si stanno registrando in NSX. Ad esempio, immettere cluster-sales.

- Nell'area di testo PEM certificato, incollare il certificato autofirmato completo creato in precedenza. Assicurarsi che anche le righe -----BEGIN CERTIFICATE---- e ------END CERTIFICATE----- siano incollate in questa casella di testo.

- Fare clic su Salva.

- Nel riquadro di navigazione a sinistra, in Impostazioni, fare clic su Certificati. Verificare che sia visualizzato il certificato autofirmato del cluster Kubernetes Antrea.

Attività 9: Importazione delle immagini dei container nel registro dei container

Personalità: amministratore della piattaforma Kubernetes

Esistono due approcci per eseguire questa attività preliminare.

- Approccio 1 (opzione consigliata): estrarre le immagini da VMware Harbor Registry

-

VMware ha ospitato le immagini dei container su VMware Harbor Registry.

Le posizioni delle immagini sono le seguenti:- projects.registry.vmware.com/antreainterworking/interworking-debian:versione

- projects.registry.vmware.com/antreainterworking/interworking-ubuntu:versione

- projects.registry.vmware.com/antreainterworking/interworking-photon:versione

Per informazioni sulla versione, vedere le note di rilascio di VMware Container Networking with Antrea alla pagina https://docs.vmware.com/it/VMware-Container-Networking-with-Antrea/index.html.

Aprire i file interworking.yaml e deregisterjob.yaml in un editor di testo e sostituire tutti gli URL delle immagini con una di queste posizioni delle immagini.

Il vantaggio di questo approccio è che quando si inviano i file .yaml al server API Kubernetes per la registrazione del cluster, Kubernetes può estrarre automaticamente le immagini dei container da VMware Harbor Registry.

- Approccio 2: copiare manualmente le immagini nei nodi di lavoro Kubernetes e nei nodi del piano di controllo

-

Se l'infrastruttura Kubernetes non dispone di connessione Internet o la connessione è troppo lenta, utilizzare questo approccio manuale.

Estrarre le immagini dei container dal file interworking-versione.tar e copiarle nei nodi di lavoro Kubernetes e nel nodo del piano di controllo di ogni cluster Kubernetes Antrea che si desidera registrare in NSX.

Ad esempio, nella CLI di Tanzu, eseguire il comando seguente per ogni IP del nodo di lavoro Kubernetes e l'IP del nodo del piano di controllo per copiare i file .tar e .yaml :scp -o StrictHostKeyChecking=no interworking* capv@{node-ip}:/home/capvImportare le immagini nel registro Kubernetes locale, che viene gestito dal motore di runtime del container. In alternativa, se l'organizzazione dispone di un registro di container privato, è possibile importare le immagini dei container nel registro dei container privato.

Ad esempio, nella CLI di Tanzu, eseguire il comando seguente per ogni IP del nodo di lavoro Kubernetes e IP del nodo del piano di controllo per importare le immagini dei container nel registro Kubernetes locale:

ssh capv@{node-ip} sudo ctr -n=k8s.io i import interworking-{version-id}.tarAffinché questo approccio funzioni in un ambiente vSphere con Tanzu in cui è configurato NAT, è necessario eseguire i comandi SCP e SSH in una macchina virtuale jump host per connettersi ai nodi del cluster Tanzu Kubernetes. Per ulteriori informazioni sulla creazione di una macchina virtuale jump host Linux e sulla configurazione delle connessioni SSH ai nodi del cluster, vedere la documentazione vSphere con Tanzu all'indirizzo https://docs.vmware.com/it/VMware-vSphere/index.html.