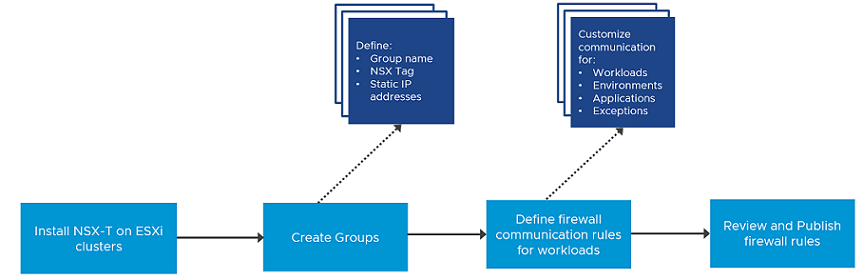

In qualità di amministratore dell'infrastruttura virtuale che opera nell'ambiente di vSphere, è possibile utilizzare il workflow semplificato per preparare i cluster ESXi per la sicurezza di NSX.

Utilizzare vSphere Client per preparare i cluster ESXi per la sicurezza di NSX. In tali cluster, è possibile abilitare la microsegmentazione, il filtro degli URL e l'IDS distribuito sui carichi di lavoro delle applicazioni. Questi cluster non sono preparati per la rete virtuale di NSX.

- Preparare il cluster host.

- Crea regole firewall

- Creare gruppi per i servizi di infrastruttura (Active Directory, DNS e così via), gruppi di ambienti (produzione o test) e gruppi di applicazioni (Web, database, applicazione).

- Definire la strategia di comunicazione. Alcune delle azioni che è possibile eseguire sono:

- Definire la comunicazione tra qualsiasi carico di lavoro e i servizi di infrastruttura.

- Definire la comunicazione in modo che gli ambienti non possano comunicare tra di loro.

- Limitare la comunicazione a una porta o a un protocollo specifico.

- Specificare i carichi di lavoro di origine.

- Configurare le eccezioni dopo la configurazione delle strategie di comunicazione per i carichi di lavoro.

- Definire l'azione per la regola del firewall predefinita (per elaborare il traffico che non corrisponde alle regole del firewall definite nella sezione Comunicazione).

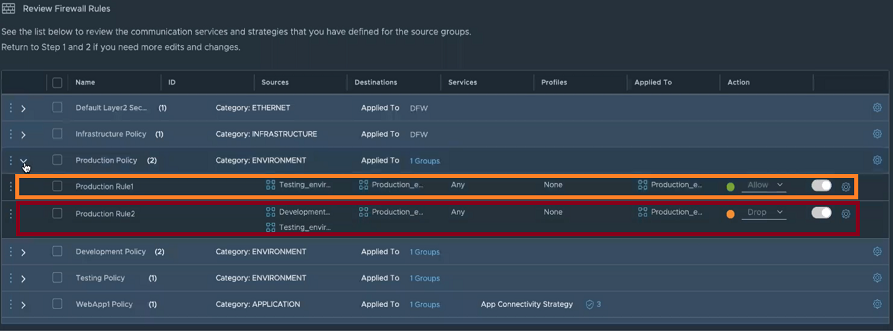

- Rivedere e pubblicare le regole del firewall.

Preparazione dei cluster per la sicurezza NSX

Selezionare un cluster host per prepararlo per la sicurezza NSX.

La sezione Per iniziare offre la possibilità di scegliere tra Solo sicurezza o Rete virtuale. Quando si sceglie di abilitare i cluster solo per motivi di sicurezza, la procedura guidata richiede di definire le regole di sicurezza e le utilizza per configurare automaticamente la sicurezza NSX nei gruppi di porte virtuali distribuiti dei cluster selezionati.

Prerequisiti

- Assicurarsi che gli host ESXi siano compatibili con VMware vCenter versione 7.0.3 o successiva.

- Verificare che la versione di VMware vCenter sia 7.0.3 o successiva.

- Configurare un vSphere Distributed Switch (VDS) sugli host. È supportato solo VDS 6.6 o versione successiva.

- In un cluster abilitato per vSphere Lifecycle Manager, modificare il VMware vCenter dall'interfaccia utente di NSX Manager per:

- Creare un account di servizio e abilitare l'attendibilità tra NSX e VMware vCenter. Vedere Aggiunta di un gestore delle risorse di elaborazione.

Procedura

risultati

Operazioni successive

Per evitare qualsiasi perdita di connettività, aggiungere VMware vCenter e NSX Manager all'elenco di esclusione di DFW.

Crea gruppi

Come parte della creazione del firewall, definire il gruppo di infrastrutture che esegue i servizi selezionati, ad esempio DHCP, definire i gruppi di ambiente, ad esempio produzione, testing o così via, includendo membri del gruppo selezionati e definire i gruppi di applicazioni con i membri del gruppo selezionati.

Prerequisiti

- Installare NSX nel cluster host.

Procedura

risultati

Sono stati creati gruppi di infrastrutture, gruppi di ambienti e gruppi di applicazioni.

Operazioni successive

Dopo aver creato i gruppi, definire le regole del firewall che regolano la comunicazione tra carichi di lavoro e questi gruppi diversi.

Definire e pubblicare strategie di comunicazione per i gruppi

Dopo aver creato i gruppi, definire le regole del firewall per governare la comunicazione tra i gruppi, definire eccezioni e porte o protocolli di comunicazione.

Prerequisiti

- Installare NSX nel cluster host.

- Creare gruppi di infrastrutture, gruppi di ambienti e gruppi di applicazioni.

Procedura

risultati

La procedura guidata termina e i criteri del firewall definiti vengono applicati ai gruppi. L'interfaccia utente di NSX è disponibile in VMware vCenter.

Operazioni successive

- Nell'interfaccia utente di NSX Manager , passare a .

- Nella pagina Gruppi, verificare che i gruppi di carichi di lavoro definiti in vSphere Client siano realizzati in NSX Manager.

- Passare alla pagina .

- Nella pagina Firewall distribuito, verificare che le regole del firewall applicate in vSphere Client siano realizzati in NSX Manager.