È possibile eseguire la migrazione di un ambiente NSX-V con Aria Automation utilizzando l'opzione relativa alla topologia fissa se la propria topologia è uguale a una di quelle descritte di seguito.

- Reti instradate su richiesta senza servizi

- Reti instradate su richiesta con server DHCP

- Reti private su richiesta (reti isolate)

- Gruppi di sicurezza su richiesta

- Reti in uscita su richiesta con solo NAT

- Reti in uscita su richiesta con DHCP, NAT, bilanciamento del carico con un solo ramo

- Reti in uscita su richiesta con DHCP, NAT, bilanciamento del carico inline

- Reti in uscita su richiesta con DHCP, NAT, bilanciamento del carico con un solo ramo, bilanciamento del carico inline

- Bilanciamento del carico con un solo ramo su richiesta in reti esistenti

- Gruppi di sicurezza su richiesta o gruppi di sicurezza esistenti con bilanciamento del carico

- Gruppi di sicurezza esistenti

- Reti esistenti (commutatori logici, gruppi di porte virtuali distribuiti VLAN)

- Gruppi di sicurezza esistenti

- Router logico distribuito (DLR)

La versione di Aria Automation utilizzata nell'ambiente integrato deve supportare le topologie indicate di seguito. Per informazioni sulle topologie supportate da Aria Automation per la migrazione, vedere la documentazione di Aria Automation relativa alla migrazione di NSX-V in NSX.

In NSX-V, l'azione predefinita per le regole del firewall Edge consiste nel negare tutto il traffico. Aria Automation aggiunge quindi regole specifiche nell'Edge per consentire il traffico per i servizi che configura. Tuttavia, in NSX il comportamento predefinito nel gateway è consentire tutto il traffico.

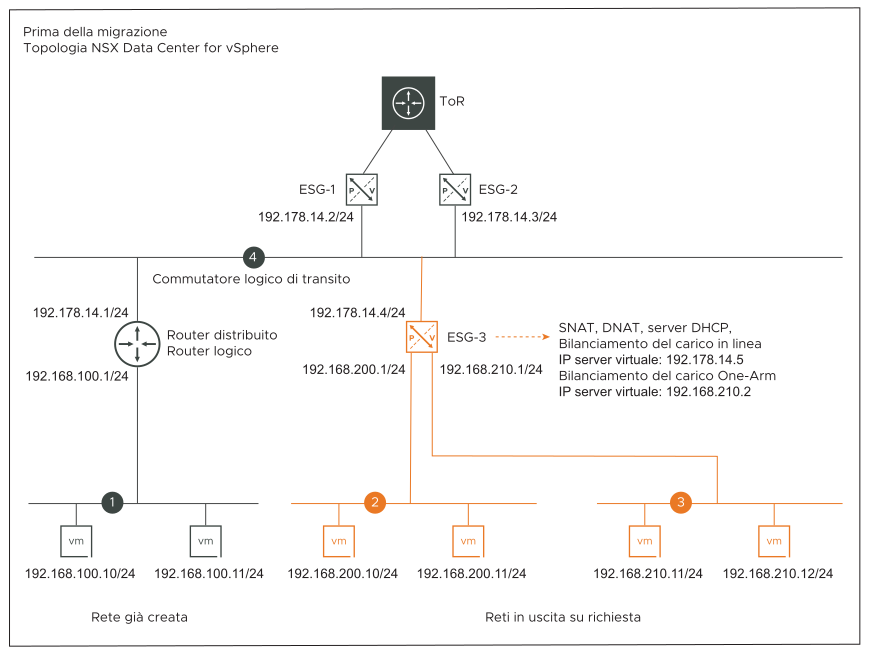

- Topologia precedente alla migrazione

-

Gli oggetti già creati o esistenti in

NSX-V vengono visualizzati con un colore grigio scuro. La topologia già creata in

NSX-V può corrispondere a una delle quattro topologie

NSX-V seguenti supportate per la migrazione:

- ESG con alta disponibilità e servizi L4-L7 (topologia 1)

- ESG senza servizi L4-L7 (topologia 2)

- Due livelli di ESG con servizi L4-L7 su ESG di secondo livello (topologia 3)

- Bilanciamento del carico con un solo ramo (topologia 4)

Per informazioni dettagliate su queste topologie supportate, consultare Topologie fisse supportate per la migrazione end-to-end.

Le reti instradate su richiesta, le reti in uscita e le reti private visualizzate in arancione rappresentano le risorse create in Aria Automation.

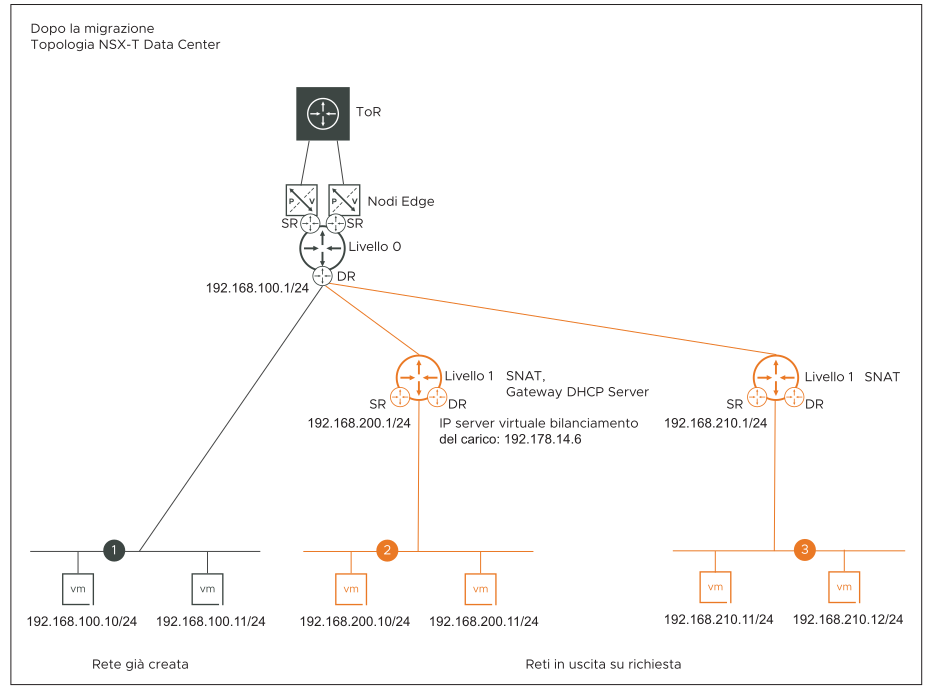

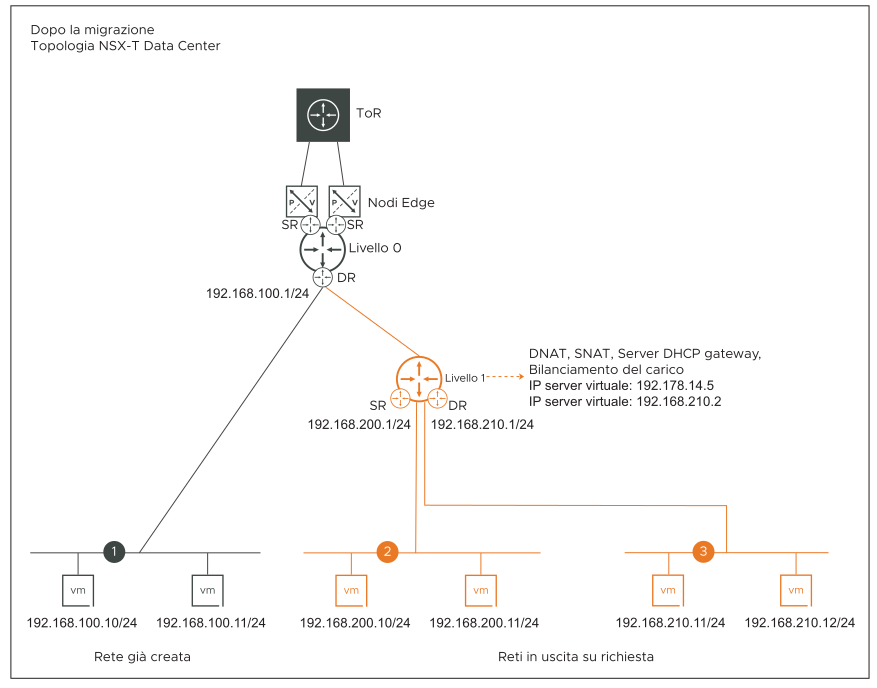

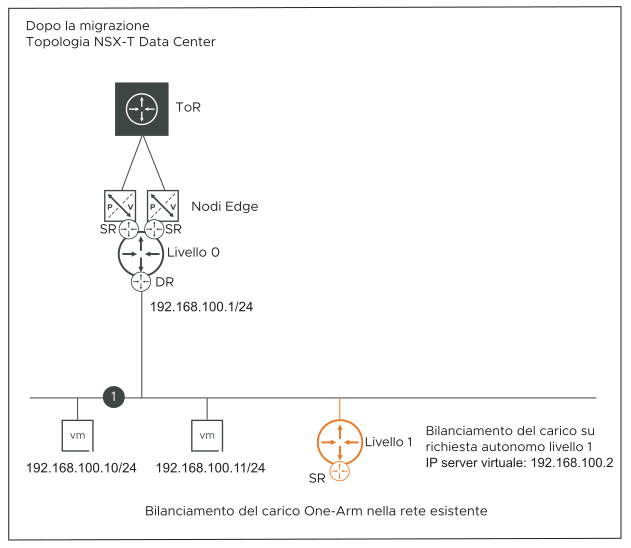

- Topologia successiva alla migrazione

- Gli oggetti esistenti o già creati nella topologia del NSX-V vengono mappati agli oggetti NSX in un colore grigio scuro. Le risorse su richiesta create in Aria Automation vengono mappate agli oggetti di NSX in un colore arancione.

- In tutte le topologie supportate, Aria Automation non crea un Router logico distribuito (DLR) o gateway di servizi Edge (ESG) verso nord. Aria Automation è in grado di utilizzare solo un DLR esistente nel proprio profilo di rete e utilizzarlo per la creazione delle reti instradate su richiesta.

- In tutte le topologie supportate, BGP e OSPF sono supportati tra i gateway dei servizi Edge rivolti a nord e i commutatori ToR fisici.

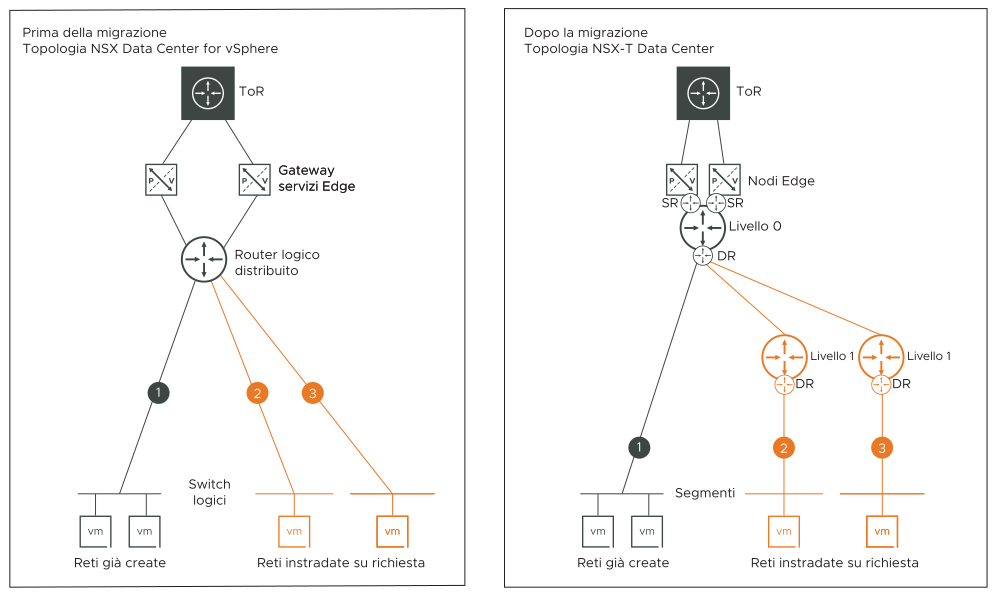

Reti instradate su richiesta senza servizi (topologia A)

- I commutatori logici creati in Aria Automation si connettono a un router logico distribuito esistente in NSX-V.

- Le macchine virtuali del carico di lavoro create utilizzando Aria Automation sono collegate ai commutatori logici creati in Aria Automation.

- Viene creato un gateway di livello 1 per ogni commutatore logico creato per Aria Automation connesso al router logico distribuito.

- Le interfacce downlink del router logico distribuito vengono mappate alle interfacce downlink nel gateway di livello 1.

- Viene creato un segmento NSX per ogni commutatore logico creato per Aria Automation.

- Le macchine virtuali del carico di lavoro create in Aria Automation sono collegate ai segmenti NSX.

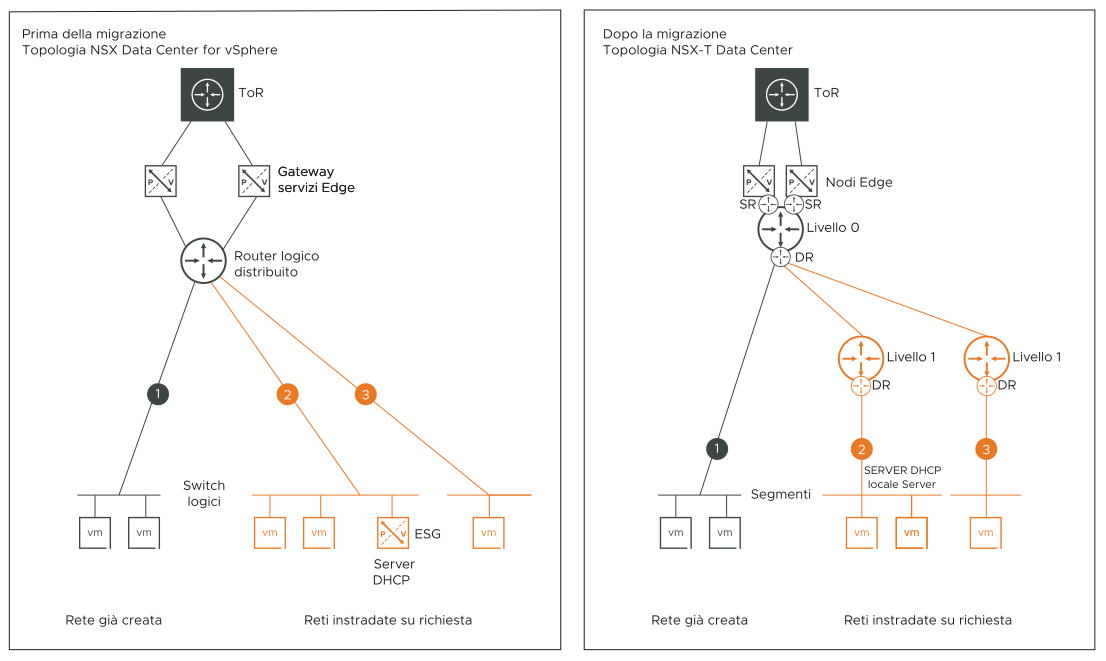

Reti instradate su richiesta con solo server DHCP (topologia B)

- I commutatori logici creati in Aria Automation si connettono a un router logico distribuito esistente in NSX-V.

- Viene creato un gateway dei servizi Edge con una configurazione del server DHCP utilizzando Aria Automation.

- Il gateway dei servizi Edge viene collegato al commutatore logico creato per Aria Automation.

- Viene creato un gateway di livello 1 per ogni commutatore logico creato per Aria Automation connesso al router logico distribuito.

- Le interfacce downlink del router logico distribuito vengono mappate alle interfacce downlink nel gateway di livello 1.

- Viene creato un segmento NSX per ogni commutatore logico creato per Aria Automation.

- Le macchine virtuali del carico di lavoro create in Aria Automation sono collegate ai segmenti NSX.

- La configurazione del server DHCP nel gateway dei servizi Edge viene migrata in una configurazione del server DHCP locale nel segmento NSX.

- I lease DHCP delle macchine virtuali del carico di lavoro collegate al commutatore logico creato per Aria Automation vengono migrati in NSX.

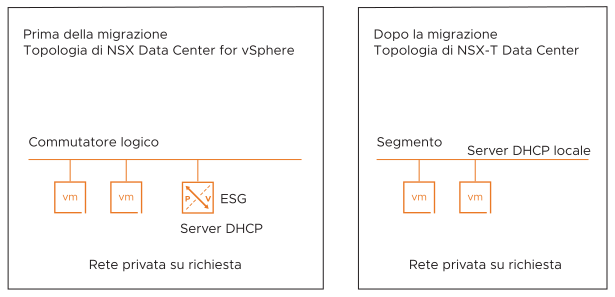

Reti private su richiesta (topologia C)

- Le macchine virtuali del carico di lavoro vengono create in Aria Automation e collegate ai commutatori logici creati per Aria Automation.

- Facoltativo: in Aria Automation viene creato un gateway dei servizi Edge e il server DHCP viene configurato in questo ESG. L'ESG viene collegato al commutatore logico creato da Aria Automation.

- Viene creato un segmento NSX per ogni commutatore logico creato per Aria Automation.

- Le macchine virtuali del carico di lavoro create in Aria Automation vengono collegate al segmento NSX.

- Il server DHCP locale viene configurato nel segmento NSX.

Gruppi di sicurezza su richiesta (Topologia D)

- Aggiungere solo vNIC della macchina virtuale come membri statici.

- Aggiungere criteri di sicurezza.

- Aggiungere regole firewall nel criterio di sicurezza. Le regole possono avere una combinazione di indirizzi IP e applicazioni, con o senza combinazioni di porta e protocollo.

- Applicare criteri di sicurezza ai gruppi di sicurezza creati per Aria Automation.

Se le regole del firewall nel Criterio di sicurezza creato per Aria Automation contengono indirizzi IP, Aria Automation crea un set di IP. Se la regola contiene combinazioni di porte e protocollo, Aria Automation crea le applicazioni necessarie nella regola del firewall.

- Un'applicazione L7 senza combinazione di porta e protocollo in una regola del firewall NSX-V viene mappata a un singolo profilo di contesto in una regola del firewall NSX.

- Un'applicazione L7 con combinazione di porta e protocollo in una regola del firewall NSX-V viene mappata a un singolo Profilo contesto e a un servizio L4 in una regola del firewall NSX.

Gruppi di sicurezza esistenti (Topologia E)

In questa topologia, Aria Automation utilizza o fa riferimento a gruppi di sicurezza esistenti o già creati nell'ambiente NSX-V. Tuttavia, con i gruppi di sicurezza esistenti, sono supportate funzionalità limitate. Utilizzando Aria Automation, è possibile aggiungere solo vNIC di macchine virtuali del carico di lavoro come membri statici nei gruppi di sicurezza esistenti. Non è possibile creare regole del firewall distribuito in Aria Automation e applicarle ai gruppi di sicurezza esistenti.

Dopo la migrazione, i gruppi di sicurezza in NSX-V vengono mappati ai gruppi di NSX. I tag di sicurezza creati tramite Aria Automation non sono supportati per la migrazione a NSX. Se sono stati assegnati tag di sicurezza NSX-V già creati alle macchine virtuali del carico di lavoro, questi tag vengono migrati in NSX, ma queste informazioni non vengono aggiornate in Aria Automation.

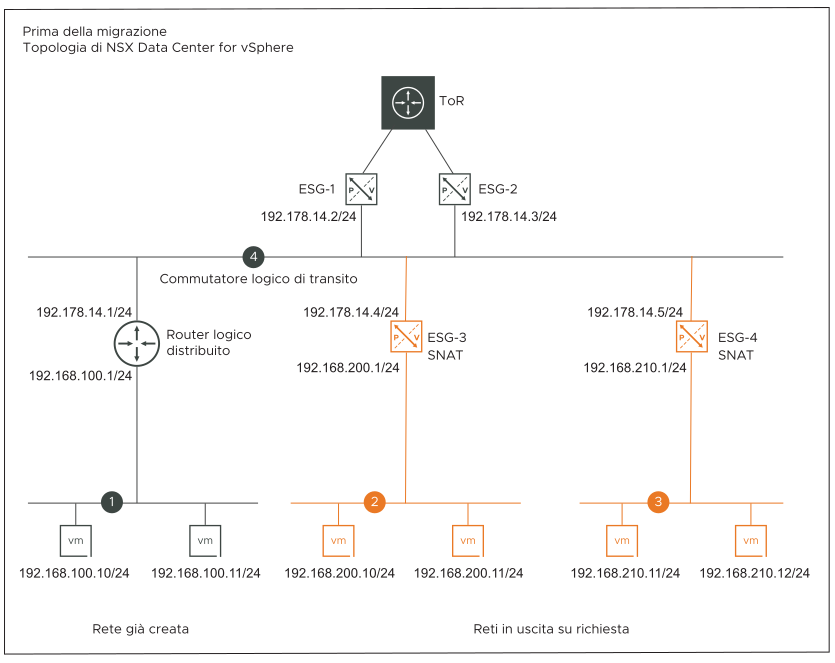

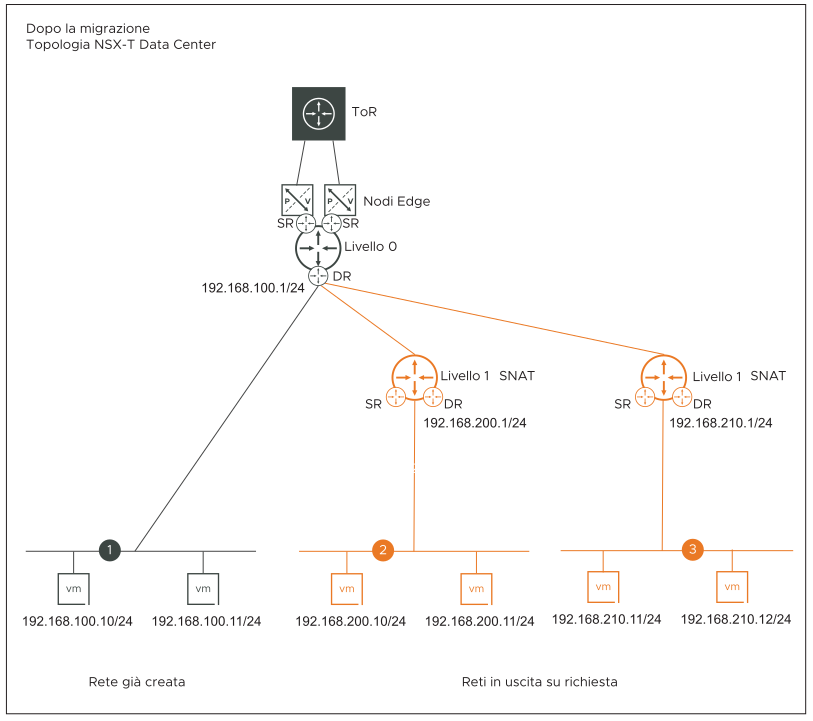

Reti in uscita su richiesta con solo NAT (Topologia F)

- Le reti in uscita su richiesta (commutatori logici) vengono create utilizzando Aria Automation. Ad esempio, le reti 2 e 3 nella topologia di migrazione precedente rappresentano le reti in uscita su richiesta.

- L'interfaccia uplink dei gateway dei servizi Edge creati da Aria Automation (ESG-3 ed ESG-4) sono connessi a un commutatore logico di transito esistente (192.178.14.0/24).

- Le macchine virtuali create da Aria Automation nelle reti in uscita su richiesta hanno un indirizzo IP statico.

- Le regole Network Address Translation (NAT) vengono create utilizzando Aria Automation. L'azione SNAT viene configurata nell'interfaccia di uplink di ESG-3 ed ESG-4. Le regole SNAT consentono solo il traffico in uscita dalle macchine virtuali nelle reti in uscita ai client esterni della rete pubblica. Il port forwarding non è supportato nelle regole SNAT create da Aria Automation.

Esempio: configurazione della regola NAT in ESG-3 ed ESG-4.

ESG-3 ESG-4 Originale

Azione: SNAT

Applicato su: vNIC (interfaccia uplink)

Protocollo: qualsiasi

Intervallo IP origine: 192.168.200.1-192.168.200.14

Porte di origine: qualsiasi

Intervallo IP di destinazione: qualsiasi

Porte di destinazione: qualsiasi

Originale

Azione: SNAT

Applicato su: vNIC (interfaccia uplink)

Protocollo: qualsiasi

Intervallo IP origine: 192.168.210.1-192.168.210.14

Porte di origine: qualsiasi

Intervallo IP di destinazione: qualsiasi

Porte di destinazione: qualsiasi

Convertito

Indirizzo IP: 192.178.14.4

Intervallo di porte: qualsiasi

Convertito

Indirizzo IP: 192.178.14.5

Intervallo di porte: qualsiasi

- Per ogni rete in uscita creata da Aria Automation connessa a un ESG, viene creato un gateway di livello 1 e un segmento di overlay NSX viene collegato al downlink di questo gateway di livello 1.

- Le regole NAT con azione SNAT vengono configurate nei gateway di livello 1. Queste regole SNAT hanno la stessa configurazione delle regole SNAT sugli ESG creati da Aria Automation.

- I gateway di livello 1 vengono creati nello stesso cluster edge in cui viene creato il gateway di livello 0.

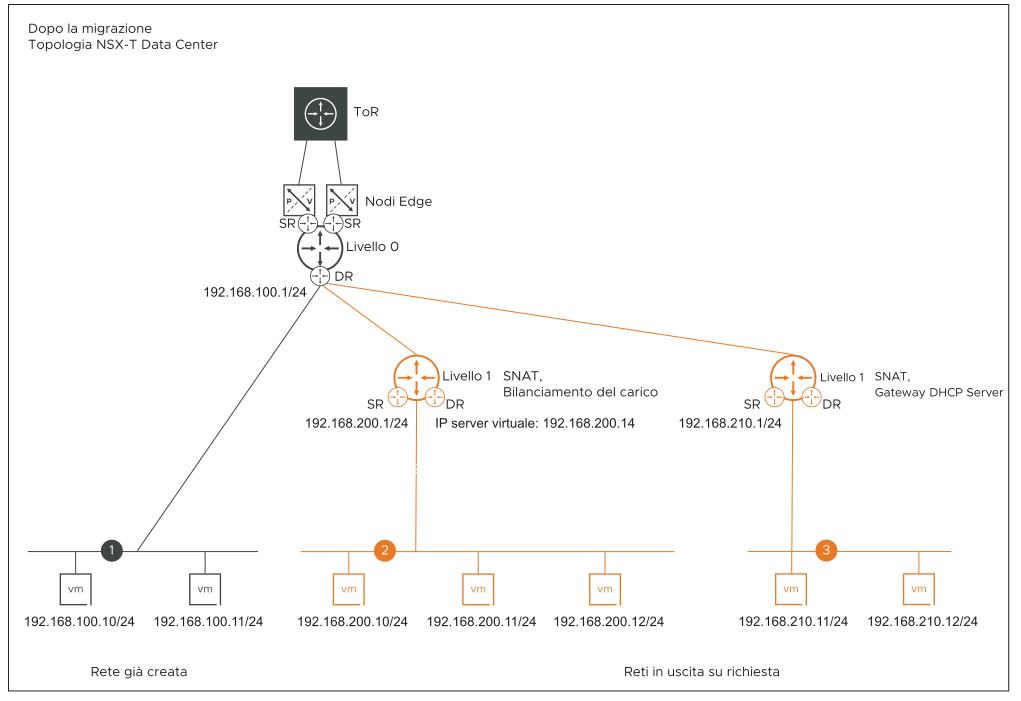

Reti in uscita su richiesta con DHCP, NAT, bilanciamento del carico con un solo ramo (Topologia G)

- Le reti in uscita su richiesta (commutatori logici) vengono create utilizzando Aria Automation. Ad esempio, le reti 2 e 3 nel diagramma della topologia di migrazione precedente rappresentano le reti in uscita su richiesta.

- L'interfaccia uplink dei gateway dei servizi Edge creati da Aria Automation (ESG-3 ed ESG-4) sono connessi a un commutatore logico di transito esistente in NSX-V (ad esempio 192.178.14.0/24).

- ESG-3 è configurato con un bilanciamento del carico con un solo ramo e regole NAT (azione SNAT).

- ESG-4 è configurato con un server DHCP e regole NAT (azione SNAT).

- Le macchine virtuali create da Aria Automation nella rete in uscita su richiesta 2 hanno un indirizzo IP statico.

- Alle macchine virtuali del carico di lavoro create da Aria Automation nella rete in uscita 3 viene assegnato un indirizzo IP dal server DHCP.

- Le regole Network Address Translation (NAT) vengono create utilizzando Aria Automation. L'azione SNAT viene configurata nell'interfaccia di uplink di ESG-3 ed ESG-4. Le regole SNAT consentono solo il traffico in uscita dalle macchine virtuali nelle reti in uscita ai client esterni della rete pubblica.

Esempio: configurazione della regola NAT in ESG-3 ed ESG-4.

ESG-3 ESG-4 Originale

Azione: SNAT

Applicato su: vNIC (interfaccia uplink)

Protocollo: qualsiasi

Intervallo IP origine: 192.168.200.1-192.168.200.14

Porte di origine: qualsiasi

Intervallo IP di destinazione: qualsiasi

Porte di destinazione: qualsiasi

Originale

Azione: SNAT

Applicato su: vNIC (interfaccia uplink)

Protocollo: qualsiasi

Intervallo IP origine: 192.168.210.1-192.168.210.14

Porte di origine: qualsiasi

Intervallo IP di destinazione: qualsiasi

Porte di destinazione: qualsiasi

Convertito

Indirizzo IP: 192.178.14.4

Intervallo di porte: qualsiasi

Convertito

Indirizzo IP: 192.178.14.5

Intervallo di porte: qualsiasi

- Esempio: configurazione del bilanciamento del carico con un solo ramo in ESG-3:

- IP server virtuale: 192.168.200.14

- Pool predefinito: Pool-1

- Pool-1 dispone di tre macchine virtuali: 192.168.200.10/24, 192.168.200.11/24, 192.168.200.12/24

Le altre impostazioni di configurazione del bilanciamento del carico non sono qui elencate perché non sono interessanti in questo esempio di migrazione.

- Esempio: l'interfaccia interna di ESG-3 ha due indirizzi IP configurati: indirizzo IP primario e indirizzo IP secondario.

- Indirizzo IP primario: 192.168.200.1/24. Connette la rete in uscita all'interfaccia downlink (interna) di ESG-3.

- Indirizzo IP secondario: 192.168.200.14/24. Viene utilizzato come IP del server virtuale.

Se necessario, è possibile configurare un singolo indirizzo IP nell'interfaccia interna di ESG-3. In questo caso, l'IP del server virtuale corrisponde all'indirizzo IP primario.

- Esempio: configurazione del server DHCP su ESG-4:

- Intervallo pool DHCP: 192.168.210.20-192.168.210.40

- Gateway predefinito: 192.168.210.1

Le altre impostazioni del server DHCP non sono qui elencate perché non sono interessanti in questo esempio di migrazione.

- Per ogni rete in uscita creata da Aria Automation connessa a un ESG, viene creato un gateway di livello 1 e un segmento di overlay NSX viene collegato al downlink di questo gateway di livello 1.

- Le regole NAT con azione SNAT vengono configurate nei gateway di livello 1. Queste regole SNAT hanno la stessa configurazione delle regole SNAT sugli ESG creati da Aria Automation.

- I gateway di livello 1 vengono creati nello stesso cluster edge in cui viene creato il gateway di livello 0.

- La configurazione del servizio di bilanciamento del carico in ESG-3 viene migrata in una configurazione del servizio di bilanciamento del carico nel gateway di livello 1. Questo gateway di livello 1 è connesso al segmento di overlay 2 NSX nel downlink.

- La configurazione del servizio DHCP in ESG-4 viene migrata in una configurazione del server DHCP Gateway nel gateway di livello 1. Questo gateway di livello 1 è connesso al segmento di overlay 3 NSX nel downlink.

Il coordinatore della migrazione utilizza un indirizzo IP del server DHCP predefinito per configurare il server DHCP gateway in NSX. Se necessario, è possibile immettere un indirizzo IP del server diverso durante il passaggio Risolvi configurazione della migrazione. Seguire le istruzioni visualizzate nella pagina Invia input dell'interfaccia utente del coordinatore della migrazione per specificare un diverso indirizzo IP del server.

- In NSX-V, la durata del lease viene configurata a livello del pool di IP DHCP, mentre in NSX la durata del lease è configurabile a livello di ciascun segmento. Se il servizio DHCP in una rete NSX-V è configurato con più pool di IP DHCP, il coordinatore della migrazione impiega la durata di lease più elevata tra tutti i pool di IP DHCP e lo configura nel segmento di NSX.

- I lease DHCP delle macchine virtuali del carico di lavoro collegati alla rete 3 in uscita creata da Aria Automation vengono migrati in NSX.

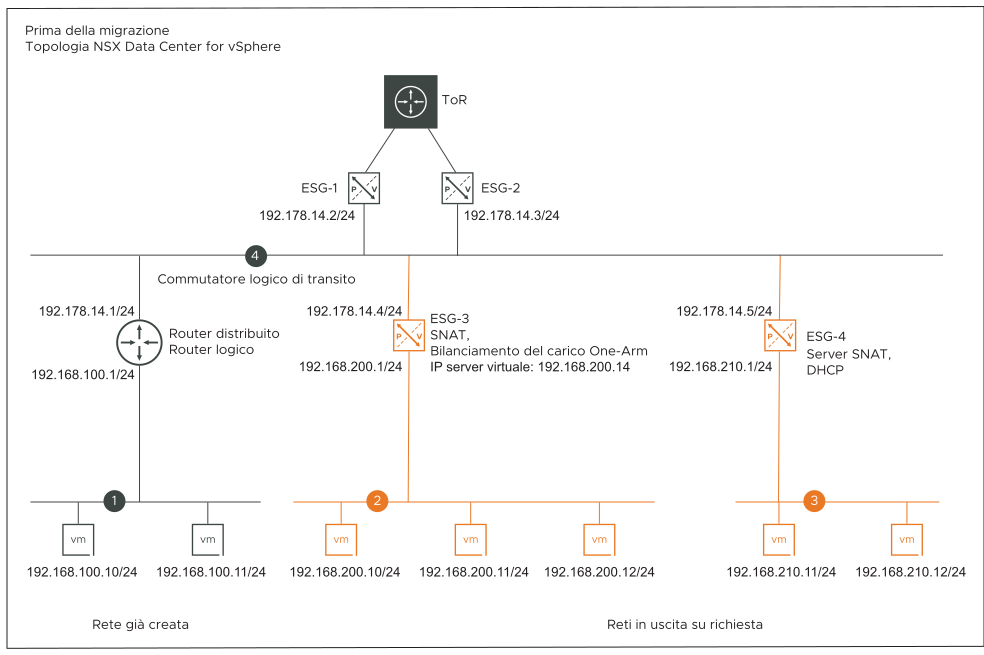

Reti in uscita su richiesta con DHCP, NAT, bilanciamento del carico inline (Topologia H)

- Le reti in uscita su richiesta (commutatori logici) vengono create utilizzando Aria Automation. Ad esempio, le reti 2 e 3 nel diagramma della topologia di migrazione precedente rappresentano le reti in uscita su richiesta.

- Le interfacce di uplink dei gateway dei servizi Edge creati da Aria Automation (ESG-3 ed ESG-4) sono connesse a un commutatore logico di transito esistente in NSX-V (ad esempio 192.178.14.0/24).

- ESG-3 è configurato con un bilanciamento del carico inline, un server DHCP e regole NAT (azione SNAT).

- ESG-4 è configurato solo con regole NAT (azione SNAT).

- Alle macchine virtuali create da Aria Automation nella rete in uscita su richiesta 2 viene assegnato un indirizzo IP dal server DHCP.

- Le macchine virtuali create da Aria Automation nella rete in uscita su richiesta 3 hanno un indirizzo IP statico.

- Le regole Network Address Translation (NAT) vengono create utilizzando Aria Automation. L'azione SNAT viene configurata nell'interfaccia di uplink di ESG-3 ed ESG-4. Le regole SNAT consentono solo il traffico in uscita dalle macchine virtuali nelle reti in uscita ai client esterni della rete pubblica.

Per un esempio di configurazione della regola NAT in ESG-3 ed ESG-4, consultare la descrizione della topologia della migrazione precedente alla topologia G illustrata in precedenza in questo argomento.

- Esempio: configurazione del bilanciamento del carico inline su ESG-3:

- IP server virtuale: 192.178.14.6

- Pool predefinito: Pool-1

- Pool-1 include due macchine virtuali: 192.168.200.10/24, 192.168.200.11/24

Le altre impostazioni di configurazione del bilanciamento del carico non sono qui elencate perché non sono interessanti in questo esempio di migrazione.

- Esempio: l'interfaccia di uplink di ESG-3 ha due indirizzi IP configurati: indirizzo IP primario e indirizzo IP secondario.

- Indirizzo IP primario: 192.178.14.4/24. Connette ESG-3 al commutatore logico di transito.

- Indirizzo IP secondario: 192.178.14.6/24. Viene utilizzato come IP del server virtuale.

- Esempio: configurazione del server DHCP su ESG-3:

- Intervallo pool DHCP: 192.168.200.20-192.168.200.40

- Gateway predefinito: 192.168.200.1

Le altre impostazioni del server DHCP non sono qui elencate perché non sono interessanti in questo esempio di migrazione.

- Per ogni rete in uscita creata da Aria Automation connessa a un ESG, viene creato un gateway di livello 1 e un segmento di overlay NSX viene collegato al downlink di questo gateway di livello 1.

- Le regole NAT con azione SNAT vengono configurate nei gateway di livello 1. Queste regole SNAT hanno la stessa configurazione delle regole SNAT sugli ESG creati da Aria Automation.

- I gateway di livello 1 vengono creati nello stesso cluster edge in cui viene creato il gateway di livello 0.

- Il servizio di bilanciamento del carico in ESG-3 viene migrato in un servizio di bilanciamento del carico nel gateway di livello 1. Questo gateway di livello 1 è connesso al segmento di overlay 2 NSX nel downlink.

- La configurazione del servizio DHCP in ESG-3 viene migrata in un server DHCP di gateway nel gateway di livello 1.

Il coordinatore della migrazione utilizza un indirizzo IP del server DHCP predefinito per configurare il server DHCP gateway in NSX. Se necessario, è possibile immettere un indirizzo IP del server diverso durante il passaggio Risolvi configurazione della migrazione. Seguire le istruzioni visualizzate nella pagina Invia input dell'interfaccia utente del coordinatore della migrazione per specificare un diverso indirizzo IP del server.

- In NSX-V, la durata del lease viene configurata a livello del pool di IP DHCP, mentre in NSX la durata del lease è configurabile a livello di ciascun segmento. Se il servizio DHCP in una rete NSX-V è configurato con più pool di IP DHCP, il coordinatore della migrazione impiega la durata di lease più elevata tra tutti i pool di IP DHCP e lo configura nel segmento di NSX.

- I lease DHCP delle macchine virtuali del carico di lavoro collegati alla rete 2 in uscita creata da Aria Automation vengono migrati in NSX.

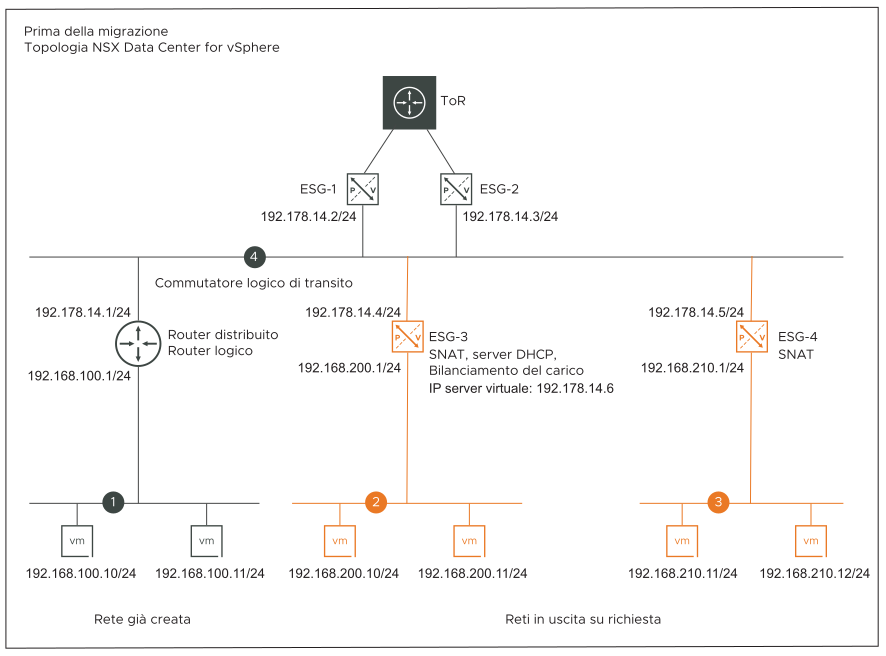

Reti in uscita su richiesta con DHCP, NAT, bilanciamento del carico con un solo ramo, bilanciamento del carico inline (Topologia I)

- Le reti in uscita su richiesta (commutatori logici) vengono create utilizzando Aria Automation. Ad esempio, le reti 2 e 3 nel diagramma della topologia di migrazione precedente rappresentano le reti in uscita su richiesta.

- Entrambe le reti in uscita sono connesse alle interfacce downlink di un singolo gateway di servizi Edge creato da Aria Automation (ESG-3). Questo diagramma della topologia mostra due reti in uscita connesse a ESG-3. Tuttavia, è possibile avere più di due reti in uscita connesse allo stesso ESG.

- L'interfaccia uplink di ESG-3 è connessa a un commutatore logico di transito esistente in NSX-V (ad esempio 192.178.14.0/24).

- In ESG-3 vengono configurati i seguenti servizi:

- Regole NAT con azione SNAT e DNAT.

- Server DHCP

- Bilanciamento del carico con un solo ramo

- Bilanciamento del carico inline

- Alle macchine virtuali create da Aria Automation nelle reti in uscita su richiesta 2 e 3 viene assegnato un indirizzo IP dal server DHCP.

- Esempio: configurazione del bilanciamento del carico inline in ESG-3. Bilancia il traffico sulla rete 2:

- IP server virtuale: 192.178.14.5

- Pool predefinito: Pool-1

- Pool-1 include due macchine virtuali: 192.168.200.10/24, 192.168.200.11/24

Le altre impostazioni di configurazione del bilanciamento del carico non sono qui elencate perché non sono interessanti in questo esempio di migrazione.

- Esempio: configurazione del bilanciamento del carico con un solo ramo in ESG-3. Bilancia il traffico sulla rete 3:

- IP server virtuale: 192.168.210.2

- Pool predefinito: Pool-2

- Pool-2 include due macchine virtuali: 192.168.210.11/24, 192.168.210.12/24

- Le regole NAT con azione SNAT e azione DNAT vengono configurate in ESG-3. Il port forwarding è supportato per le regole SNAT e DNAT.

- Esempio: configurazione delle regole SNAT in ESG-3.

Regola SNAT 1 Regola SNAT 2 Originale

Applicato su: vNIC (interfaccia uplink)

Protocollo: qualsiasi

Intervallo IP origine: 192.168.200.1-192.168.200.14

Porte di origine: qualsiasi

Intervallo IP di destinazione: qualsiasi

Porte di destinazione: qualsiasi

Originale

Applicato su: vNIC (interfaccia uplink)

Protocollo: qualsiasi

Intervallo IP origine: 192.168.210.1-192.168.210.14

Porte di origine: qualsiasi

Intervallo IP di destinazione: qualsiasi

Porte di destinazione: qualsiasi

Convertito

Indirizzo IP: 192.178.14.5

Intervallo di porte: qualsiasi

Convertito

Indirizzo IP: 192.178.14.4

Intervallo di porte: qualsiasi

- Esempio: configurazione della regola DNAT in ESG-3.

Originale

Protocollo: qualsiasi

Intervallo IP di origine: qualsiasi

Porte di origine: qualsiasi

Intervallo IP di destinazione: 192.178.14.5

Porte di destinazione: 100

Convertito

Indirizzo IP: 192.178.200.35

Intervallo di porte: 80

- Esempio: la configurazione del server DHCP su ESG-3 include due pool di IP:

- Pool IP DHCP 1: 192.168.200.20-192.168.200.40

- Gateway predefinito per il pool 1: 192.168.200.1

- Pool IP DHCP 2: 192.168.210.20-192.168.210.40

- Gateway predefinito per il pool 2: 192.168.210.1

Le altre impostazioni del server DHCP non sono qui elencate perché non sono interessanti in questo esempio di migrazione.

- Per le reti in uscita create da Aria Automation connesse a un singolo ESG, viene creato un gateway di livello 1 e i segmenti di overlay NSX vengono collegati al downlink di questo gateway di livello 1.

- Le regole SNAT e DNAT vengono configurate nel gateway di livello 1. Queste regole hanno la stessa configurazione delle regole SNAT e DNAT in ESG-3 creato da Aria Automation.

- Il gateway di livello 1 viene creato nello stesso cluster edge in cui viene creato il gateway di livello 0.

- Le configurazioni del servizio di bilanciamento del carico in ESG-3 vengono migrate alle configurazioni del servizio di bilanciamento del carico nel gateway di livello 1.

- La configurazione del servizio DHCP in ESG-3 viene migrata in un server DHCP di gateway nel gateway di livello 1.

Il coordinatore della migrazione utilizza un indirizzo IP del server DHCP predefinito per configurare il server DHCP gateway in NSX. Se necessario, è possibile immettere un indirizzo IP del server diverso durante il passaggio Risolvi configurazione della migrazione. Seguire le istruzioni visualizzate nella pagina Invia input dell'interfaccia utente del coordinatore della migrazione per specificare un diverso indirizzo IP del server.

- In NSX-V, la durata del lease viene configurata a livello del pool di IP DHCP, mentre in NSX la durata del lease è configurabile a livello di ciascun segmento. Quando il servizio DHCP in una rete NSX-V è configurato con più pool di IP DHCP, il coordinatore della migrazione impiega la durata di lease più elevata tra tutti i pool di IP DHCP e la configura nel segmento di NSX.

- I lease DHCP delle macchine virtuali del carico di lavoro collegate alle reti in uscita create da Aria Automation vengono migrati in NSX.

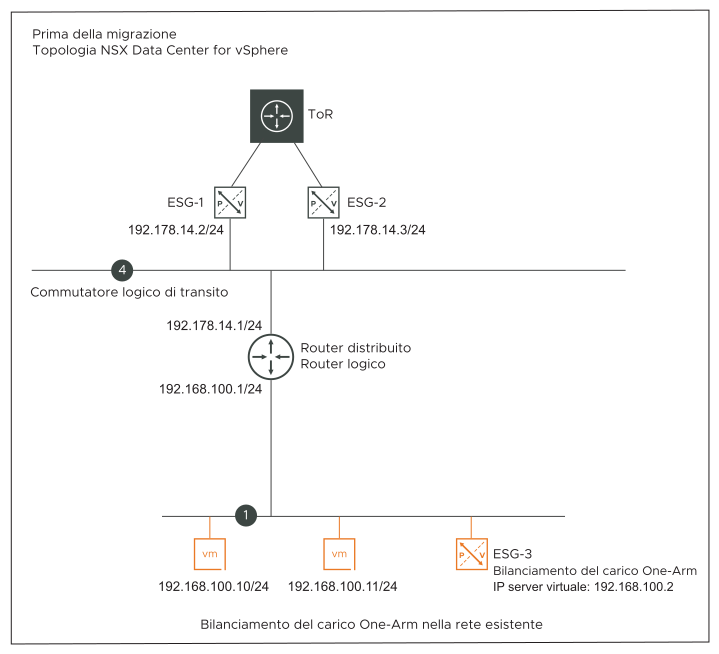

Bilanciamento del carico con un solo ramo su richiesta in reti esistenti (Topologia J)

- Un bilanciamento del carico con un solo ramo viene configurato in un ESG creato da Aria Automation. Questo ESG è connesso a una rete esistente in NSX-V. La rete esistente può essere una VLAN o un commutatore logico.

Il diagramma della topologia precedente mostra un singolo bilanciamento del carico con un solo ramo in una rete esistente 1. Per ottenere questa descrizione della topologia, viene considerato un singolo bilanciamento del carico con un solo ramo in un ESG creato da Aria Automation. Tuttavia, questa topologia supporta anche le seguenti configurazioni:

- Più bilanciamenti del carico con un solo ramo creati da Aria Automation connessi a un'unica rete esistente. Un bilanciamento del carico viene configurato in ogni ESG creato da Aria Automation. Tutti i gateway ESG vengono distribuiti come parte di una singola distribuzione di Aria Automation.

- Più bilanciamenti del carico con un solo ramo creati da Aria Automation dove un bilanciamento del carico è connesso a ciascuna rete esistente diversa. Un bilanciamento del carico viene configurato in ogni ESG creato da Aria Automation. Tutti i gateway ESG vengono distribuiti come parte di una singola distribuzione di Aria Automation.

- Le macchine virtuali del carico di lavoro create da Aria Automation connesse a una rete esistente hanno un indirizzo IP statico.

- Esempio: configurazione del bilanciamento del carico con un solo ramo in ESG-3.

- IP server virtuale: 192.168.100.2

- Pool predefinito: Pool-1

- Pool-1 include due macchine virtuali: 192.168.100.10/24, 192.168.100.11/24

- ESG-3 nella topologia di NSX-V viene migrato in un gateway di livello 1 autonomo nella topologia di NSX. Questo gateway di livello 1 non è connesso al gateway di livello 0.

- La configurazione del bilanciamento del carico in ESG-3 viene migrata in una configurazione di bilanciamento del carico nel gateway di livello 1.

Gruppi di sicurezza su richiesta o gruppi di sicurezza esistenti con bilanciamento del carico (Topologia K)

Questa topologia supporta un ESG creato da Aria Automation con un unico bilanciamento del carico configurato in tale gateway. ESG può essere connesso a una rete esistente o a una rete su richiesta creata tramite Aria Automation.

Un gruppo di sicurezza esistente fa parte del Profilo di rete di Aria Automation oppure un gruppo di sicurezza su richiesta/esistente è presente nella distribuzione di Aria Automation che contiene reti su richiesta.

Nel file di configurazione della distribuzione di input, Aria Automation aggiunge automaticamente l'IP del server virtuale del bilanciamento del carico all'interno di un oggetto set di IP. Questo set di IP viene aggiunto come membro del gruppo di sicurezza nel Profilo di rete di Aria Automation. In alternativa, il set di IP viene aggiunto come membro del gruppo di sicurezza su richiesta o esistente dal blueprint associato ai membri del pool con bilanciamento del carico.

Quando una topologia di questo tipo viene migrata in NSX, ESG viene mappato a un gateway di livello 1 nella topologia di NSX. La configurazione del servizio di bilanciamento del carico in ESG viene migrata in una configurazione del servizio di bilanciamento del carico nel gateway di livello 1. Il gruppo di sicurezza in NSX-V viene mappato a un gruppo di NSX. Questo gruppo di NSX contiene un gruppo nidificato con l'indirizzo IP del server virtuale del bilanciamento del carico.