VPC NSX fornisce ai proprietari delle applicazioni uno spazio isolato per ospitare applicazioni e usare oggetti di rete e sicurezza tramite un modello di utilizzo self-service.

Prerequisiti

- Amministratore del progetto

- Amministratore aziendale

Procedura

- Dal browser, accedere a NSX Manager all'indirizzo https://nsx-manager-ip-address.

- Espandere il menu a discesa Progetto e quindi selezionare il progetto in cui si desidera aggiungere un VPC NSX.

- Fare clic sulla scheda VPC e quindi su Aggiungi VPC.

- (Obbligatorio) Immettere un nome per VPC NSX.

- Selezionare un gateway di livello 0 o un gateway VRF di livello 0 che i carichi di lavoro in VPC NSX possono utilizzare per la connettività nord-sud all'esterno di questo VPC.

In questo menu a discesa vengono visualizzati solo i gateway di livello 0 o i gateway VRF di livello 0 assegnati al progetto al momento della creazione del progetto.

Se non viene selezionato alcun gateway, i carichi di lavoro in VPC NSX non avranno la connettività nord-sud.

- Configurare le impostazioni di Assegnazione IP.

- Nel campo Blocchi IPv4 esterni selezionare i blocchi di IPv4 che il sistema può utilizzare per le subnet pubbliche in VPC NSX.

I blocchi di IP esterni assegnati al progetto sono disponibili per la selezione in VPC NSX. Questi blocchi di IPv4 devono essere instradabili dall'esterno di VPC NSX. È possibile assegnare un massimo di cinque blocchi di IPv4 esterni a ogni VPC NSX in un progetto.

I blocchi di IPv4 esterni selezionati vengono utilizzati per le subnet pubbliche solo quando l'opzione Assegnazione IP è impostata su Automatico durante la creazione della subnet.

- Nel campo Blocchi di IPv4 privati selezionare i blocchi di IPv4 che il sistema può utilizzare per le subnet private in questo VPC NSX.

I blocchi di IPv4 aggiunti nel progetto con la visibilità impostata su Privato sono disponibili per la selezione in VPC NSX.

Se non sono disponibili blocchi di IPv4 per la selezione, fare clic su

e quindi su Crea nuovo per aggiungere un blocco di IPv4 privato.

e quindi su Crea nuovo per aggiungere un blocco di IPv4 privato.I blocchi di IPv4 privati selezionati vengono utilizzati per le subnet private solo quando l'opzione Assegnazione IP è impostata su Automatico durante la creazione della subnet.

È necessario selezionare blocchi di IPv4 esterni o blocchi di IPv4 privati oppure entrambi. Se non si seleziona alcun blocco di IPv4, quando si salva VPC NSX, viene visualizzato un messaggio di errore.

- In DHCP selezionare una delle opzioni seguenti.

Opzione Descrizione Gestito da NSX Policy Management Opzione predefinita. Il sistema configura un server DHCP del segmento per ogni subnet in VPC NSX. Il server DHCP assegna dinamicamente indirizzi IP alle macchine virtuali del carico di lavoro connesse alle subnet in VPC NSX. Esterno Il sistema utilizza server DHCP esterni o remoti per assegnare dinamicamente indirizzi IP alle macchine virtuali del carico di lavoro connesse alle subnet in VPC NSX. È possibile specificare l'indirizzo IP dei server DHCP esterni nel profilo di inoltro DHCP selezionato per VPC NSX.

Nota: Solo i carichi di lavoro nelle subnet VPC pubbliche possono ricevere indirizzi IP dal server DHCP esterno. Al momento, i carichi di lavoro nelle subnet VPC private non possono ricevere indirizzi IP dal server DHCP esterno, a meno che il server DHCP stesso non sia connesso alla subnet VPC privata o pubblica.Nel menu a discesa Profilo di inoltro DHCP selezionare un profilo di inoltro esistente. Se non è disponibile alcun profilo di inoltro DHCP, fare clic su

per creare un nuovo profilo di inoltro DHCP.

per creare un nuovo profilo di inoltro DHCP.Per ulteriori informazioni sull'aggiunta di un profilo di inoltro DHCP, vedere Aggiunta di un profilo di inoltro DHCP di NSX.

La configurazione dei server DHCP esterni non è gestita da NSX.

Nessuno Il sistema non configura DHCP per le subnet in VPC NSX

In questo caso, è necessario assegnare manualmente gli indirizzi IP alle macchine virtuali del carico di lavoro connesse alle subnet in VPC NSX.

- Nel campo Blocchi IPv4 esterni selezionare i blocchi di IPv4 che il sistema può utilizzare per le subnet pubbliche in VPC NSX.

- Se la configurazione di DHCP è gestita da NSX, è possibile immettere facoltativamente l'indirizzo IP dei server DNS.

Se non viene specificato alcun valore, ai carichi di lavoro (client DHCP) collegati alle subnet in VPC NSX non viene assegnato alcun DNS.

- Configurare le Impostazioni servizi.

- Per impostazione predefinita, l'opzione Servizi N-S è attivata. Se necessario, è possibile disattivarla.

Quando questa opzione è attivata, significa che viene creato un router di servizio per le subnet connesse per il supporto di servizi centralizzati come firewall N-S, NAT o profilo QoS del gateway.

Quando questa opzione è disattivata, viene creato solo il router distribuito.

Attenzione: Dopo aver realizzato un VPC NSX nel sistema, è consigliabile evitare di disattivare l'opzione Servizi N-S. Il motivo è che i servizi centralizzati non verranno applicati alle subnet di VPC NSX. Ad esempio, i servizi come firewall N-S, NAT e così via non verranno applicati anche se sono configurati in VPC NSX. - Dal menu a discesa Cluster Edge selezionare un cluster Edge da associare a VPC NSX.

Se al progetto non sono assegnati cluster Edge, questo menu a discesa sarà vuoto. Assicurarsi di aver allocato almeno un cluster Edge al progetto affinché sia disponibile per la selezione quando si aggiunge un VPC NSX.

Il cluster Edge selezionato viene utilizzato per l'esecuzione di servizi centralizzati in VPC NSX come NAT, DHCP e firewall N-S. Questi servizi richiedono l'associazione di un cluster Edge a VPC NSX.

Se DHCP è impostato su Nessuno e l'opzione Servizi N-S è disattivata, il cluster Edge è facoltativo.

- Per impostazione predefinita, l'opzione NAT in uscita predefinita è attivata. Se necessario, è possibile disattivarla.

Questa opzione è disponibile solo quando l'opzione Servizi N-S è attivata per VPC NSX.

Quando l'opzione NAT in uscita predefinita è attivata, significa che il traffico dei carichi di lavoro nelle subnet private può essere instradato all'esterno di VPC NSX. Il sistema crea automaticamente una regola SNAT predefinita per VPC NSX. L'IP convertito per la regola SNAT viene recuperato dal blocco di IPv4 esterno di VPC NSX.

Nota: Dopo aver realizzato un VPC NSX nel sistema, è consigliabile evitare di disattivare l'opzione NAT in uscita predefinita. Il motivo è che i carichi di lavoro nelle subnet private non saranno più in grado di comunicare all'esterno di VPC NSX. - Utilizzare l'interruttore Attivazione delle regole del firewall E-O predefinite per specificare se si desidera attivare o disattivare le regole del firewall est-ovest predefinite per questo VPC NSX.

Le regole del firewall est-ovest predefinite consentono tutto il traffico in uscita dai carichi di lavoro connessi alle subnet in VPC NSX ed eliminano tutto il traffico in entrata nel VPC.

Questo interruttore può essere modificato solo quando nella distribuzione di NSX si applica una licenza di sicurezza appropriata che autorizza il sistema all'utilizzo delle funzionalità di sicurezza del firewall distribuito. Questa impostazione attiva/disattiva solo le regole del firewall E-O predefinite per VPC NSX. Non disattiva il firewall E-O in VPC NSX.

Ad esempio, se il servizio firewall distribuito è attivato nella piattaforma di NSX, è comunque possibile disattivare le regole del firewall E-O predefinite di VPC NSX. In questo caso, in VPC NSX verranno applicate le regole del firewall distribuito predefinite a livello di sistema configurate nello spazio predefinito e le regole del firewall distribuito predefinite configurate nel progetto.

La tabella seguente illustra lo stato predefinito dell'interruttore Attivazione delle regole del firewall E-O predefinite in VPC NSX in vari scenari. Il termine "licenza base" utilizzato in questa tabella si riferisce a una delle due licenze seguenti:

- Rete di NSX per VMware Cloud Foundation

- Licenza della soluzione per VCF

N. di serie Scenario Stato predefinito dell'interruttore Note 1

In qualità di nuovo cliente di NSX si applica una licenza di base che autorizza il sistema a utilizzare solo le funzionalità di rete di NSX.

Disattivato

Questo interruttore non può essere modificato perché la licenza attualmente applicata non supporta la configurazione delle regole di sicurezza del firewall est-ovest (distribuito).

È necessario applicare la licenza di sicurezza appropriata nel sistema e quindi attivare questo interruttore per attivare le regole del firewall E-O predefinite in VPC NSX.

2

Si è un nuovo cliente di NSX. Il giorno 0 è stata applicata una licenza di base che autorizza il sistema a utilizzare le funzionalità di rete di NSX. È stata inoltre applicata una licenza di sicurezza appropriata che autorizza il sistema a utilizzare la sicurezza del firewall distribuito.

Attivato

Le regole del firewall E-O predefinite vengono attivate per VPC NSX.

Se necessario, è possibile disattivarlo.

3

Si è un nuovo cliente di NSX. Il giorno 0 è stata applicata una licenza di base che autorizza il sistema a utilizzare solo le funzionalità di rete di NSX. Nel sistema sono stati aggiunti alcuni VPC NSX, ad esempio i VPC A e B.

In seguito, durante le operazioni del giorno 2, è stata applicata una licenza di sicurezza appropriata che autorizza il sistema a utilizzare la sicurezza del firewall distribuito.

Ora si aggiungono regole del firewall E-O definite dall'utente nei VPC A e B esistenti e si creano anche nuovi VPC nel progetto, ad esempio i VPC C e D.

Disattivato: per i VPC preesistenti nel progetto

Attivato: per i nuovi VPC nel progetto

In questo scenario, il termine "VPC preesistenti" si riferisce ai VPC NSX che esistevano nel progetto prima che la licenza di sicurezza venisse applicata il giorno 2. In questo scenario, si riferisce ai VPC A e B. Il termine "nuovi VPC" si riferisce ai VPC NSX che sono stati aggiunti nel progetto dopo l'applicazione della licenza di sicurezza il giorno 2. In questo scenario, si riferisce ai VPC C e D.

Per i VPC A e B preesistenti, il comportamento del sistema è il seguente:

Per impostazione predefinita, lo stato di questo interruttore è Disattivato. Le regole E-O definite dall'utente sono effettive nei VPC A e B. Se si desidera attivare le regole E-O predefinite in questi VPC, aprirli in modalità di modifica e attivare questo interruttore manualmente. Tuttavia, quando l'interruttore è attivato, può influire sul comportamento del traffico est-ovest nei VPC A e B.

Per i nuovi VPC C e D, il comportamento del sistema è il seguente:

Per impostazione predefinita, lo stato di questo interruttore è Attivato. Ciò significa che per i VPC C e D, le regole E-O predefinite sono attivate per impostazione predefinita. Se necessario, è possibile disattivarlo in modo che solo le regole E-O definite dall'utente siano effettive in questi VPC.

4

Si è un cliente di NSX esistente con una licenza di NSX legacy che autorizza il sistema all'accesso DFW completo.

Quando la licenza legacy scade, si applica una licenza di base che autorizza il sistema all'utilizzo delle funzionalità di rete di NSX, nonché una licenza di sicurezza che autorizza il sistema all'utilizzo della sicurezza del firewall distribuito.

Attivato

Le regole del firewall E-O predefinite e le regole del firewall E-O definite dall'utente continuano a essere eseguite nei VPC esistenti che sono stati creati prima di passare alla nuova licenza. Il comportamento del sistema non cambia in alcun modo.

Per tutti i nuovi VPC aggiunti dopo la modifica della licenza, questo interruttore è attivato per impostazione predefinita. Se necessario, è possibile disattivarlo.

5

Si è un cliente di NSX esistente con una licenza di NSX legacy che autorizza il sistema all'accesso DFW completo. Nel sistema sono stati aggiunti due VPC NSX, ad esempio i VPC A e B.

Dopo la scadenza della licenza legacy corrente, si applica la licenza di base che autorizza il sistema a utilizzare solo le funzionalità di rete di NSX. La licenza di sicurezza non viene applicata.

Ora si creano due nuovi VPC NSX nel sistema, ad esempio i VPC C e D.

Attivato: per i VPC preesistenti nel progetto

Disattivato: per i nuovi VPC nel progetto

In questo scenario, il termine "VPC preesistenti" si riferisce ai VPC NSX che sono stati aggiunti nel sistema quando la licenza di NSX legacy era valida. In questo scenario, si riferisce ai VPC A e B. Il termine "nuovi VPC" si riferisce ai VPC NSX che sono stati aggiunti nel sistema dopo l'applicazione della licenza di base. In questo scenario, si riferisce ai VPC C e D.

Per i VPC A e B preesistenti, il comportamento del sistema è il seguente:

Per impostazione predefinita, lo stato di questo interruttore è Attivato. Se necessario, è possibile disattivarlo. Questa azione non tuttavia reversibile. Ciò significa che non è possibile attivare nuovamente le regole del firewall E-O predefinite nei VPC A e B.

Le regole del firewall E-O predefinite e le regole del firewall E-O definite dall'utente continuano a essere eseguite nei VPC A e B, ma non è possibile modificarle. E non è nemmeno possibile aggiungere nuove regole del firewall E-O. È comunque possibile eliminare le regole del firewall definite dall'utente esistenti.

Per disporre dell'accesso completo alle regole del firewall distribuito, è necessario applicare una licenza di sicurezza appropriata.

Per i nuovi VPC C e D, il comportamento del sistema è il seguente:

Per impostazione predefinita, lo stato di questo interruttore è Disattivato. Non è possibile attivarlo perché la licenza attualmente applicata non autorizza il sistema all'utilizzo della funzionalità del firewall distribuito.

6

Si è un nuovo cliente di NSX e per il sistema è stata attivata la modalità di valutazione, valida per 60 giorni.

Disattivato

Durante il periodo di valutazione di una nuova distribuzione di NSX, il sistema è autorizzato solo all'utilizzo delle funzionalità di rete. Le funzionalità di sicurezza non sono autorizzate.

- Se si desidera che il VPC NSX venga individuato da NSX Advanced Load Balancer Controller, attivare l'opzione Abilita per NSX Advanced Load Balancer.

Per impostazione predefinita, questa opzione è disattivata. Quando è attivata, offre la possibilità di estendere la multi-tenancy di NSX a NSX Advanced Load Balancer Controller e quindi consente la configurazione del bilanciamento del carico in questo contesto.

È possibile attivare questa opzione solo quando vengono soddisfatte le condizioni seguenti:- Al VPC di NSX è assegnato almeno un blocco di indirizzi IP privati.

- Al VPC di NSX è assegnato almeno un cluster Edge.

Il VPC di NSX richiede un blocco di IP privati perché l'IP del servizio virtuale (VIP) del bilanciamento del carico deve trovarsi in una subnet privata. È necessario un cluster Edge in modo che i motori di servizio di NSX Advanced Load Balancer possano ricevere dinamicamente gli indirizzi IP dal server DHCP.

Per ulteriori informazioni su NSX Advanced Load Balancer, vedere la Documentazione di VMware NSX Advanced Load Balancer.

- Per impostazione predefinita, l'opzione Servizi N-S è attivata. Se necessario, è possibile disattivarla.

- Facoltativamente, collegare i seguenti profili che verranno utilizzati dalle subnet in VPC NSX:

- Profilo QoS (Quality of Service) uscita N-S

- Profilo QoS ingresso N-S

- Profilo di rilevamento IP

- Profilo SpoofGuard

- Profilo di rilevamento Mac

- Profilo di sicurezza segmento

- QoS

Per ulteriori informazioni sullo scopo di questi profili, vedere Profili dei segmenti.

- Nella casella di testo Identificatore registro breve immettere una stringa che il sistema può utilizzare per identificare i registri generati nel contesto di VPC NSX.

Questo identificatore deve essere univoco in tutti i VPC NSX. L'identificatore non può includere più di otto caratteri alfanumerici.

Se l'identificatore non viene specificato, il sistema lo genera automaticamente quando si salva VPC NSX. Dopo aver impostato l'identificatore, non è possibile modificarlo.

- Facoltativamente, immettere una descrizione per VPC NSX.

- Fare clic su Salva.

risultati

Quando un VPC NSX viene creato correttamente, il sistema crea implicitamente un gateway. Tuttavia, questo gateway implicito viene esposto all'amministratore del progetto in modalità di sola lettura e non è visibile per gli utenti di VPC NSX.

- Passare a Rete > Gateway di livello 1.

- Fare clic sulla casella di controllo Oggetti VPC nella parte inferiore della pagina Gateway di livello 1.

- Espandere il gateway per visualizzare la configurazione in modalità di sola lettura.

Per il gateway implicito viene utilizzata la convenzione di denominazione seguente:

_TIER1-VPC_Name

Il ciclo di vita di questo gateway implicito viene gestito dal sistema. Quando si elimina un VPC NSX, il gateway implicito viene eliminato automaticamente.

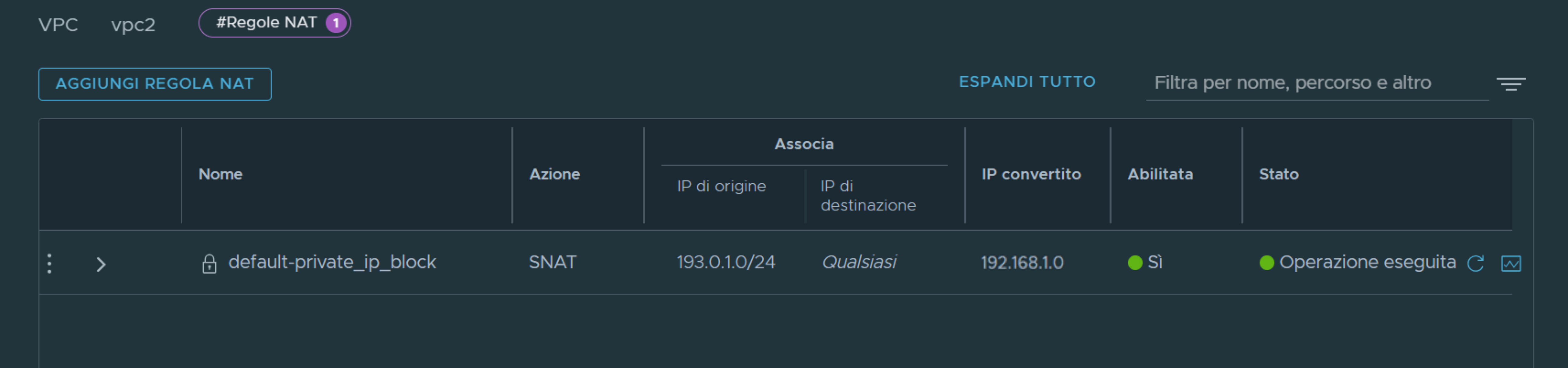

Se l'opzione NAT in uscita predefinita è abilitata, è possibile visualizzare la regola SNAT predefinita creata dal sistema in VPC NSX. Eseguire i passaggi seguenti:

- Espandere la sezione Servizi di rete di VPC NSX.

- Fare clic sul conteggio accanto a NAT.

- Osservare la regola NAT predefinita con l'azione SNAT per il blocco di IPv4 privato in VPC NSX. Questa regola NAT non è modificabile. Se a VPC NSX vengono assegnati più blocchi di IPv4 privati, viene creata una regola NAT predefinita con azione SNAT per ogni blocco di IPv4 privato.

Ad esempio:

L'IP di origine nella regola SNAT è il blocco di IPv4 privato di VPC NSX. In questo esempio, è 193.0.1.0/24. L'IP convertito per questa regola SNAT viene assegnato dal blocco di IPv4 esterno di VPC NSX. In questo esempio, è 192.168.1.0.