È possibile gestire la frequenza di generazione degli eventi di NSX IDS/IPS per le firme di sistema configurando soglie e filtri di classificazione.

Se non si impostano parametri di soglia, ogni volta che un traffico dannoso soddisfa una regola, la firma corrispondente genera un evento IPS in base all'azione definita per tale regola. Configurando una soglia per la firma, è possibile controllare la frequenza con cui la firma genera un evento IPS. È inoltre possibile modificare dinamicamente l'azione della regola, modificando la risposta quando vengono soddisfatte condizioni specifiche per proteggere in tempo reale i carichi di lavoro dal traffico dannoso.

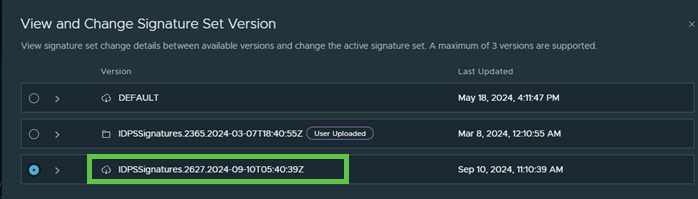

A partire da NSX 4.2.1, è possibile configurare le soglie nelle firme di sistema che eseguono il bundle IDPS versione 2406 o successiva.

Questa funzionalità è supportata solo nei bundle versione 2406 o successiva che sono stati scaricati dopo l'aggiornamento. Inoltre, le firme personalizzate non supportano le soglie. Il bundle di firme predefinito supporta le soglie se NSX 4.2.1 è appena stato installato. Il bundle di firme predefinito non supporta le soglie se si esegue l'aggiornamento a NSX 4.2.1.

Prima di configurare le soglie e i filtri di classificazione per una firma, assicurarsi di comprendere i parametri coinvolti nella configurazione di una soglia per una firma.

Soglia: definire la soglia minima che deve essere raggiunta per una regola prima che venga attivato un avviso. Ad esempio, se si imposta un numero di soglia pari a 10, significa che IDS/IPS genererà un avviso solo dopo che la regola verrà soddisfatta 10 volte. Ad esempio, se la soglia è impostata su 10, il sistema genererà un avviso solo se riceve almeno 10 e-mail in entrata dallo stesso server entro un periodo di tempo di un minuto.

alert tcp !$HOME_NET any -> $HOME_NET 25 (msg:"ET POLICY Inbound Frequent Emails - Possible Spambot Inbound"; \ flow:established; content:"mail from|3a|"; nocase; \ threshold: type threshold, track by_src, count 10, seconds 60; \ reference:url,doc.emergingthreats.net/2002087; classtype:misc-activity; sid:2002087; rev:10;)

Limite: utilizzare questa opzione per impedire il flooding degli avvisi. Se è impostata su un limite di N, il sistema non genererà più di N avvisi entro l'intervallo di tempo specificato. Ad esempio, se il limite è impostato su 1, il sistema genera al massimo un avviso per host entro tre minuti quando viene rilevato MSIE 6.0.

alert http $HOME_NET any -> any $HTTP_PORTS (msg:"ET USER_AGENTS Internet Explorer 6 in use - Significant Security Risk"; \ flow:to_server,established; content:"|0d 0a|User-Agent|3a| Mozilla/4.0 (compatible|3b| MSIE 6.0|3b|"; \ threshold: type limit, track by_src, seconds 180, count 1; \ reference:url,doc.emergingthreats.net/2010706; classtype:policy-violation; sid:2010706; rev:7;)

Entrambi: questo tipo è una combinazione dei tipi "soglia" e "limite". Applica sia le soglie sia i limiti. Ad esempio, se la firma viene attivata cinque volte in 360 secondi, verrà generato al massimo un avviso.

alert tcp $HOME_NET 5060 -> $EXTERNAL_NET any (msg:"ET VOIP Multiple Unauthorized SIP Responses TCP"; \ flow:established,from_server; content:"SIP/2.0 401 Unauthorized"; depth:24; \ threshold: type both, track by_src, count 5, seconds 360; \ reference:url,doc.emergingthreats.net/2003194; classtype:attempted-dos; sid:2003194; rev:6;)

Ad esempio, nel codice seguente, si desidera limitare le connessioni in entrata al server SSH. La regola 888 genera un avviso per i pacchetti SYN indirizzati alla porta SSH. Se un indirizzo IP attiva questa regola almeno 10 volte entro 60 secondi, il filtro di corrispondenza sostituirà l'azione con Elimina per il traffico che in futuro soddisferà la regola. Il filtro di classificazione scade dopo 5 minuti.

rate_filter gen_id 1, sig_id 888, track by_src, count 10, seconds 60, \ new_action drop, timeout 300

Prerequisiti

La versione del bundle IDPS selezionata deve essere v2406 o successiva

Procedura

- Da NSX Manager passare a > (nella sezione Gestione criteri).

- Nella pagina IDS/IPS e Malware Prevention passare alla scheda Gestione delle firme e selezionare Firme di sistema.

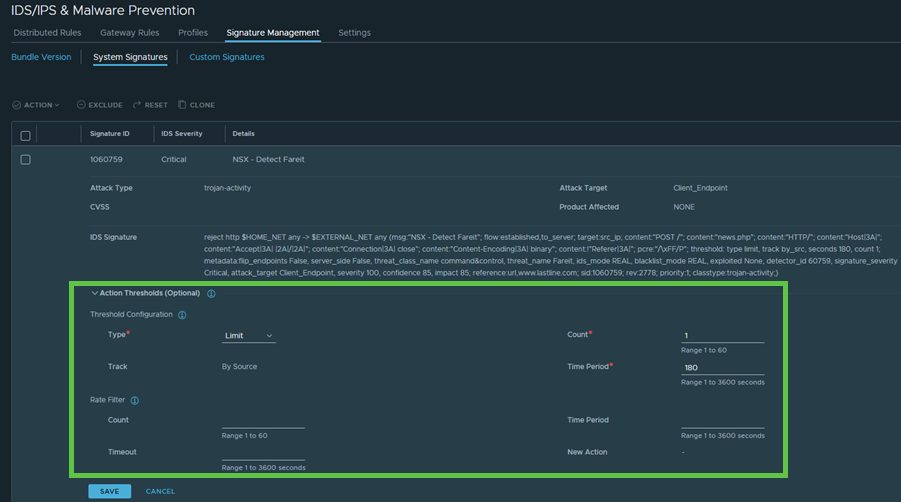

- Selezionare una regola, fare clic sui tre puntini e selezionare Modifica soglia azione.

- Espandere la sezione Soglie azione.

- In Configurazione soglia, impostare i campi seguenti:

- Tipo: è possibile scegliere tra Limite, Soglia o una combinazione di entrambe. Per impostazione predefinita, l'opzione Limite è impostata come tipo di soglia per ogni firma.

- Conteggio: configurare il numero di volte per cui la regola deve essere soddisfatta affinché la soglia attivi un evento in IDPS. L'intervallo disponibile va da 1 a 60.

- Monitora: per impostazione predefinita, IPS monitora e tiene traccia degli indirizzi IP provenienti dall'origine.

- Periodo di tempo: specifica il periodo di tempo entro il quale la regola deve raggiungere il numero definito. L'intervallo disponibile va da 1 a 3600 secondi.

- Nella sezione Filtro classificazione, impostare i campi seguenti:

- Conteggio: configurare il numero di volte per cui la regola deve essere soddisfatta affinché venga attivato il filtro di classificazione dopo il quale la nuova azione viene applicata al traffico. L'intervallo disponibile va da 1 a 60.

- Periodo di tempo: questo parametro definisce l'intervallo di tempo in cui il conteggio deve essere raggiunto. L'intervallo disponibile va da 1 a 3600 secondi.

- Timeout: questo parametro definisce l'intervallo di tempo in cui il filtro di classificazione rimane attivo. L'intervallo va da 1 a 3600 secondi.

- Nuova azione: per impostazione predefinita, la nuova azione viene impostata su Elimina.

- Fare clic su Salva.

- Fare clic su Pubblica.

- Per visualizzare la nuova configurazione della soglia, passare ai metadati della firma.