Il framework di Inserimento del servizio di NSX consente l'inserimento di servizi di sicurezza come componenti aggiuntivi in NSX. NSX fornisce interfacce per definire, registrare e distribuire i servizi di sicurezza dei componenti aggiuntivi. Inserimento del servizio consente di aggiungere servizi di sicurezza di rete ed endpoint per NSX.

NSX Network Introspection, in precedenza noto come NetX, utilizza Inserimento del servizio per l'installazione e la configurazione dei servizi di sicurezza di rete di terze parti. Fare riferimento alla sezione Network Introspection.

Protezione degli endpoint NSX, Prevenzione malware distribuito NSX utilizzano una combinazione di framework Inserimento del servizio e Guest Introspection per garantire la sicurezza degli endpoint.

Inserimento del servizio

- Definire la natura dei servizi di sicurezza che possono fornire, ad esempio Rete, Endpoint e Prevenzione malware.

- Consente la classificazione dei livelli di sicurezza forniti dal servizio di sicurezza. Ad es. Base, Normale, Completa o Argento, Oro, Platino, ecc. Questo è definito dal provider.

- Consente di definire una specifica OVF che include più fattori di forma per la SVM partner presente nel diagramma.

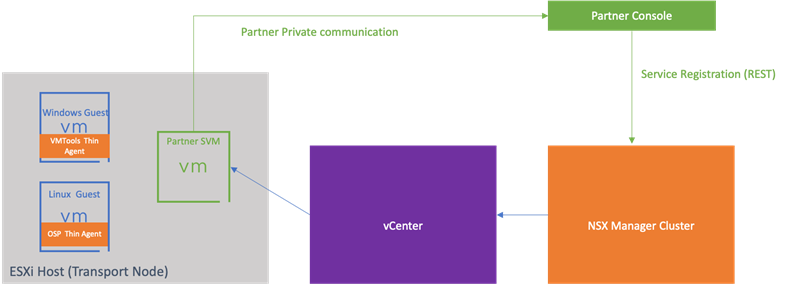

Il framework di Inserimento del servizio utilizza l'API EAM (ESXi Agent Manager) di vCenter per distribuire l'OVF del servizio di sicurezza specificato dal provider. L'OVF viene distribuito nel cluster di elaborazione vSphere specificato come destinazione della distribuzione. Un'istanza dell'OVF viene distribuita in ogni host nel cluster di destinazione. Questa è denominata Istanza di servizio. La macchina virtuale distribuita nell'host è la macchina virtuale del servizio.

Caratteristiche della macchina virtuale del servizio

- La macchina virtuale del servizio viene avviata prima di avviare qualsiasi macchina virtuale del carico di lavoro.

- Impossibile arrestare.

- Viene riavviata in caso di arresto.

- Aggiunta all'host in modo che non possa essere migrata in altri host.

I provider di servizi di sicurezza che utilizzano il framework di Inserimento del servizio per collegare il proprio servizio devono definire i requisiti di rete nell'OVF fornito. Se la soluzione richiede connettività di rete esterna, è necessario OVF per specificare reti aggiuntive e gli amministratori devono configurare questa rete durante la distribuzione del servizio.

Il framework di Inserimento del servizio si basa su NSX Manager e vCenter per consentire la distribuzione dei servizi di sicurezza. L'API di Inserimento del servizio di NSX è pubblica e i partner che sviluppano le proprie soluzioni di sicurezza devono aderire a questa API.

Concetti chiave di Inserimento del servizio

Definizione dei servizi: i partner definiscono i servizi con questi attributi: nome, descrizione, fattori di forma supportati, attributi di distribuzione che includono interfacce di rete e posizione del pacchetto OVF dell'appliance che devono essere utilizzati dalla SVM.

Profili dei servizi e modelli di fornitore: i partner registrano i modelli dei fornitori che espongono i livelli di protezione per i criteri. Ad esempio, i livelli di protezione possono essere Gold, Silver o Platinum. I profili dei servizi possono essere creati dai modelli dei fornitori, che consentono agli amministratori di NSX di assegnare un nome ai modelli dei fornitori in base alle proprie preferenze. Per i servizi diversi da quelli di Guest Introspection, i profili dei servizi consentono un'ulteriore personalizzazione tramite gli attributi. I profili di servizio possono quindi essere utilizzati nelle regole dei criteri di protezione degli endpoint per configurare la protezione per i gruppi di macchine virtuali definiti in NSX. L'amministratore può creare gruppi in base al nome, ai tag o agli identificatori della macchina virtuale. Facoltativamente, è possibile creare più profili di servizio da un singolo modello di fornitore.

Guest Introspection

Servizi di sicurezza incentrati sugli endpoint o che richiedono intelligence da file di endpoint, rete, processo et.al. attività devono utilizzare il framework Guest Introspection oltre a Inserimento del servizio.

Il framework Guest Introspection fornisce le interfacce necessarie e utilizzabili da una soluzione di sicurezza (distribuita utilizzando l'inserimento del servizio) per raccogliere il contesto di sicurezza dall'endpoint. Guest Introspection fornisce un'API rich context che fornisce vari tipi di eventi in base alle attività di I/O nella macchina virtuale guest. Questi includono, a titolo esemplificativo, file, rete, processo, registro ed eventi di sistema. L'API consente di raccogliere informazioni pertinenti aggiuntive nel contesto dell'evento. L'API consente inoltre ai metodi di raccogliere informazioni su richiesta. Sono disponibili interfacce per eseguire azioni correttive sull'endpoint, ad esempio negare l'accesso a un file o eliminare un file ritenuto dannoso.

Il framework Guest Introspection si basa sull'uso degli agenti thin Guest Introspection distribuiti nelle macchine virtuali guest. I thin agent Guest Introspection sono disponibili per i sistemi operativi Windows e Linux. In Windows vengono forniti sotto forma di pacchetto con VMTools. L'agente thin di Linux è disponibile come parte dei pacchetti specifici del sistema operativo. I pacchetti sono ospitati nel portale dei pacchetti di VMware.

L'API Guest Introspection viene resa disponibile per i provider di servizi di sicurezza nell'ambito di un Accordo di non divulgazione. I provider di servizi di sicurezza devono rispettare i requisiti dell'API e sono tenuti a certificare i propri servizi con VMware. Le soluzioni di sicurezza certificate VMware fornite dai provider di sicurezza possono quindi essere utilizzate come servizi di sicurezza aggiuntivi con NSX.

- Il componente che inoltra gli eventi e le informazioni raccolte dagli agenti thin guest alle soluzioni di sicurezza che utilizzano la libreria Guest Introspection è denominato Context MUX.

- Questo componente inoltra anche il profilo di sicurezza basato su una regola del criterio per una macchina virtuale protetta alla sua soluzione di protezione. Ad esempio, se un cliente seleziona un profilo di protezione di base e lo applica a una macchina virtuale. Context MUX propaga questo ID macchina virtuale e le informazioni del profilo corrispondenti alla soluzione di sicurezza.

- Un altro componente che fa parte del framework Guest Introspection viene eseguito come parte di OpsAgent in ogni host. Questo componente serve per utilizzare configurazione di sicurezza definita di NSX costituita da criteri basati su profili, regole e gruppi. Utilizza la configurazione di sicurezza e fornisce a Context MUX. Context MUX utilizza queste informazioni per decidere quali macchine virtuali guest devono essere mappate a quali servizi di sicurezza per la protezione.

Concetti chiave per Guest Introspection

Driver File Introspection: è installato nella macchina virtuale guest, intercetta file ed elabora l'attività nella macchina virtuale guest.

Driver Network Introspection: viene installato nella macchina virtuale guest, intercetta il traffico di rete e l'attività degli utenti nella macchina virtuale guest.