In questo scenario di esempio, si supponga di voler creare una firma personalizzata che rilevi il traffico SMB indicativo di tentativi di probe relativi alle vulnerabilità nei sistemi senza patch rispetto a MS17-010, potenzialmente sfruttate da malware come WannaCry.

Prerequisiti

Assicurarsi che le firme personalizzate caricate utilizzino solo parole chiave di Suricata supportate. L'utilizzo di parole chiave non supportate renderà la firma non valida, perché non sarà in grado di analizzare le parole chiave che non rientrano nell'elenco di parole chiave approvate.

Procedura

- È possibile caricare una firma personalizzata in uno dei modi seguenti:

Se è già stato caricato un bundle di firme personalizzate, esportare innanzitutto il bundle in formato .zip nel sistema locale. Aggiungere quindi la nuova firma personalizzata al bundle e caricarla nuovamente.

È possibile aggiungere manualmente una firma personalizzata aggiungendo la firma IDS.

Clonare le firme di sistema e personalizzare la firma.

- Aggiungere manualmente la firma personalizzata. Nell'interfaccia utente di NSX Manager, passare a (nella sezione Gestione criteri), selezionare .

- Fare clic su +Aggiungi e su Aggiungi manualmente.

- Nella finestra Aggiungi manualmente firme personalizzate fare clic su Aggiungi firma, digitare o incollare la firma personalizzata, quindi fare clic su AGGIUNGI. È possibile aggiungere più firme facendo clic su Aggiungi firma. Dopo aver aggiunto tutte le firme che si desidera includere nel bundle, fare clic su Salva. Ad esempio,

alert tcp $HOME_NET any -> $EXTERNAL_NET 445 (msg:"NSX - Detect Potential SMB probe for MS17-010 patch"; flow:established,to_server; target:src_ip; content:"|00|"; depth:1; content:"|FF|SMB"; within:7; content:"|23 00 00 00 07 00 5C|PIPE|5C 00|"; within:110; threshold: type limit, track by_src, seconds 10, count 10; metadata:ll_expected_verifier default, flip_endpoints False, server_side False, threat_class_name Suspicious Network Interaction, threat_name Potential SMB probe for MS17-010 patch, ids_mode INFO, blacklist_mode DISABLED, exploited None, confidence 50, severity 20, detector_id 63681, signature_severity Informational; reference:url,www.lastline.com; classtype:trojan-activity; sid:1063681; rev:6499; priority:5; flowbits:set,CS.LL.verifier_tcp_successful; flowbits:set,CS.LL.verifier_tcp_failed; flowbits:set,CS.LL.verifier_tcp_blocked;)

- NSX IDS/IPS avvia automaticamente il processo di convalida per le firme appena aggiunte. La convalida della firma valuterà la validità della regola e la classificherà come Valida, Non valida o Attenzione. Per impostazione predefinita, le firme contrassegnate con Attenzione vengono escluse dal processo di convalida. Se si desidera che vengano inviate ai nodi di trasporto, è necessario selezionarle esplicitamente per l'inclusione. Le firme contrassegnate con Non valida vengono pubblicate ma vengono archiviate solo in NSX Manager e non vengono inviate ai nodi di trasporto. È tuttavia necessario risolvere eventuali problemi relativi alle firme non valide e convalidarle nuovamente prima che possano essere pubblicate.

- Fare clic su Pubblica.

- Verificare che sia possibile visualizzare le firme pubblicate nei nodi di trasporto.

- Nella pagina IDS/IPS e Malware Prevention selezionare Profili. È possibile aggiungere un nuovo profilo personalizzato o modificarne uno esistente per includere firme personalizzate. Quando si aggiunge o si modifica un profilo, assicurarsi di assegnare gravità alle firme personalizzate.

- Verificare che le regole vengano applicate con il profilo della firma personalizzato.

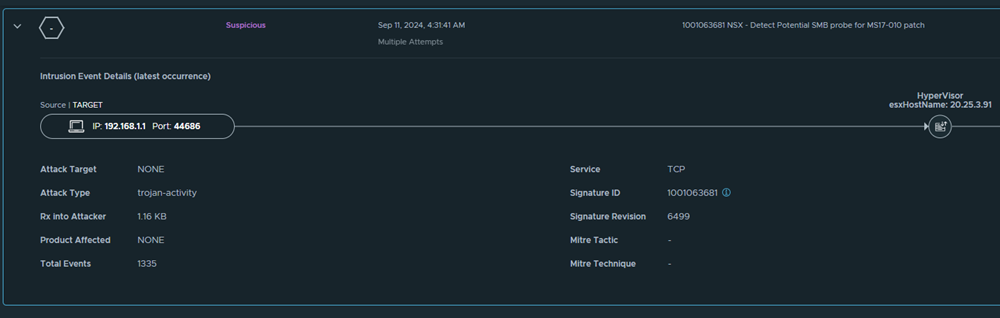

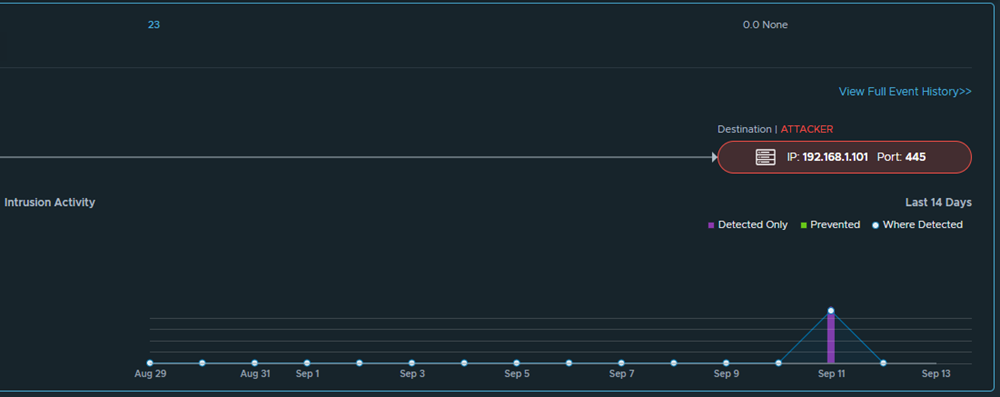

- Quando un traffico dannoso tenta di eseguire il probe delle vulnerabilità nei sistemi senza patch rispetto a MS17-010, IDS genera un avviso per attività sospette.

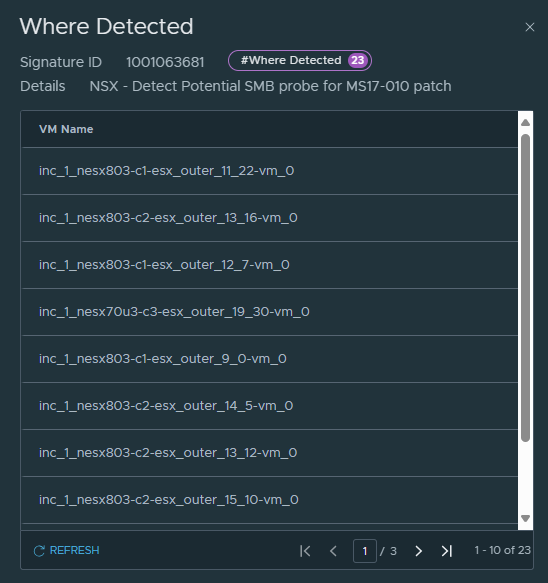

- Nel campo Dove rilevato vengono elencate le macchine virtuali in cui sono stati effettuati tentativi di probe per sfruttare i sistemi senza patch.

- Applicare patch a queste macchine virtuali per evitare vulnerabilità nei sistemi in cui non sono state applicate patch in base a MS17-010.