Configurare i criteri del firewall est-ovest e nord-sud nelle categorie predefinite per l'ambiente.

Il firewall distribuito (est-ovest) e il firewall del gateway (nord-sud) offrono più set di regole configurabili suddivise per categorie. È possibile configurare un elenco di esclusioni che contenga commutatori logici, porte logiche o gruppi da escludere dall'applicazione del firewall.

NSX Firewall semplifica la definizione dei criteri offrendo categorie predefinite che consentono di organizzare le regole.

- Le categorie dei criteri del firewall del gateway sono: emergenza, sistema, pre-regole, gateway locale, servizio automatico, predefinito. Per ulteriori informazioni, vedere Firewall del gateway

- Le categorie dei criteri del firewall distribuito sono: ethernet, emergenza, infrastruttura, ambiente, applicazione, predefinito. Per ulteriori informazioni, vedere Firewall distribuito.

Le categorie sono ordinate da sinistra a destra e le regole sono ordinate dall'alto al basso. I pacchetti vengono confrontati con le regole ordinate dall'alto al basso all'interno di ciascuna categoria. Ogni pacchetto viene controllato in base alla prima regola a partire dalla categoria più a sinistra della tabella delle regole prima di passare alle regole successive della tabella. Se non viene trovata alcuna corrispondenza, viene eseguito lo stesso controllo in base alle regole nella categoria successiva. Viene applicata la prima regola che soddisfa i parametri del traffico. Se l'azione della regola è Consenti, Elimina o Rifiuta, non è possibile applicare alcuna regola successiva perché a questo punto la ricerca viene terminata per tale pacchetto. Le regole nella categoria Ambiente hanno un'azione "Passa all'applicazione" aggiuntiva. Qualsiasi pacchetto che soddisfa tale regola verrà confrontato anche con la tabella delle regole e controllato dalla regola corrispondente della categoria Applicazione con l'ordinamento dall'alto al basso. A causa di questo comportamento, è sempre consigliabile inserire i criteri più granulari nella parte superiore della tabella delle regole. In questo modo, si garantisce che vengano applicati prima delle regole più specifiche.

La regola del firewall NSX predefinita che corrisponde a qualsiasi pacchetto non controllato da una regola più dettagliata viene configurata con un'azione permissiva. È consigliabile configurare regole dell'elenco di regole consentite più specifiche per consentire i flussi di traffico richiesti dalle applicazioni e successivamente modificare la regola predefinita impostandola su Elimina o su Rifiuta per creare un comportamento di protezione più sicuro. Il fatto che in caso di errore un firewall est-ovest o nord-sud venga chiuso o rimanga aperto dipende dall'ultima regola del firewall.

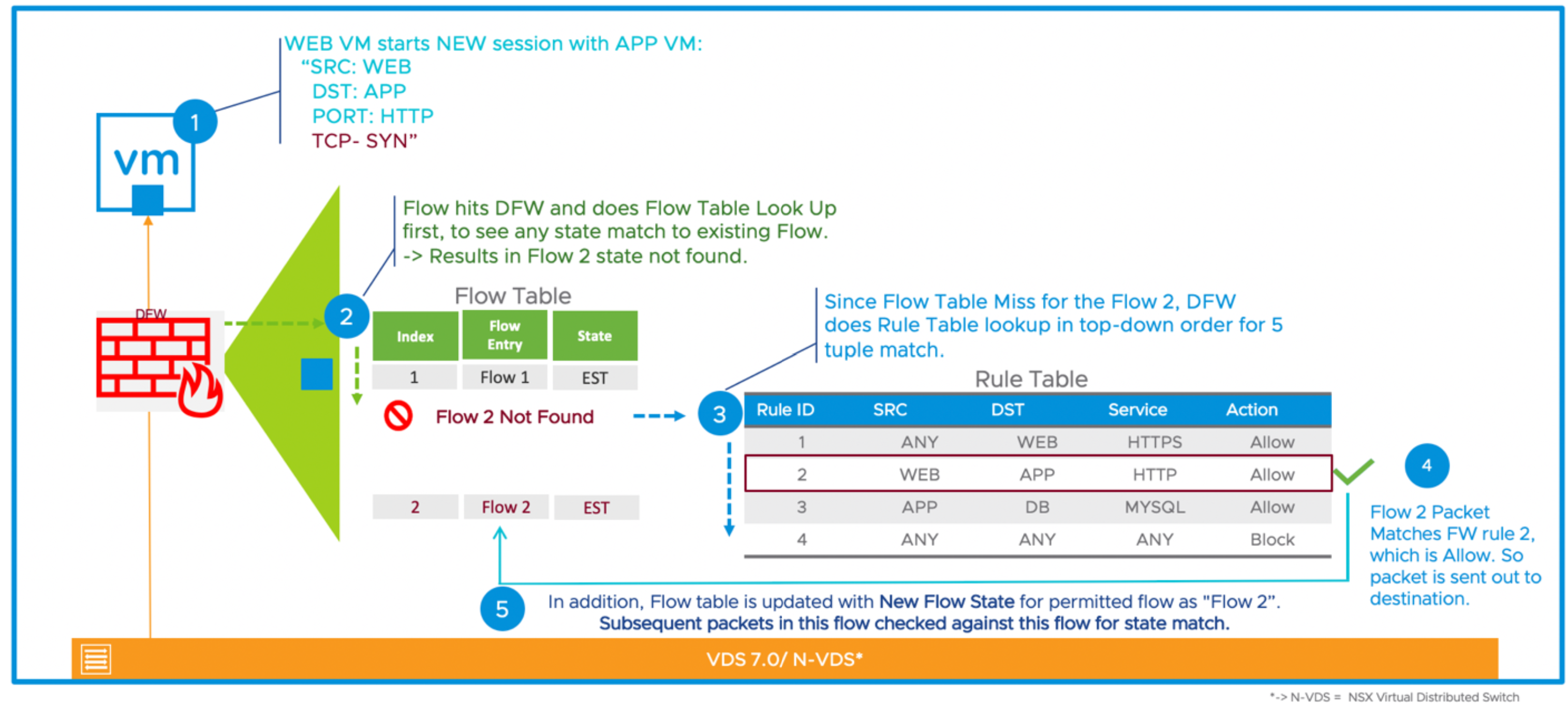

- Viene eseguita una ricerca nella tabella di monitoraggio delle connessioni per stabilire se esiste già una voce per il flusso.

- Poiché il flusso 2 non è presente nella tabella di monitoraggio delle connessioni, viene eseguita una ricerca nella tabella delle regole per identificare quale regola è applicabile al flusso 2. Verrà applicata la prima regola che corrisponde al flusso.

- La regola 2 corrisponde per il flusso 2. L'azione viene impostata su "Consenti".

- Poiché l'azione è impostata su "Consenti" per il flusso 2, verrà creata una nuova voce nella tabella di monitoraggio delle connessioni. Il pacchetto viene quindi trasmesso al di fuori di DFW.