A partire da NSX 4.2, tutti i componenti NSX comunicano utilizzando OpenSSL 3.0. I componenti NSX-V configurati con versioni non supportate di pacchetti o certificati di crittografia non possono essere sottoposti a migrazione in NSX.

- Certificati con dimensioni della chiave pari a 1024

- SHA1, MD5

- 3DES

- ECDH

- SSL 3.0

- TLS 1.0

- TLS 1.1

- Accetta

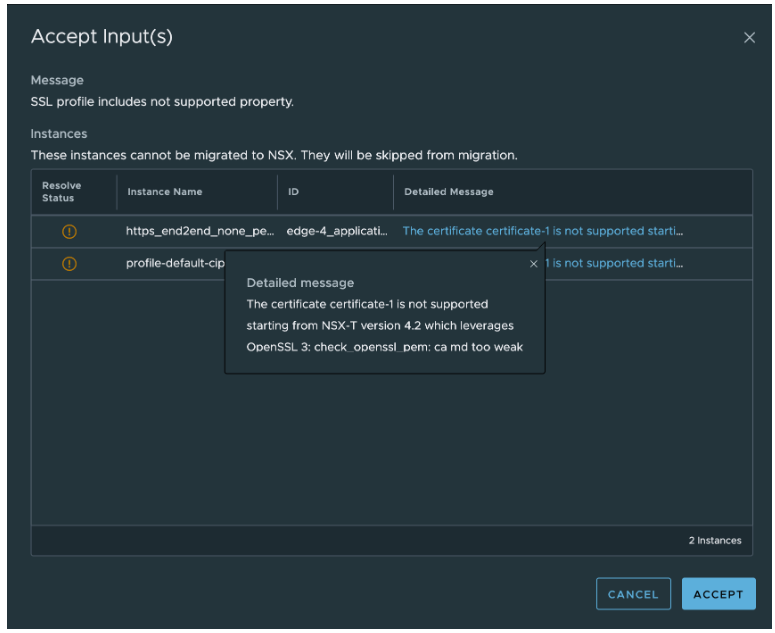

Le configurazioni del pacchetto e dei certificati di crittografia non supportate verranno ignorate e non verranno sottoposte a migrazione. La migrazione continuerà.

- Annulla

La migrazione verrà annullata. È possibile eseguire un rollback, risolvere il problema e riavviare la migrazione.

Come risolvere il problema relativo a un pacchetto di crittografia non supportato in NSX-V

I passaggi seguenti descrivono come risolvere un problema relativo a un pacchetto di crittografia non supportato.

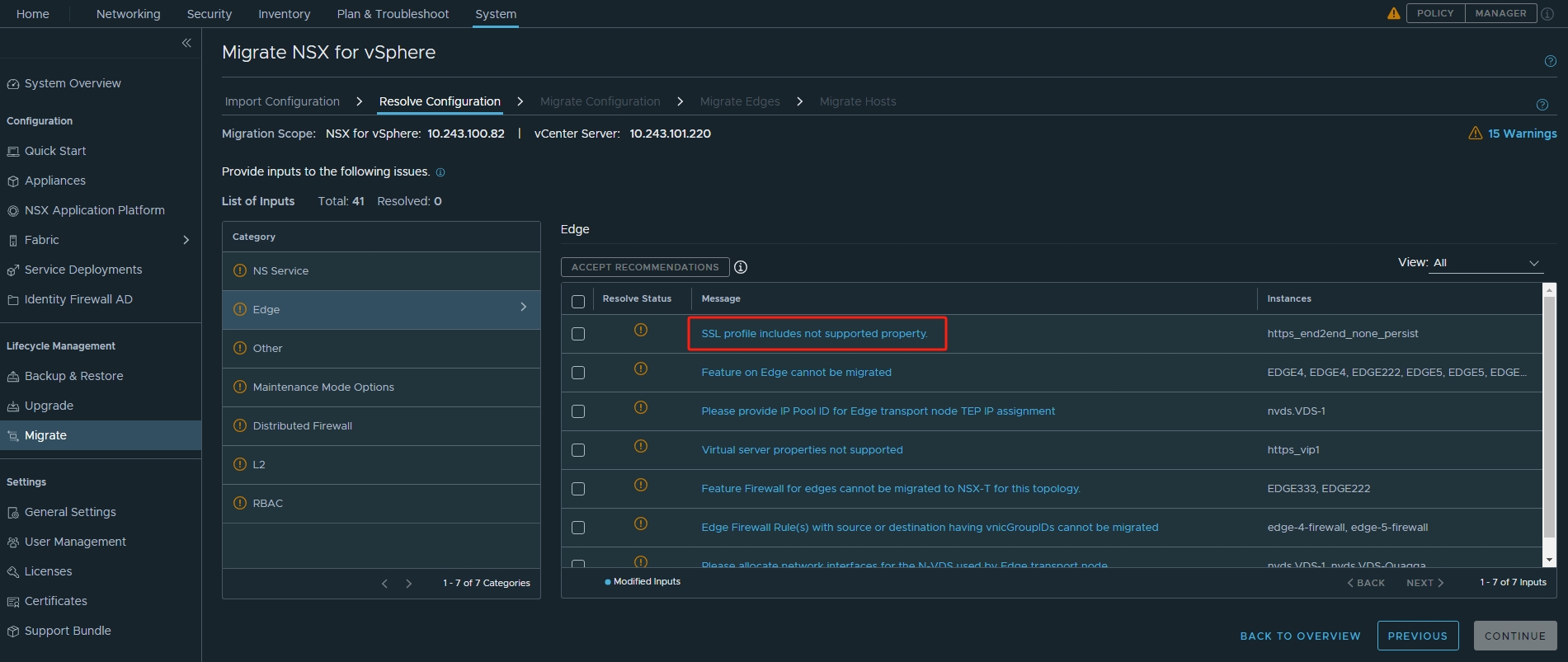

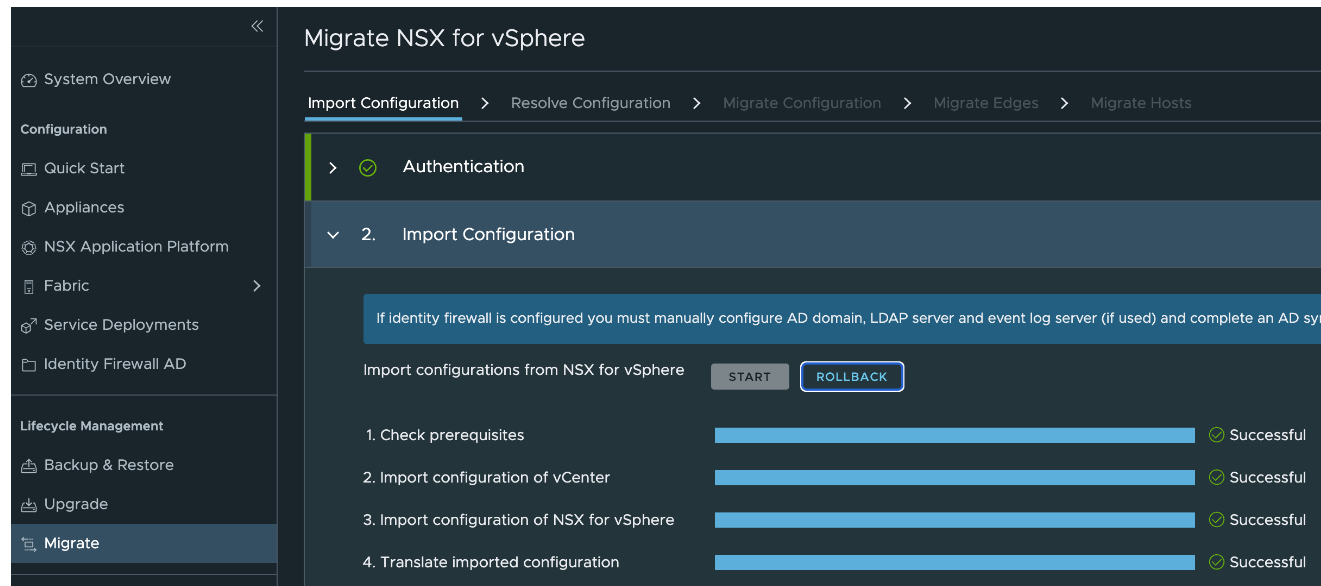

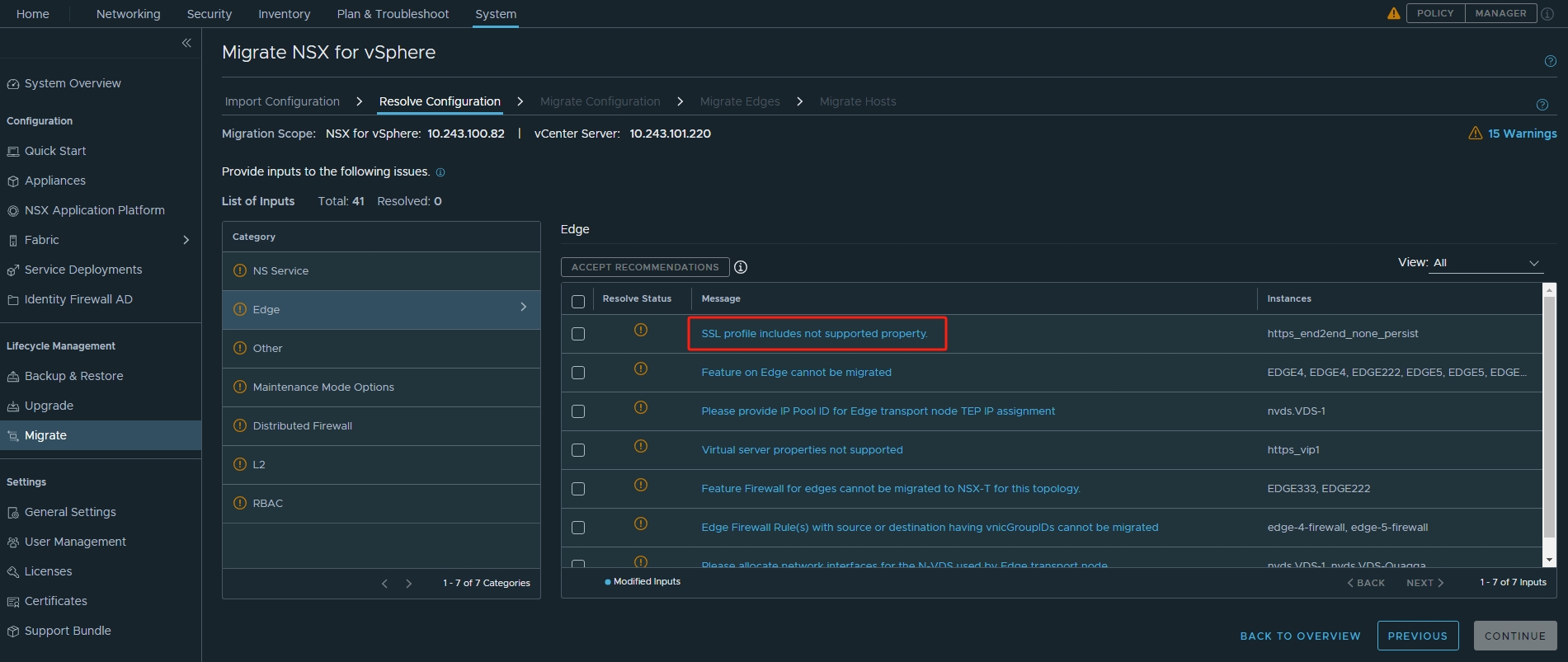

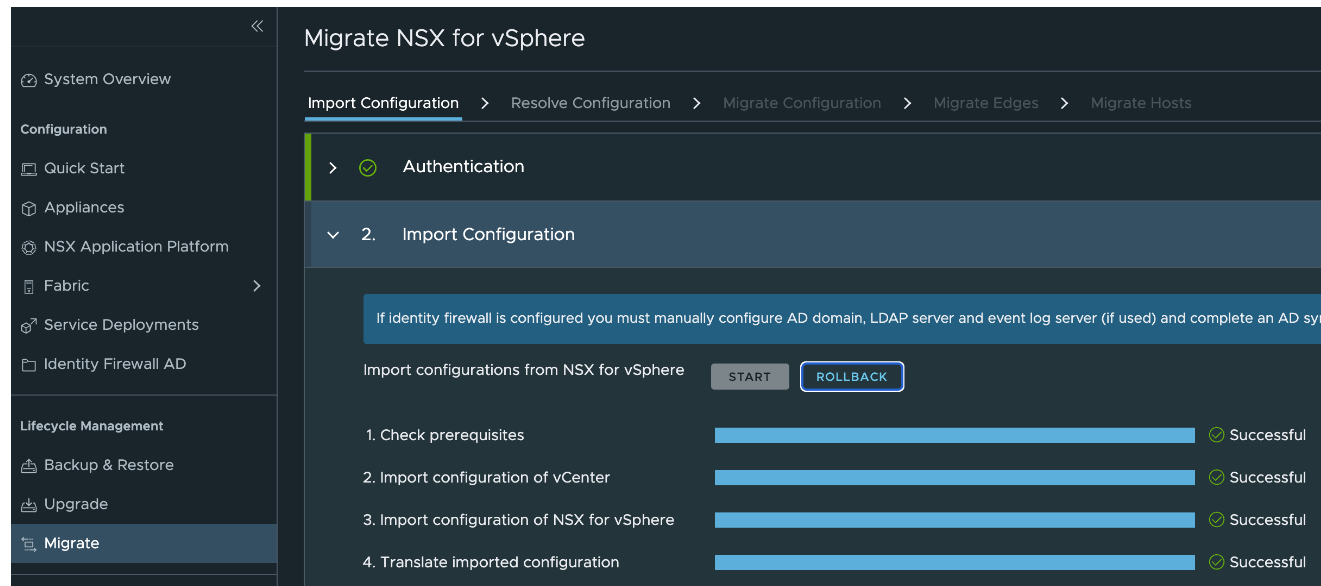

- Durante la migrazione, se il profilo di un'applicazione in NSX-V è configurato con un pacchetto di crittografia non supportato, verrà visualizzato un messaggio che indica il problema. Ad esempio,

la colonna Instances indica che il profilo dell'applicazione che causa il problema è https_end2end_none_persist. Se si fa clic sul messaggio, vengono visualizzate crittografie non supportate. Ad esempio,

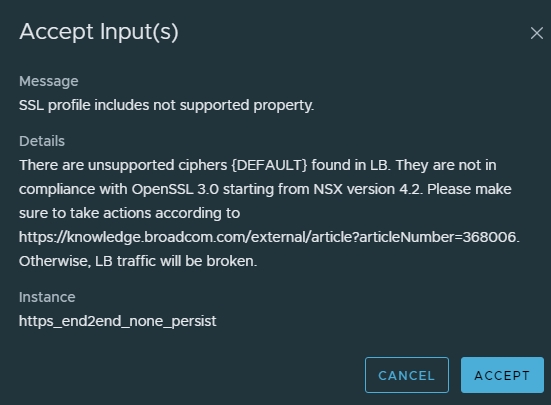

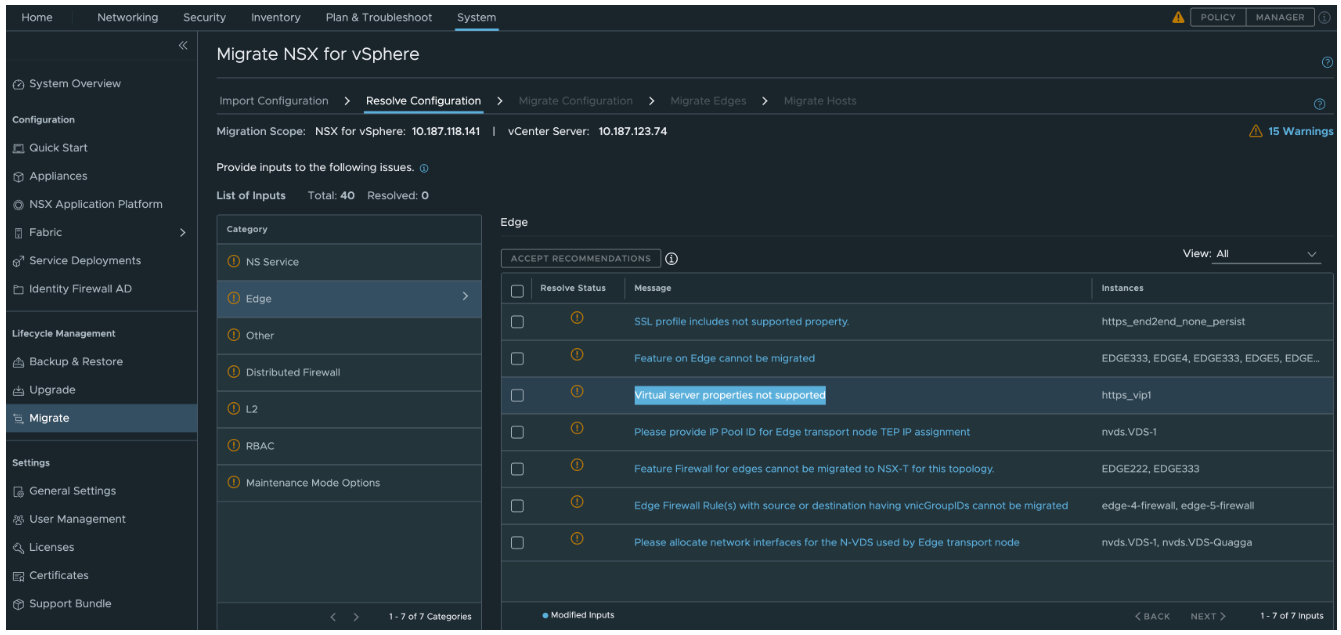

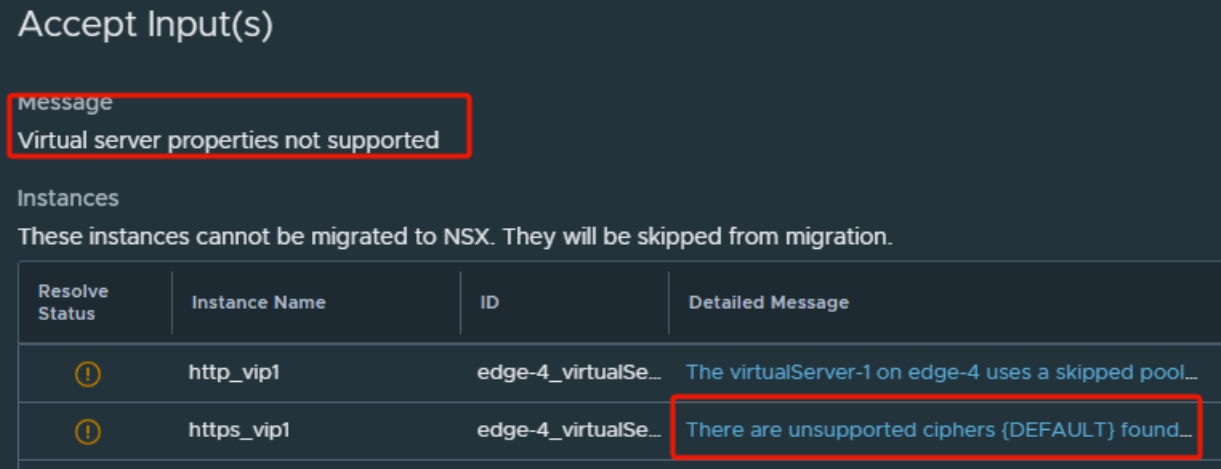

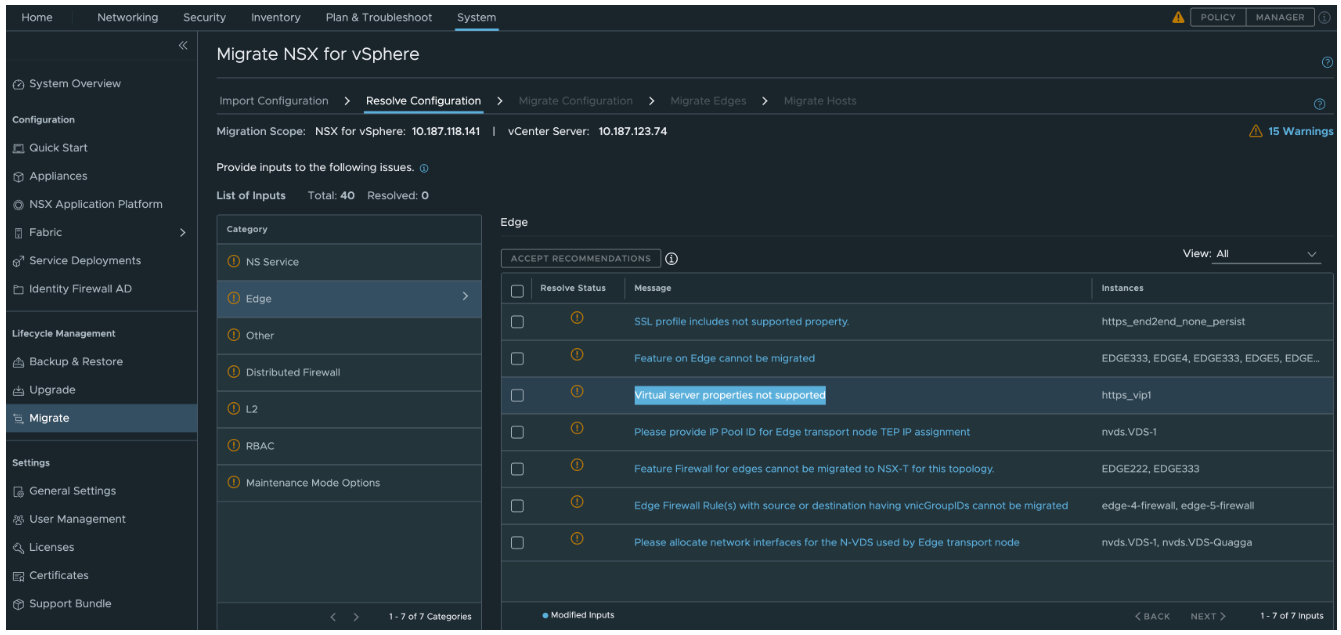

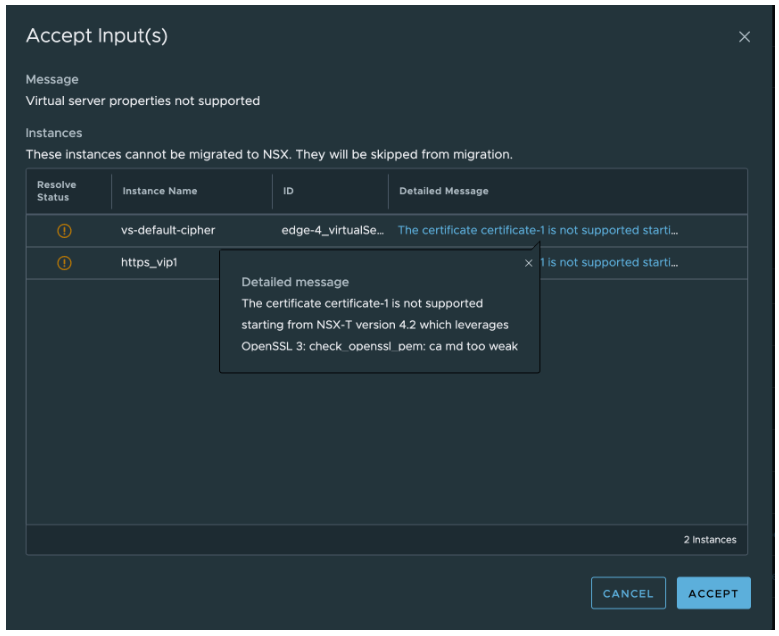

Potrebbe inoltre essere presente un messaggio che indica che un server virtuale presenta proprietà non supportate. Ad esempio,

Se si fa clic sul messaggio, si vede che il server virtuale https_vip1 presenta crittografie non supportate. Ad esempio,

- Per risolvere il problema, fare clic su Annulla nella finestra di dialogo Accetta input. Quindi fare clic su Rollback.

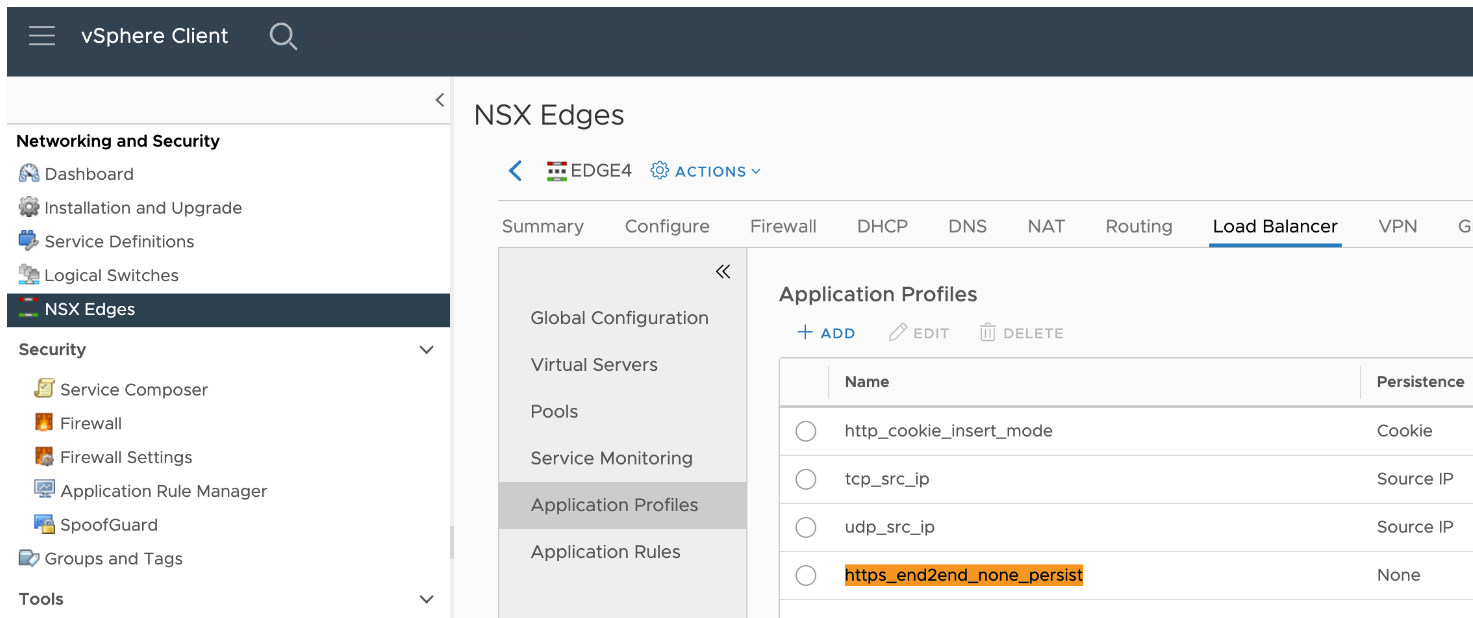

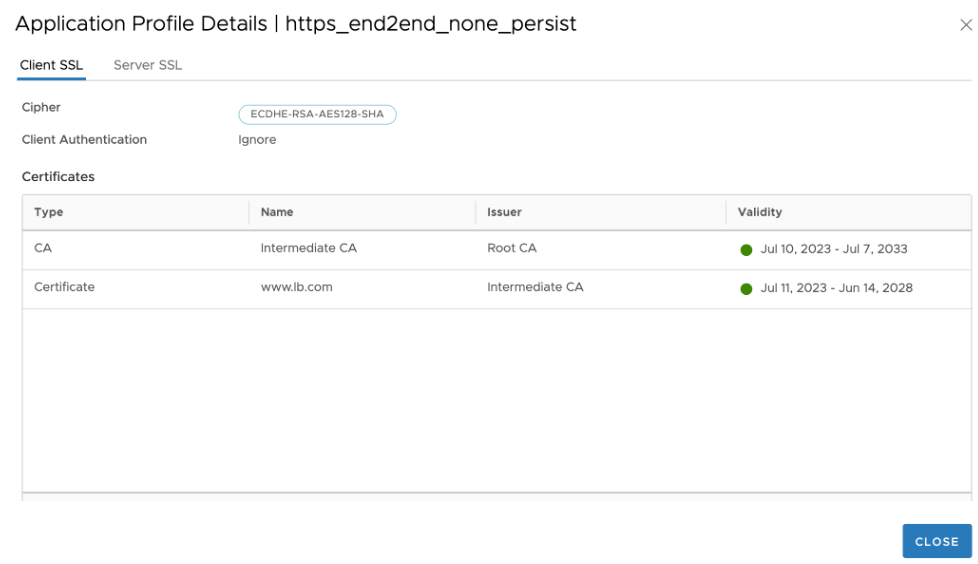

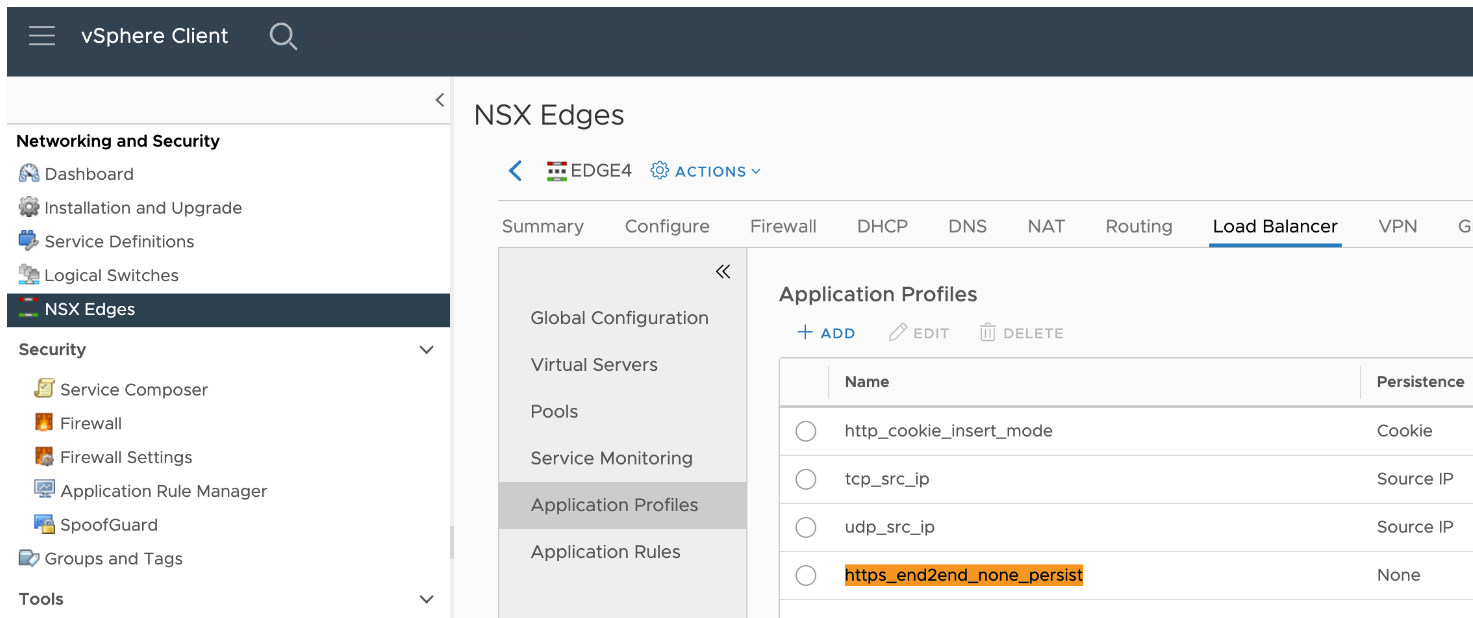

- Passare al vCenter relativo all'ambiente NSX-V e individuare il profilo dell'applicazione https_end2end_none_persist. Ad esempio,

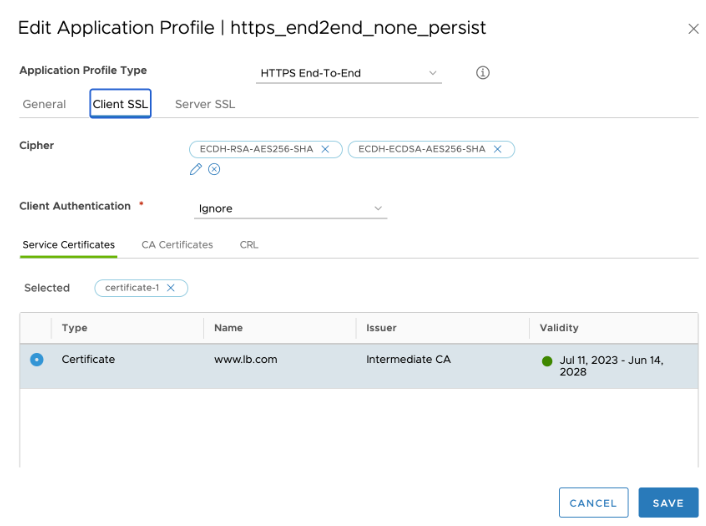

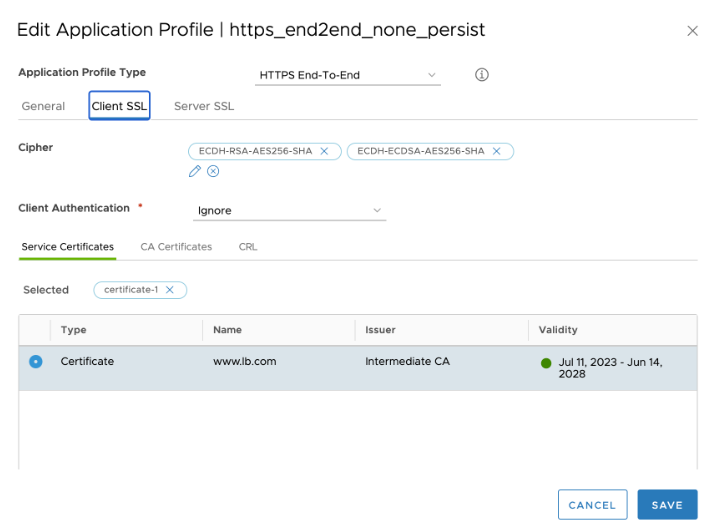

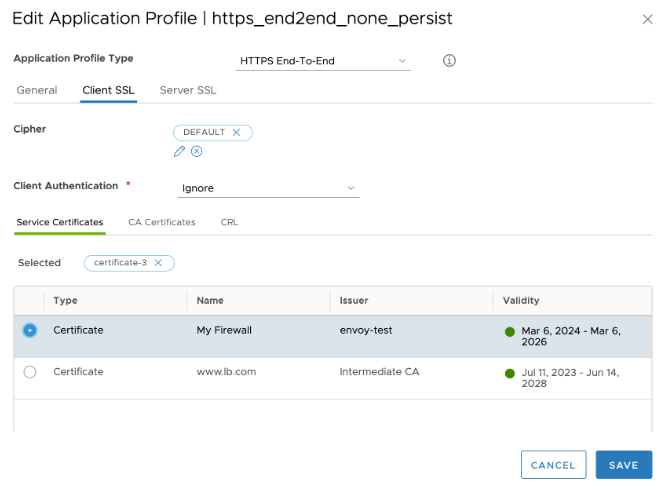

- Modificare il profilo dell'applicazione https_end2end_none_persist. Esaminare la configurazione SSL del client. I pacchetti di crittografia non sono supportati.

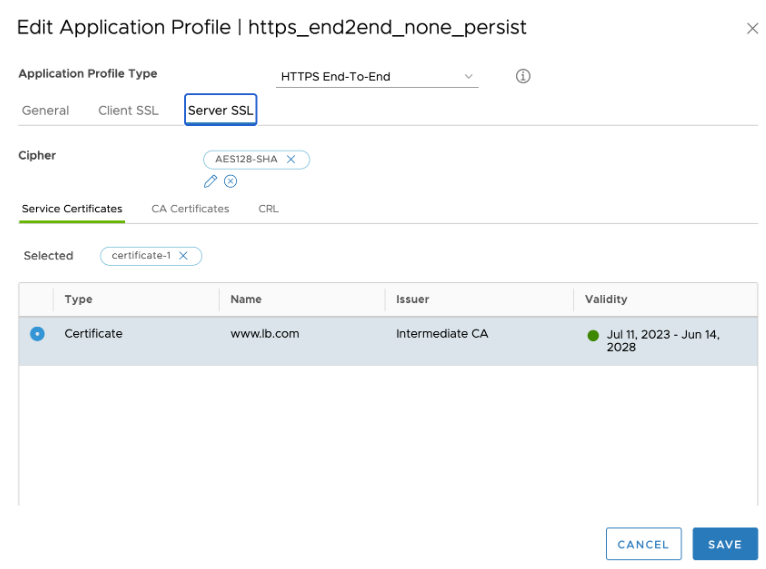

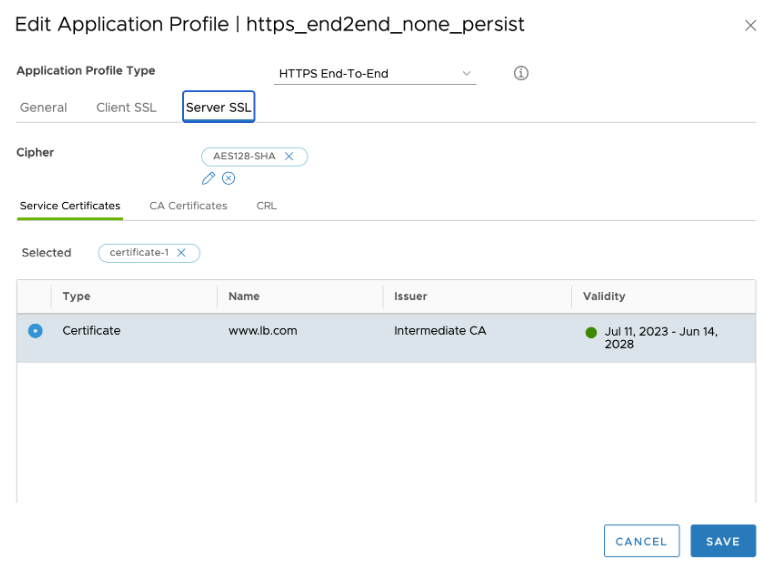

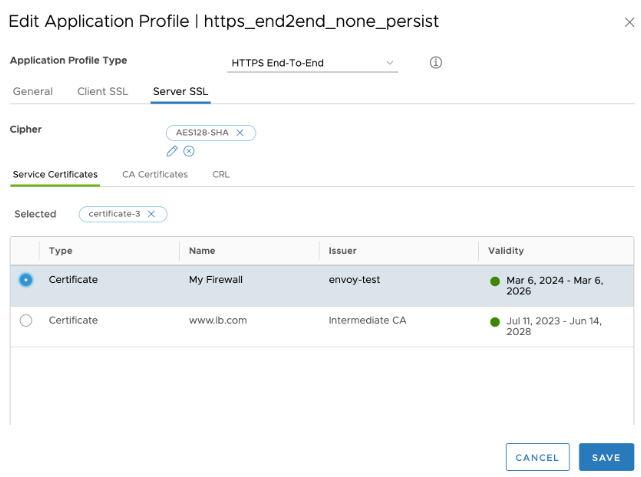

Verificare inoltre la configurazione SSL del server. In questo esempio, il pacchetto di crittografia è supportato.

- Supponendo che si desideri aggiungere la crittografia supportata ECDHE-RSA-AES128-SHA al profilo SSL client, eseguire i comandi seguenti nella macchina client del bilanciamento del carico:

#Find all supported ciphers openssl ciphers -v #Start SSL connection with specified cipher and SSL protocol openssl s_client -connect <virtual-ip>:<port> -cipher ECDHE-RSA-AES128-SHA

- Modificare la configurazione SSL del client e impostare il pacchetto di crittografia su ECDHE-RSA-AES128-SHA. Questa modifica risolverà il problema del server virtuale anche perché il server virtuale https_vip1 utilizza il profilo dell'applicazione https_end2end_none_persist. Dopo questa modifica, se non si verifica alcun problema di certificato non supportato, è possibile riavviare la migrazione. Se si verifica un problema relativo al certificato, vedere la sezione successiva.

Come risolvere un problema relativo a un certificato non supportato in NSX-V

I passaggi seguenti descrivono come risolvere un problema relativo a un certificato non supportato.

- Durante la migrazione, se un profilo dell'applicazione in NSX-V è configurato con un certificato non supportato, verrà visualizzato un messaggio che indica il problema. Ad esempio,

la colonna Instances indica che il profilo dell'applicazione che causa il problema è https_end2end_none_persist. Se si fa clic sul messaggio, viene visualizzato il messaggio che indica che certificate-1 non è supportato. Ad esempio,

Potrebbe inoltre essere presente un messaggio che indica che un server virtuale presenta proprietà non supportate. Ad esempio,

Se si fa clic sul messaggio, viene visualizzato il messaggio che il certificate-1 del server virtuale non è supportato. Ad esempio,

- Per risolvere il problema, fare clic su Annulla nella finestra di dialogo Accetta input. Quindi fare clic su Rollback.

- Passare al vCenter relativo all'ambiente NSX-V e individuare il profilo dell'applicazione https_end2end_none_persist. Ad esempio,

- Modificare il profilo dell'applicazione https_end2end_none_persist. Esaminare la configurazione SSL del client. Mostra che certificate-1 è selezionato. Fare clic su Annulla.

Verificare inoltre la configurazione SSL del server. Mostra che certificate-1 è selezionato. Fare clic su Annulla.

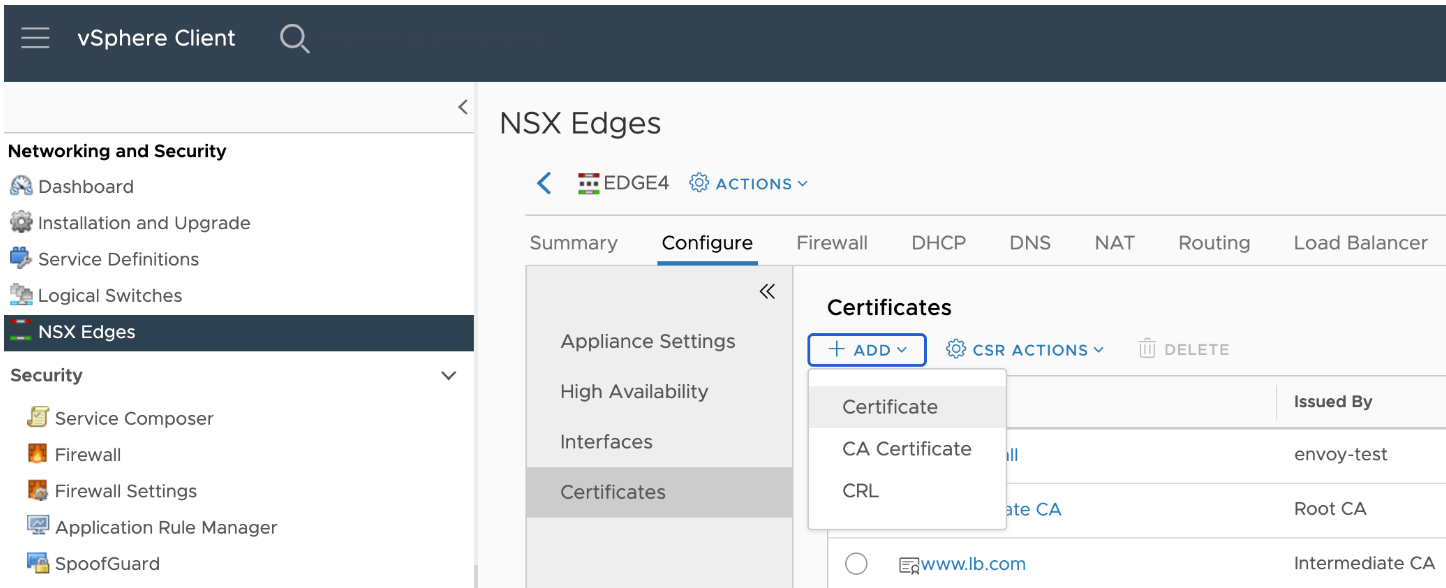

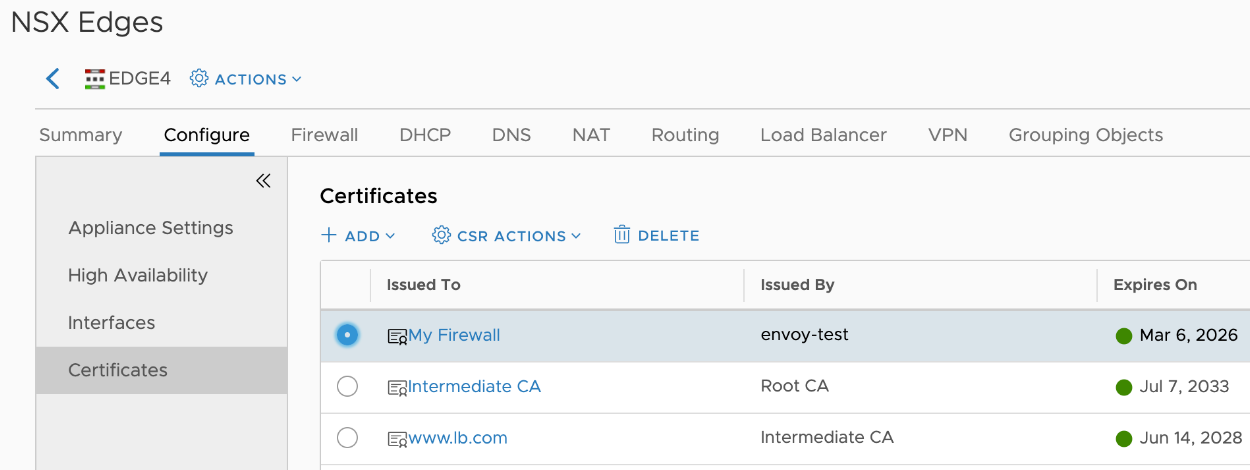

- Passare alla scheda Configura. Fare clic su Certificati, quindi su . Nell'esempio seguente, il nuovo certificato è My Firewall.

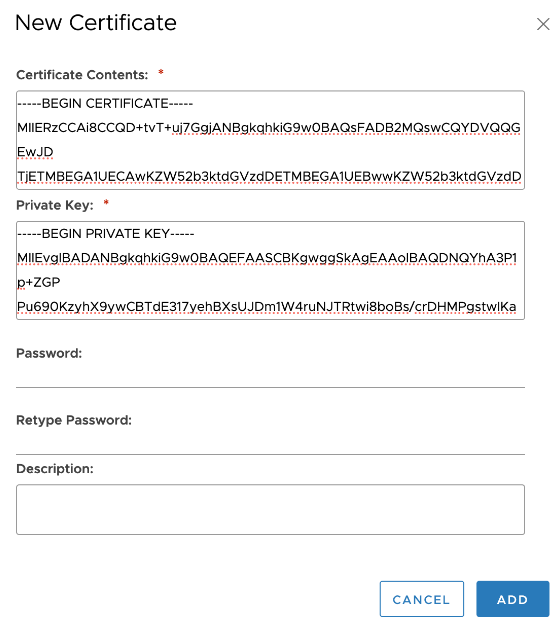

Specificare un nuovo certificato:

Aggiungere il nuovo certificato:

- Aggiornare il profilo dell'applicazione https_end2end_none_persist per utilizzare il nuovo certificato. Eseguire questa operazione per il client SSL.

Eseguire questa operazione anche per il server SSL:

Il server virtuale utilizza il profilo dell'applicazione https_end2end_none_persist. Una volta risolto il profilo dell'applicazione, verrà risolto anche il problema del server virtuale.

- Verificare il client del bilanciamento del carico per assicurarsi che includa il certificato CA corretto per verificare questo nuovo certificato se il client del bilanciamento del carico abilita la convalida del certificato del server. Verificare il membro del pool del bilanciamento del carico per assicurarsi che includa il certificato CA corretto per verificare il nuovo certificato se il membro del pool del bilanciamento del carico abilita la convalida del certificato client.