SD-WAN Orchestrator permette di configurare le regole del firewall a livello di profilo e di Edge per consentire, rimuovere, rifiutare o ignorare il traffico in entrata e in uscita. Se la funzionalità del firewall di tipo stateful è abilitata, la regola del firewall verrà convalidata per filtrare il traffico in entrata e in uscita. Con il firewall stateless è possibile eseguire il controllo in modo da filtrare solo il traffico in uscita. La regola del firewall corrisponde a parametri come indirizzi IP, porte, ID VLAN, interfacce, indirizzi MAC, nomi di dominio, protocolli, gruppi di oggetti, applicazioni e tag DSCP. Quando un pacchetto di dati soddisfa le condizioni di corrispondenza, vengono eseguite l'azione o le azioni associate. Se un pacchetto non corrisponde ad alcun parametro, viene eseguita un'azione predefinita nel pacchetto.

Per configurare una regola del firewall con un firewall stateful abilitato a livello del profilo, eseguire i passaggi descritti in questa procedura.

Procedura

- Da SD-WAN Orchestrator, passare a Configura (Configure) > Profili (Profiles) > Firewall.

- Abilitare Firewall stateful (Stateful Firewall) per il profilo selezionato.

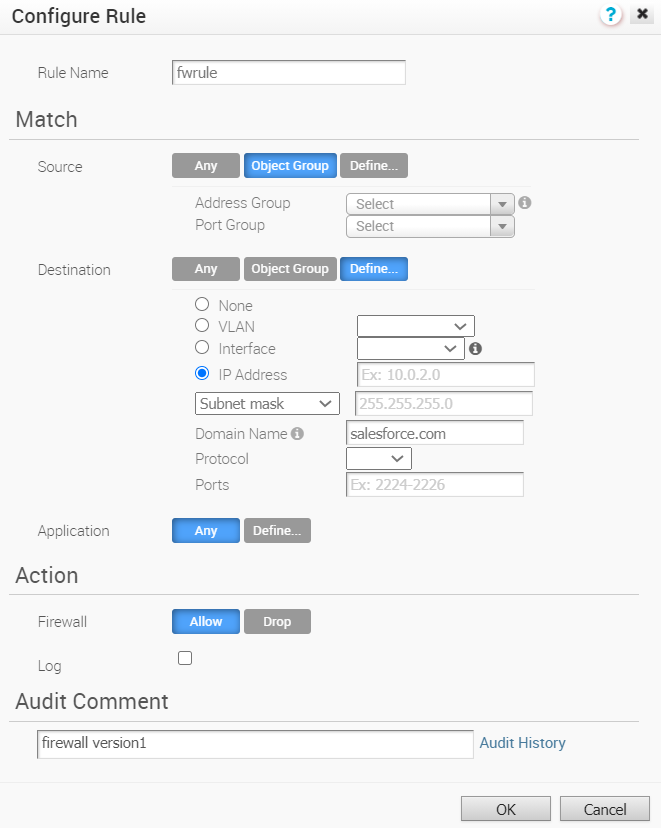

- Nell'area Regole firewall (Firewall Rules), fare clic su Nuova regola (New Rule). Viene visualizzata la finestra di dialogo Configura regola (Configure Rule).

- Nella casella Nome regola (Rule Name), immettere un nome univoco per la regola.

- Nell'area Corrispondenza (Match), configurare le condizioni di corrispondenza per la regola:

| Impostazioni |

Descrizione |

| Origine (Source) |

Consente di specificare l'origine dei pacchetti. Selezionare una delle opzioni seguenti:

- Qualsiasi (Any): consente tutti gli indirizzi di origine per impostazione predefinita.

- Gruppo di oggetti (Object Group): consente di selezionare una combinazione di gruppo di indirizzi e gruppo di porte. Per ulteriori informazioni, vedere Gruppi di oggetti e Configurazione delle regole del firewall con gruppi di oggetti.

Nota: Se il gruppo di indirizzi selezionato contiene nomi di dominio, questi vengono ignorati durante la ricerca della corrispondenza per l'origine.

- Definisci (Define): consente di definire il traffico di origine verso una VLAN, un'interfaccia, un indirizzo IP, un indirizzo MAC o una porta specifici.

Per l'indirizzo IP, scegliere una delle tre opzioni seguenti:

- Prefisso CIDR (CIDR prefix): scegliere questa opzione se si desidera che la rete venga definita come valore CIDR (ad esempio,

172.10.0.0 /16).

- Subnet mask: scegliere questa opzione se si desidera che la rete venga definita in base a una subnet mask (ad esempio,

172.10.0.0 255.255.0.0).

- Maschera con caratteri jolly (Wildcard mask): scegliere questa opzione se si desidera poter limitare l'applicazione di un criterio a un set di dispositivi in subnet IP diverse che condividono un valore di indirizzo IP dell'host corrispondente. La maschera con caratteri jolly corrisponde a un IP o a un set di indirizzi IP in base alla subnet mask invertita. Uno "0" all'interno del valore binario della maschera indica che il valore è fisso, mentre un "1" all'interno del valore binario della maschera indica che il valore è un carattere jolly (può essere 1 o 0). Ad esempio, con la maschera jolly 0.0.0.255 (equivalente binario = 00000000.00000000.00000000.11111111) con un indirizzo IP 172.0.0, i primi tre ottetti sono valori fissi mentre l'ultimo ottetto è un valore variabile.

Nota: Se non è possibile selezionare un'interfaccia, significa che è non è abilitata o non è assegnata a questo segmento.

|

| Destinazione (Destination) |

Consente di specificare la destinazione per i pacchetti. Selezionare una delle opzioni seguenti:

- Qualsiasi (Any): consente tutti gli indirizzi di destinazione per impostazione predefinita.

- Gruppo di oggetti (Object Group): consente di selezionare una combinazione di gruppo di indirizzi e gruppo di porte. Per ulteriori informazioni, vedere Gruppi di oggetti e Configurazione delle regole del firewall con gruppi di oggetti.

- Definisci (Define): consente di definire il traffico di destinazione verso una VLAN, un'interfaccia, un indirizzo IP, un nome di dominio, un protocollo o una porta specifici. Per l'indirizzo IP, scegliere una delle tre opzioni seguenti: Prefisso CIDR (CIDR prefix), Subnet mask o Maschera con caratteri jolly (Wildcard mask).

Se non è possibile selezionare un'interfaccia, significa che è non è abilitata o non è assegnata a questo segmento. Utilizzare il campo Nome dominio (Domain Name) per abbinare l'intero nome di dominio o una parte del nome di dominio. Ad esempio, \"salesforce\" corrisponderà al traffico verso \"www.salesforce.com\".

|

| Applicazione (Application) |

Selezionare una delle opzioni seguenti:

- Qualsiasi (Any): applica la regola del firewall a qualsiasi applicazione per impostazione predefinita.

- Definisci (Define): consente di selezionare un'applicazione e un flag DSCP (Differentiated Services Code Point) per applicare una regola del firewall specifica.

Nota: Quando si creano regole del firewall che corrispondono a un'applicazione, il firewall dipende dal motore DPI (Deep Packet Inspection) per identificare l'applicazione a cui un determinato flusso appartiene. In genere, DPI non è in grado di determinare l'applicazione in base al primo pacchetto. Di solito necessita infatti dei primi 5-10 pacchetti del flusso per identificare l'applicazione, ma il firewall deve classificare e inoltrare il flusso sin dal primo pacchetto. Per questo, è possibile che il primo flusso venga abbinato a una regola più generalizzata nell'elenco dei firewall. Una volta che l'applicazione è stata identificata correttamente, tutti i flussi futuri che corrispondono alle stesse tuple verranno riclassificati automaticamente e verranno abbinati alla regola corretta.

|

- Nell'area Azione (Action), configurare le azioni per la regola:

| Impostazioni |

Descrizione |

| Firewall |

Selezionare una delle azioni seguenti che il firewall dovrà eseguire sui pacchetti quando verranno soddisfatte le condizioni della regola:

- Consenti (Allow): consente i pacchetti di dati per impostazione predefinita.

- Rimuovi (Drop): rimuove i pacchetti di dati in modalità invisibile all'utente senza inviare alcuna notifica all'origine.

- Rifiuta (Reject): rimuove i pacchetti e lo notifica all'origine inviando un messaggio di rifiuto esplicito.

- Ignora (Skip): ignora la regola durante le ricerche ed elabora la regola successiva. Questa regola verrà tuttavia utilizzata al momento della distribuzione di SD-WAN.

|

| Registra (Log) |

Selezionare questa casella di controllo se si desidera che venga creata una voce di registro al momento dell'attivazione della regola. |

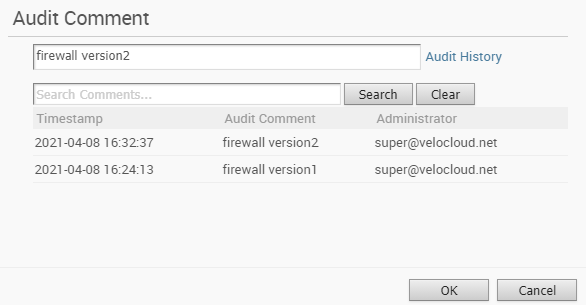

- Durante la creazione o l'aggiornamento di una regola del firewall, è possibile aggiungere commenti di controllo utilizzando la casella di testo Commento controllo (Audit Comment). Sono consentiti al massimo 50 caratteri ed è possibile aggiungere un numero qualsiasi di commenti per la stessa regola.

- Fare clic su Cronologia controllo (Audit History) per visualizzare tutti i commenti di controllo aggiunti per la regola. È possibile cercare un commento specifico inserendo il testo della ricerca nel campo Cerca (Search).

- Fare clic su OK.

risultati

Viene creata una regola del firewall per il profilo selezionato e viene visualizzata nell'area Regole firewall (Firewall Rules) della pagina Firewall profilo (Profile Firewall).