Questa sezione illustra come configurare un destinazione non SD-WAN di tipo Cisco ASA in SD-WAN Orchestrator.

Procedura

- Nel riquadro di spostamento in SD-WAN Orchestrator, passare a Configura (Configure) > Servizi di rete (Network Services).

Viene visualizzata la schermata Servizi (Services).

- Nell'area Destinazione non SD-WAN tramite gateway (Non SD-WAN Destinations via Gateway), fare clic sul pulsante Nuovo (New).

Viene visualizzata la finestra di dialogo Nuova destinazione non SD-WAN tramite gateway (New Non SD-WAN Destination via Gateway).

- Nella casella di testo Nome (Name) immettere il nome per il destinazione non SD-WAN.

- Dal menu a discesa Tipo (Type), selezionare Cisco ASA.

- Immettere l'indirizzo IP per il gateway VPN primario e fare clic su Avanti (Next).

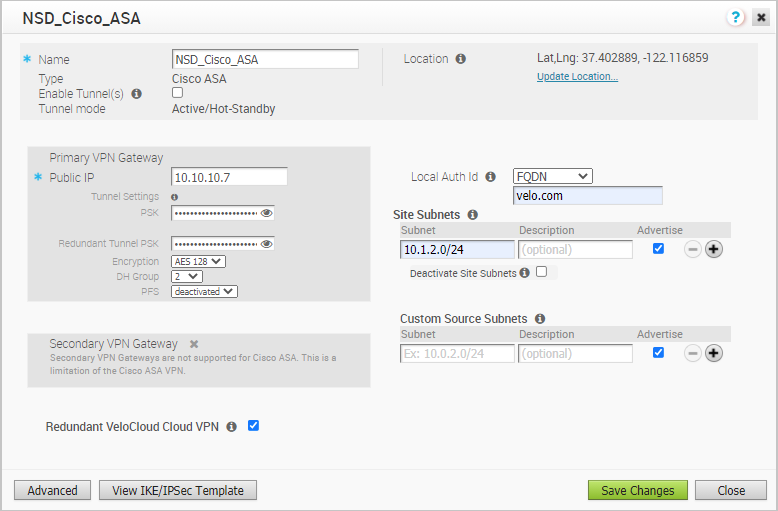

Viene creato un destinazione non SD-WAN di tipo Cisco ASA e viene visualizzata una finestra di dialogo per il destinazione non SD-WAN.

- Per configurare le impostazioni del tunnel per il gateway VPN primario del destinazione non SD-WAN, fare clic sul pulsante Avanzate (Advanced).

- Nell'area Gateway VPN primario (Primary VPN Gateway), è possibile configurare le seguenti impostazioni del tunnel:

Campo Descrizione PSK Pre-Shared Key (PSK), che è la chiave di sicurezza per l'autenticazione attraverso il tunnel. Orchestrator genera una chiave PSK per impostazione predefinita. Se si desidera utilizzare la propria chiave PSK o password, è possibile immetterla nella casella di testo. Crittografia (Encryption) Selezionare AES 128 o AES 256 come dimensione della chiave degli algoritmi AES per crittografare i dati. Il valore predefinito è AES 128. Gruppo DH (DH Group) Selezionare l'algoritmo del gruppo Diffie-Hellman (DH) da utilizzare quando si scambia una chiave PSK. Il gruppo DH imposta la potenza dell'algoritmo in bit. I gruppi DH supportati sono 2, 5 e 14. È consigliabile utilizzare il gruppo DH 14. PFS Selezionare il livello di PFS (Perfect Forward Secrecy) per una protezione aggiuntiva. I livelli di PFS supportati sono 2 e 5. Il valore predefinito è disattivato (deactivated). Nota:- Il gateway VPN secondario non è supportato per il tipo di servizio di rete Cisco ASA.

- Per impostazione predefinita, per il destinazione non SD-WAN Cisco ASA il valore dell'ID di autenticazione locale utilizzato è l'indirizzo IP locale di SD-WAN Gateway.

- Selezionare la casella di controllo VPN cloud VeloCloud ridondante (Redundant VeloCloud Cloud VPN) per aggiungere tunnel ridondanti per ogni gateway VPN.

Tutte le modifiche apportate alla crittografia, al gruppo DH oppure al PFS del gateway VPN primario verranno applicate anche ai tunnel VPN ridondanti, se sono configurati. Dopo aver modificato le impostazioni del tunnel del gateway VPN primario, salvare le modifiche e quindi fare clic su Visualizza modello IKE/IPSec (View IKE/IPSec Template) per visualizzare la configurazione del tunnel aggiornata.

- Fare clic sul link Aggiorna posizione (Update Location) per impostare la posizione del destinazione non SD-WAN configurato. I dettagli di latitudine e longitudine vengono utilizzati per determinare l'Edge o il gateway migliore a cui connettersi nella rete.

- L'ID di autenticazione locale definisce il formato e l'identificazione del gateway locale. Dal menu a discesa ID autenticazione locale (Local Auth Id), scegliere tra i tipi seguenti e immettere il valore desiderato:

- FQDN: nome di dominio completo o nome host. Ad esempio, google.com.

- FQDN utente (User FQDN): nome di dominio completo dell'utente sotto forma di indirizzo e-mail. Ad esempio, [email protected].

- IPv4: indirizzo IP utilizzato per comunicare con il gateway locale.

Nota:Se non si specifica alcun valore, Predefinito (Default) viene utilizzato come ID di autenticazione locale. Il valore dell'ID di autenticazione locale predefinito sarà l'IP pubblico dell'interfaccia di SD-WAN Gateway.

- In Subnet del sito (Site Subnets), è possibile aggiungere subnet per il destinazione non SD-WAN facendo clic sul pulsante +. Se non sono necessarie subnet per il sito, selezionare la casella di controllo Disattiva subnet sito (Deactivate Site Subnets).

- Utilizzare Subnet di origine personalizzate (Custom Source Subnets) per sostituire le subnet di origine instradate verso questo dispositivo VPN. Le subnet di origine derivano in genere dalle subnet LAN dell'Edge instradate verso questo dispositivo.

- Selezionare la casella di controllo Abilita tunnel (Enable Tunnel(s)) quando si è pronti per avviare il tunnel da SD-WAN Gateway ai gateway VPN Cisco ASA.

- Fare clic su Salva modifiche (Save Changes).