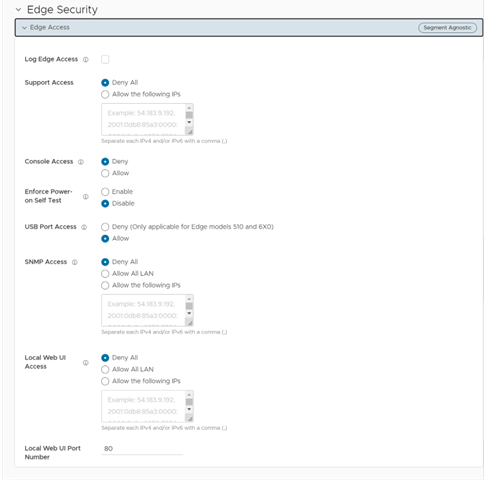

Quando si configura un profilo per l'accesso all'Edge, è necessario assicurarsi di selezionare l'opzione appropriata per l'accesso al supporto, l'accesso alla console, l'accesso alla porta USB, l'accesso SNMP e l'accesso all'interfaccia utente Web locale nelle impostazioni del firewall per rendere l'Edge più sicuro. Questo impedirà agli utenti malintenzionati di accedere all'Edge.

Test automatico dell'accensione

Nella versione 5.1.0, viene eseguito un test automatico dell'accensione dopo l'accensione o il riavvio di SD-WAN Orchestrator per verificare l'autore del software e garantire che i file e il codice critici non siano stati alterati o danneggiati. I casi d'uso per questa funzionalità includono i requisiti dei criteri comuni e le distribuzioni a rischio medio-alto (società finanziarie, enti governativi e così via).

Nota: La funzionalità di test automatico dell'accensione è disattivata per impostazione predefinita. Viene visualizzato un messaggio di avviso nella console, viene generato un evento e il test automatico dell'accensione continua.

La funzionalità di test automatico dell'accensione esegue i controlli seguenti quando SD-WAN Orchestrator viene acceso o riavviato:

- Test dell'integrità del software: i file di sistema critici vengono identificati e firmati al momento della creazione. L'integrità delle firme viene verificata. Questo processo utilizza firme crittografiche per convalidare l'autenticità e l'integrità.

- Test delle risposte note dei moduli crittografici: i moduli crittografici, ad esempio Openssl, eseguiranno test delle risposte note e verificheranno tutti i risultati.

- Test dell'origine di entropia: viene verificata la funzionalità di generazione del numero casuale dell'origine dell'entropia.

Nota: Il risultato del test automatico dell'accensione indicherà se l'operazione è riuscita o non è stata esrguita correttamente. Il sistema continuerà ad attivare le applicazioni rimanenti solo se il test automatico dell'accensione è riuscito. Se il test automatico dell'accensione non riesce, vengono visualizzati messaggi di errore che indicano in quale punto il test non è riuscito e la sequenza di avvio automatico del sistema viene interrotta.

I seguenti file vengono firmati e verificati durante il processo di accensione e riavvio:

- Edge (tutti i file in):

- /opt/vc/bin

- /opt/vc/sbin

- /opt/vc/lib

- /bin

- /sbin

- /lib

- /usr/bin

- /usr/sbin

- /usr/lib

- /vmlinuz

- /etc/init.d

- SD-WAN Orchestrator e SD-WAN Gateway

Nota: Per i seguenti moduli, il controllo dell'integrità viene eseguito in modalità ENFORCED e causerà un errore di avvio se non possono essere verificati.

- SD-WAN Gateway: i nomi dei pacchetti vengono archiviati in /opt/vc/etc/post/vcg_critical_packages.in

- Moduli critici del gateway

- gatewayd.*:all

- libssl1.0.0:.*:amd64

- libssl1.1:.*:amd64

- openssl:.*:all

- python-openssl:.*:all

- Moduli critici del gateway

- SD-WAN Orchestrator: i nomi dei pacchetti vengono archiviati in /opt/vc/etc/post/vco_critical_packages.in

- Moduli critici di SD-WAN Orchestrator:

- libssl1.0.0:.*:amd64

- ibssl1.1:.*:amd64

- openssl:.*:all

- vco-backend:.*:all

- vco-cws-service:.*:all

- vco-dr:.*:all

- vco-new-ui:.*:all

- vco-nginx-apigw:.*:all

- vco-nginx-common:.*:all

- vco-nginx-i18n:.*:all

- vco-nginx-portal:.*:all

- vco-nginx-reporting:.*:all

- vco-nginx-sdwan-api:.*:all

- vco-nginx-upload:.*:all

- vco-node-common:.*:all

- vco-portal:.*:all

- vco-sdwan-api:.*:all

- vco-tools:.*:all

- vco-ui:.*:all

- vco-ztnad-service:.*:all

- nodejs:.*:all

- vc-fips-common:.*:all

- vc-fips-complaint:.*:all

- vc-fips-strict:.*:all

- openssh-client:.*:all

- openssh-server:.*:all

- linux-base:.*:all

- linux-firmware:.*:all

- linux-tools-common:.*:all

- libselinux1:.*:amd64

- linux-base:.*:all

- linux-firmware:.*:all

- linux-libc-dev:.*:amd64

- util-linux:.*:amd64

- linux-tools-common:.*:all

- linux-(aws|azure|generic)-headers-.*:.*:all

- linux-(aws|azure|generic)-tools-.*:.*:amd64

- linux-headers-.*-(aws|azure|generic):.*:amd64

- linux-headers-(aws|azure|generic)-lts-.*:.*:amd64

- linux-image-unsigned-.*-(aws|azure|generic):.*:amd64

- linux-image-unsigned-(aws|azure|generic)-lts-.*:.*:amd64

- linux-modules-.*-(aws|azure|generic):.*:amd64

- linux-tools-.*-(aws|azure|generic):.*:amd64

- linux-tools-(aws|azure|generic)-lts-.*:amd64

- Moduli critici di SD-WAN Orchestrator:

- SD-WAN Gateway: i nomi dei pacchetti vengono archiviati in /opt/vc/etc/post/vcg_critical_packages.in

Procedura

Per configurare l'accesso all'Edge per i profili, eseguire i passaggi seguenti: