VMware SD-WAN offre funzionalità di rilevamento e protezione contro vari attacchi per combattere gli exploit in tutte le fasi della loro esecuzione.

- Attacco DoS (Denial of Service)

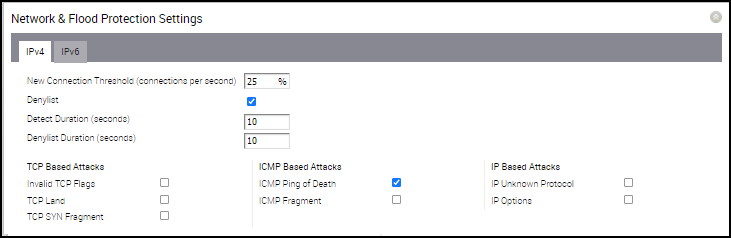

- Attacchi basati su TCP: Flag TCP non validi, TCP Land e Frammento SYN TCP

- Attacchi basati su ICMP: Ping of Death ICMP e Frammento ICMP

- Attacchi basati su IP: Protocollo IP sconosciuto e Opzioni IP non sicure

Un attacco DoS (Denial of Service) è un tipo di attacco alla sicurezza della rete che sovraccarica il dispositivo di destinazione con una notevole quantità di traffico fittizio, in modo che il dispositivo si dedichi all'elaborazione del traffico fittizio e non elabori il traffico legittimo. La destinazione può essere un firewall, le risorse di rete di cui il firewall controlla l'accesso oppure una piattaforma hardware o un sistema operativo specifici di un singolo host. Gli attacchi DoS tentano di esaurire le risorse del dispositivo di destinazione, rendendolo non disponibile per gli utenti legittimi.

Sono disponibili due metodi generali per gli attacchi DoS, ovvero servizi di flooding o servizi di arresto anomalo. Gli attacchi di flooding si verificano quando il sistema riceve troppo traffico per il buffer del server. Ciò causa un rallentamento e infine l'arresto. Gli altri attacchi DoS sfruttano semplicemente le vulnerabilità che causano un arresto anomalo del sistema o del servizio di destinazione. In questi attacchi, viene inviato un input che sfrutta i bug del sistema di destinazione, che di conseguenza viene arrestato in modo anomalo o gravemente destabilizzato.

- Pacchetto che non ha flag impostati nell'intestazione TCP come SYN, FIN, ACK e così via.

- Intestazione TCP con combinazione di flag SYN e FIN, che sono flag che si escludono a vicenda.

Un attacco Land è un attacco DoS di livello 4 in cui viene creato un pacchetto SYN TCP in modo che l'indirizzo IP e la porta di origine siano uguali all'indirizzo IP e alla porta di destinazione, che a sua volta è impostata in modo da puntare a una porta aperta su un dispositivo di destinazione. Un dispositivo di destinazione vulnerabile riceverà un messaggio di questo tipo e risponderà all'indirizzo di destinazione inviando effettivamente il pacchetto per la rielaborazione in un ciclo infinito. In questo modo, la CPU del dispositivo viene utilizzata indefinitamente causando l'arresto anomalo o il blocco del dispositivo di destinazione vulnerabile.

Il protocollo Internet (IP) incapsula un segmento SYN del protocollo TCP (Transmission Control Protocol) nel pacchetto IP per avviare una connessione TCP e richiamare un segmento SYN/ACK in risposta. Poiché il pacchetto IP è piccolo, non esiste un motivo legittimo per frammentarlo. Un pacchetto SYN frammentato è anomalo e, in quanto tale, sospetto. In un attacco Frammento SYN TCP, un server o un host di destinazione riceve frammenti di pacchetti SYN TCP. L'host cattura i frammenti e attende che i pacchetti rimanenti arrivino in modo da poterli riassemblare. Quando viene eseguito il flooding di un server o un host con connessioni che non possono essere completate, si verifica l'overflow del buffer di memoria dell'host e pertanto non sono possibili ulteriori connessioni legittime. Ciò causa danni al sistema operativo dell'host di destinazione.

Un attacco Ping of Death ICMP (Internet Control Message Protocol) si verifica quando un utente malintenzionato invia più ping errati o dannosi a un dispositivo di destinazione. Mentre i pacchetti ping utilizzati per il controllo della raggiungibilità degli host di rete sono in genere piccoli, gli utenti malintenzionati possono creare pacchetti ping più grandi che superano le dimensioni massime di 65535 byte.

Quando un pacchetto grande viene trasmesso dall'host dannoso, il pacchetto viene frammentato durante il transito e quando il dispositivo di destinazione tenta di riassemblare i frammenti IP nel pacchetto completo, il totale supera il limite massimo delle dimensioni. In questo caso, potrebbe verificarsi l'overflow dei buffer di memoria inizialmente allocati per il pacchetto causando l'arresto anomalo, il blocco o il riavvio del sistema, perché non è in grado di gestire pacchetti così grandi.

Un attacco Frammento ICMP è un attacco DoS comune che comporta il flooding di frammenti ICMP fraudolenti che non possono essere deframmentati nel server di destinazione. Poiché la deframmentazione può avvenire solo quando vengono ricevuti tutti i frammenti, l'archiviazione temporanea di tali frammenti falsi occupa memoria e può esaurire le risorse di memoria disponibili del server di destinazione vulnerabile, causandone l'indisponibilità.

Se si abilita la protezione Protocollo IP sconosciuto, vengono bloccati i pacchetti IP in cui il campo del protocollo contiene un numero di ID di protocollo pari a 143 o superiore, perché può causare un arresto anomalo se non viene gestito correttamente sul dispositivo finale. È consigliabile impedire che tali pacchetti IP entrino nella rete protetta.

Gli utenti malintenzionati configurano a volte in modo non corretto campi di opzioni IP in un pacchetto IP generando campi incompleti o non validi. Gli utenti malintenzionati utilizzano questi pacchetti non validi per compromettere gli host vulnerabili nella rete. Lo sfruttamento della vulnerabilità può consentire l'esecuzione di codice arbitrario. La vulnerabilità può essere sfruttata dopo l'elaborazione di un pacchetto contenente un'opzione IP specificamente creata nell'intestazione IP del pacchetto. Se si abilita la protezione Opzioni IP non sicure, vengono bloccati i pacchetti IP di transito con un campo di opzione IP formattato in modo errato nell'intestazione del pacchetto IP.

Per configurare le impostazioni di protezione rete e flooding a livello di profilo, eseguire i passaggi seguenti.