Quando si creano tunnel IPSec da Edge a Edge o da Edge a Gateway, è possibile modificare le impostazioni di configurazione del criterio di protezione a livello di configurazione del cliente.

Procedura

- Nel portale dell'operatore, passare a Gestisci clienti (Manage Customers).

- Selezionare un cliente e fare clic su Azioni (Actions) > Modifica (Modify) oppure fare clic sul link del cliente.

- Nel portale dell'azienda, fare clic su Configura (Configure) > Clienti (Customers). Viene visualizzata la pagina Configurazione cliente (Customer Configuration).

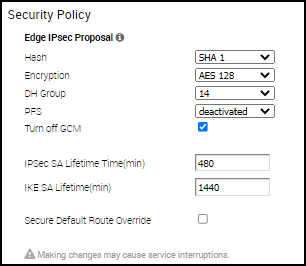

- Nell'area Criterio di protezione (Security Policy), è possibile configurare le seguenti impostazioni di protezione:

- Hash - per impostazione predefinita, non è stato configurato alcun algoritmo di autenticazione per l'intestazione VPN, in quanto AES-GCM è un algoritmo di crittografia autenticato. Quando si seleziona la casella di controllo Disattiva GCM (Turn off GCM), nell'elenco a discesa è possibile selezionare uno dei seguenti come algoritmo di autenticazione per l'intestazione VPN:

- SHA 1

- SHA 256

- SHA 384

- SHA 512

- Crittografia (Encryption): selezionare AES 128 o AES 256 come dimensione della chiave degli algoritmi AES per crittografare i dati. La modalità dell'algoritmo di crittografia predefinita è AES 128-GCM, quando la casella di controllo Disattiva GCM (Turn off GCM) non è selezionata.

- Gruppo DH (DH Group): selezionare l'algoritmo del gruppo Diffie-Hellman (DH) da utilizzare quando si scambia una chiave PSK (Pre-Shared Key). Il gruppo DH imposta la potenza dell'algoritmo in bit. I gruppi DH supportati sono 2, 5, 14, 15 e 16. È consigliabile utilizzare il gruppo DH 14.

- PFS: selezionare il livello di PFS (Perfect Forward Secrecy) per una protezione aggiuntiva. I livelli di PFS supportati sono 2, 5, 14, 15 e 16. PFS è disattivato per impostazione predefinita.

- Disattiva GCM (Turn off GCM) - la modalità AES 128-GCM è abilitata per impostazione predefinita. Se necessario, selezionare la casella di controllo per disattivare questa modalità.

- Durata SA IPSec (IPsec SA Lifetime): indica quando la ridefinizione delle chiavi IPSec (Internet Security Protocol) viene avviata per gli Edge. La durata minima di IPSec è 3 minuti e la durata massima di IPSec è 480 minuti. Il valore predefinito è 480 minuti.

- Durata SA IKE (IKE SA Lifetime): indica quando la ridefinizione delle chiavi IKE (Internet Key Exchange) viene avviata per gli Edge. La durata minima di IKE è 10 minuti e la durata massima di IKE è 1440 minuti. Il valore predefinito è 1440 minuti.

Nota: Non è consigliabile configurare valori bassi per la durata di IPSec (meno di 10 minuti) e IKE (meno di 30 minuti) perché possono causare un'interruzione del traffico in alcune distribuzioni a causa della ridefinizione delle chiavi. I valori di durata bassi sono solo a scopo di debug.

- Sostituzione route predefinita sicura (Secure Default Route Override): selezionare la casella di controllo in modo che la destinazione del traffico che corrisponde a una route predefinita sicura (route statica o route BGP) da un gateway partner possa essere sovrascritta utilizzando i criteri di business.

Per istruzioni su come abilitare il routing sicuro in un Edge, fare riferimento a Configurazione dell'handoff del partner. Per ulteriori informazioni sulla configurazione del servizio di rete per la regola del criterio di business, fare riferimento all'argomento corrispondente nella Guida all'amministrazione di VMware SD-WAN disponibile nella documentazione di VMware SD-WAN.

- Hash - per impostazione predefinita, non è stato configurato alcun algoritmo di autenticazione per l'intestazione VPN, in quanto AES-GCM è un algoritmo di crittografia autenticato. Quando si seleziona la casella di controllo Disattiva GCM (Turn off GCM), nell'elenco a discesa è possibile selezionare uno dei seguenti come algoritmo di autenticazione per l'intestazione VPN:

- Dopo aver aggiornato le impostazioni, fare clic su Salva modifiche (Save Changes).

Nota: Quando si modificano le impostazioni di sicurezza, le modifiche possono causare interruzioni ai servizi correnti. Queste impostazioni possono inoltre ridurre la velocità effettiva complessiva e aumentare il tempo necessario per la configurazione del tunnel VCMP. Ciò può influire sui tempi di configurazione del tunnel dinamico da filiale a filiale e sul ripristino da un errore dell'Edge in un cluster.