Dopo aver assegnato un profilo a un Edge, l'Edge eredita automaticamente il servizio di sicurezza cloud (CSS) e gli attributi configurati nel profilo. È possibile sostituire le impostazioni per selezionare un provider di sicurezza cloud diverso o modificare gli attributi per ogni Edge.

Per sostituire la configurazione di CSS per un Edge specifico, eseguire i passaggi seguenti:

- Nel servizio SD-WAN del portale dell'azienda, fare clic su . Nella pagina Edge (Edges) vengono visualizzati i profili esistenti.

- Fare clic sul link di un Edge o sul link Visualizzazione (View) nella colonna Dispositivo (Device) dell'Edge. Le opzioni di configurazione per l'Edge selezionato vengono visualizzate nella scheda Dispositivo (Device).

- Nella categoria Servizi VPN (VPN Services) nell'area Servizio di sicurezza cloud (Cloud Security Service) vengono visualizzati i parametri CSS del profilo associato.

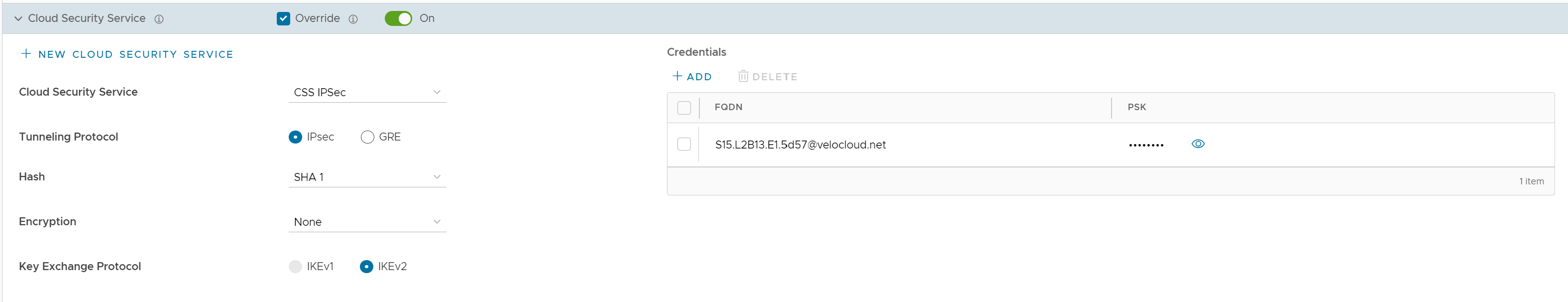

- Nell'area Servizio di sicurezza cloud (Cloud Security Service), selezionare la casella di controllo Sovrascrivi (Override) per selezionare un CSS diverso o per modificare gli attributi ereditati dal profilo associato all'Edge. Per ulteriori informazioni sugli attributi, vedere Configurazione dei servizi di sicurezza cloud per i profili.

- Fare clic su Salva modifiche (Save Changes) nella finestra Edge (Edges) per salvare le impostazioni modificate.

Nota: Per i CSS di tipo Zscaler e generico, è necessario creare credenziali VPN. Per il tipo Symantec CSS, le credenziali VPN non sono necessarie.

Configurazione del provider CSS Zscaler manuale per gli Edge

A livello di Edge, per un provider CSS Zscaler manuale selezionato, è possibile sostituire le impostazioni ereditate dal profilo e configurare manualmente parametri aggiuntivi in base al protocollo di tunneling selezionato per la creazione del tunnel.

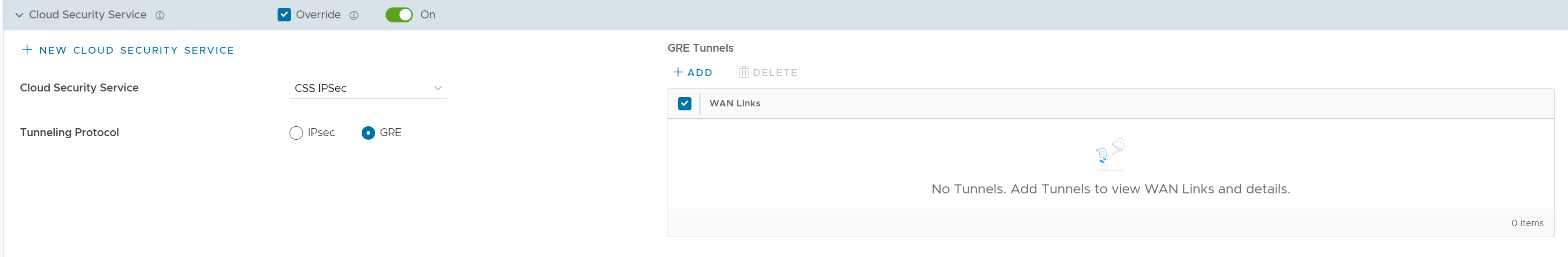

Se si sceglie di configurare manualmente un tunnel GRE, è necessario configurare manualmente i parametri del tunnel GRE affinché l'interfaccia WAN selezionata venga utilizzata come origine dal tunnel GRE, eseguendo i passaggi seguenti.

- In Tunnel GRE (GRE Tunnels) fare clic su +Aggiungi (+Add).

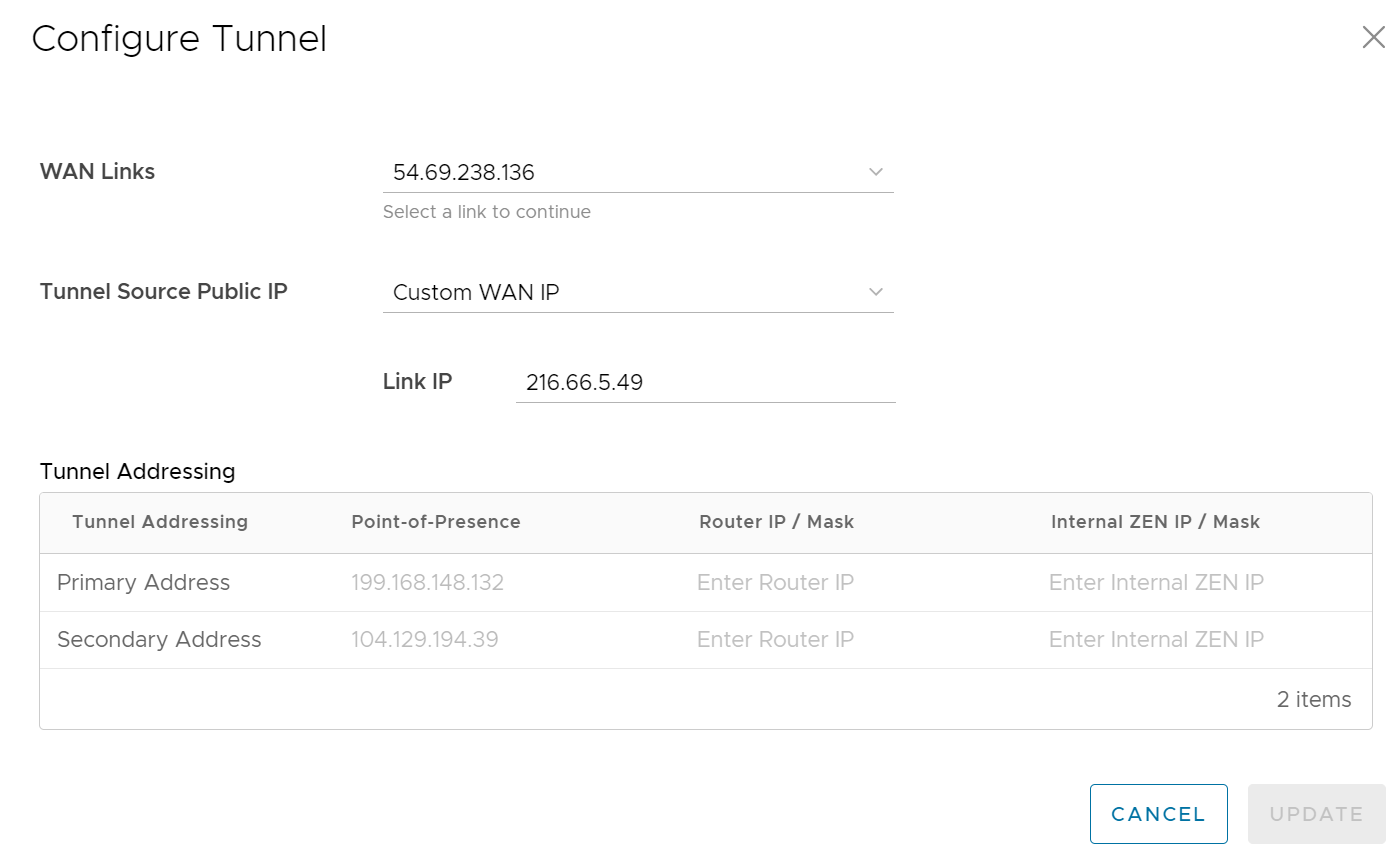

- Nella finestra Configura tunnel (Configure Tunnel), configurare i seguenti parametri del tunnel GRE e fare clic su Aggiorna (Update) .

Opzione Descrizione Link WAN (WAN Links) Selezionare l'interfaccia WAN che il tunnel GRE deve utilizzare come origine. IP pubblico origine tunnel (Tunnel Source Public IP) Scegliere l'indirizzo IP che il tunnel deve utilizzare come indirizzo IP pubblico. È possibile scegliere l'IP link WAN o l'IP WAN personalizzato. Se si sceglie l'IP WAN personalizzato, immettere l'indirizzo IP da utilizzare come IP pubblico. Gli IP pubblici di origine devono essere diversi per ogni segmento quando il servizio di sicurezza cloud (CSS) è configurato in più segmenti. Punto di presenza primario (Primary Point-of-Presence) Immettere l'indirizzo IP pubblico primario del data center Zscaler. Punto di presenza secondario (Secondary Point-of-Presence) Immettere l'indirizzo IP pubblico secondario del data center Zscaler. IP/maschera router primario (Primary Router IP/Mask) Immettere l'indirizzo IP primario del router. IP/maschera router secondario (Secondary Router IP/Mask) Immettere l'indirizzo IP secondario del router. IP/maschera ZEN primario interno (Primary Internal ZEN IP/Mask) Immettere l'indirizzo IP primario dell'Edge del servizio pubblico Zscaler interno. IP/maschera ZEN secondario interno (Secondary Internal ZEN IP/Mask) Immettere l'indirizzo IP secondario dell'Edge del servizio pubblico Zscaler interno. Nota:- L'IP/maschera router e l'IP/maschera ZEN vengono forniti da Zscaler.

- Per ogni azienda sono supportati un solo dominio e un solo cloud Zscaler.

- Per ogni Edge è consentito un solo CSS con GRE. Un Edge non può avere più di un segmento con l'automazione GRE Zscaler abilitata.

- Limitazioni di scalabilità:

- GRE-WAN: l'Edge supporta al massimo 4 link WAN pubblici per una destinazione non SD-WAN (NSD) e in ogni link può avere fino a 2 tunnel (primario/secondario) per NSD. Pertanto, per ogni NSD, è possibile disporre di un massimo di 8 tunnel e 8 connessioni BGP da un Edge.

- GRE-LAN: l'Edge supporta 1 link al gateway di transito (TGW) e può avere fino a 2 tunnel (primario/secondario) per TGW. Pertanto, per ogni TGW, è possibile disporre di un massimo di 2 tunnel e 4 connessioni BGP da un Edge (2 sessioni BGP per tunnel).

Configurazione del provider CSS Zscaler automatizzato per gli Edge

Automazione del tunnel IPSec/GRE

- Nel servizio SD-WAN del portale dell'azienda, fare clic su .

- Selezionare un Edge in cui si desidera stabilire tunnel automatici.

- Fare clic sul link di un Edge o sul link Visualizzazione (View) nella colonna Dispositivo (Device) dell'Edge. Le opzioni di configurazione per l'Edge selezionato vengono visualizzate nella scheda Dispositivo (Device).

- Nella categoria Servizi VPN (VPN Services) nell'area Servizio di sicurezza cloud (Cloud Security Service) vengono visualizzati i parametri CSS del profilo associato.

- Nell'area Servizio di sicurezza cloud (Cloud Security Service), selezionare la casella di controllo Sovrascrivi (Override) per selezionare un CSS diverso o per modificare gli attributi ereditati dal profilo associato all'Edge. Per ulteriori informazioni sugli attributi, vedere Configurazione dei servizi di sicurezza cloud per i profili.

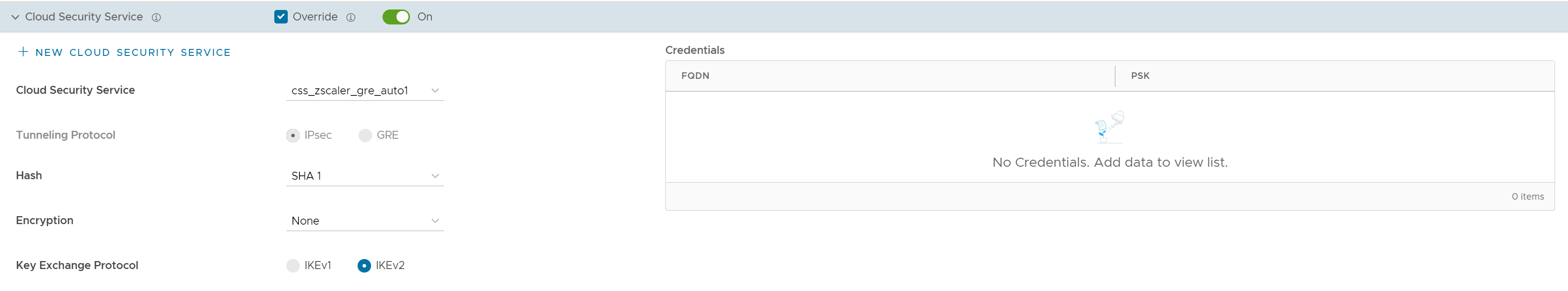

- Dal menu a discesa Servizio di sicurezza cloud (Cloud Security Service) selezionare un provider CSS automatizzato e fare clic su Salva modifiche (Save Changes).

L'automazione creerà un tunnel nel segmento per ogni link WAN pubblico dell'Edge con indirizzo IPv4 valido. In una distribuzione di link multi-WAN, viene utilizzato solo uno dei link WAN per l'invio dei pacchetti di dati degli utenti. L'Edge sceglie il link WAN con il punteggio QoS (Quality of Service) migliore utilizzando larghezza di banda, jitter, perdita e latenza come criteri. La posizione viene creata automaticamente dopo che il tunnel è stato stabilito. È possibile visualizzare i dettagli della creazione del tunnel e dei link WAN nella sezione Servizio di sicurezza cloud (Cloud Security Service).

Nota: Dopo la creazione del tunnel automatico, il passaggio a un altro provider CSS da un provider di servizi Zscaler automatizzato non è consentito in un segmento. Per l'Edge selezionato in un segmento è necessario disattivare espressamente il servizio di sicurezza cloud (CSS) e, quindi, riattivarlo se si desidera passare a un nuovo provider CSS da un provider di servizi Zscaler automatizzato.

Configurazione della posizione o della posizione secondaria Zscaler

- il tunnel venga stabilito dall'Edge selezionato e che la posizione venga creata automaticamente. Non sarà possibile creare una posizione secondaria se le credenziali VPN o le opzioni GRE non sono configurate per l'Edge. Prima di configurare le posizioni secondarie, assicurarsi di conoscere la posizione secondaria e i relativi limiti. Vedere https://help.zscaler.com/zia/about-sub-locations.

- sia stata selezionata la stessa sottoscrizione cloud utilizzata per creare il CSS automatico.

- Nel servizio SD-WAN del portale dell'azienda, fare clic su .

- Selezionare l'Edge e fare clic sull'icona sotto la colonna Dispositivo (Device). Viene visualizzata la pagina Impostazioni dispositivo (Device Settings) per l'Edge selezionato.

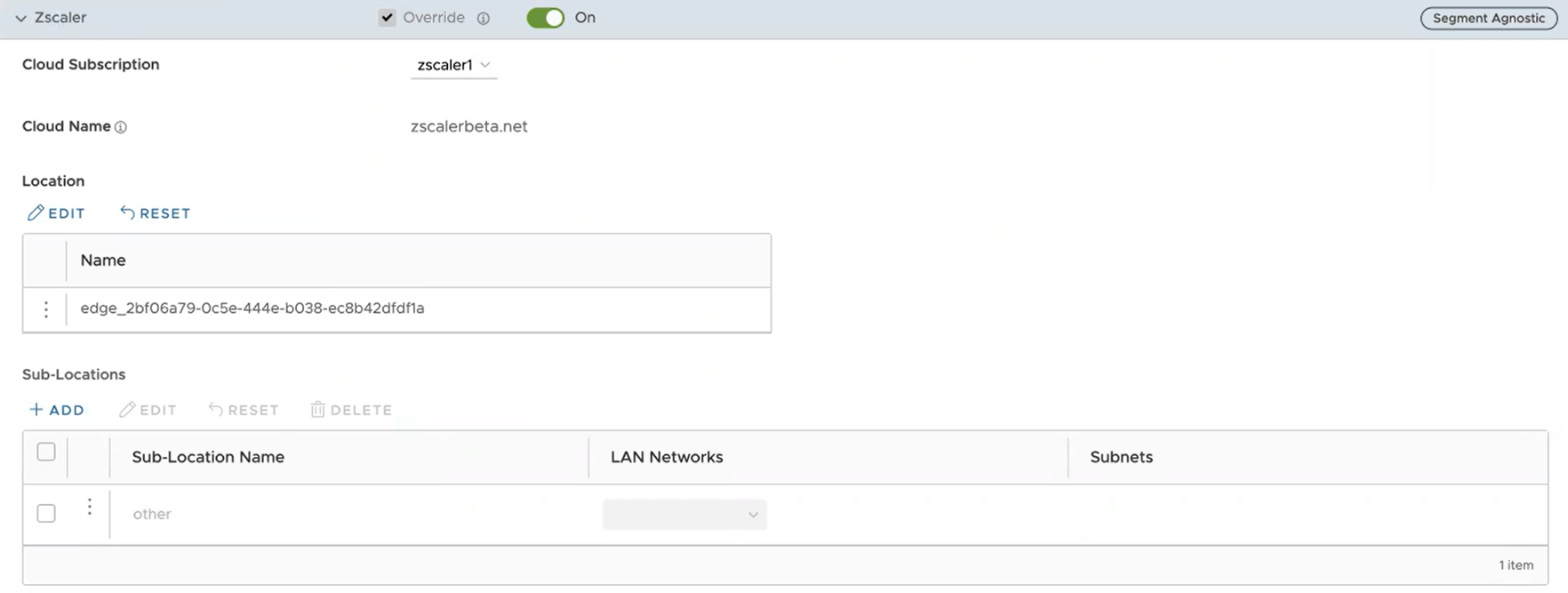

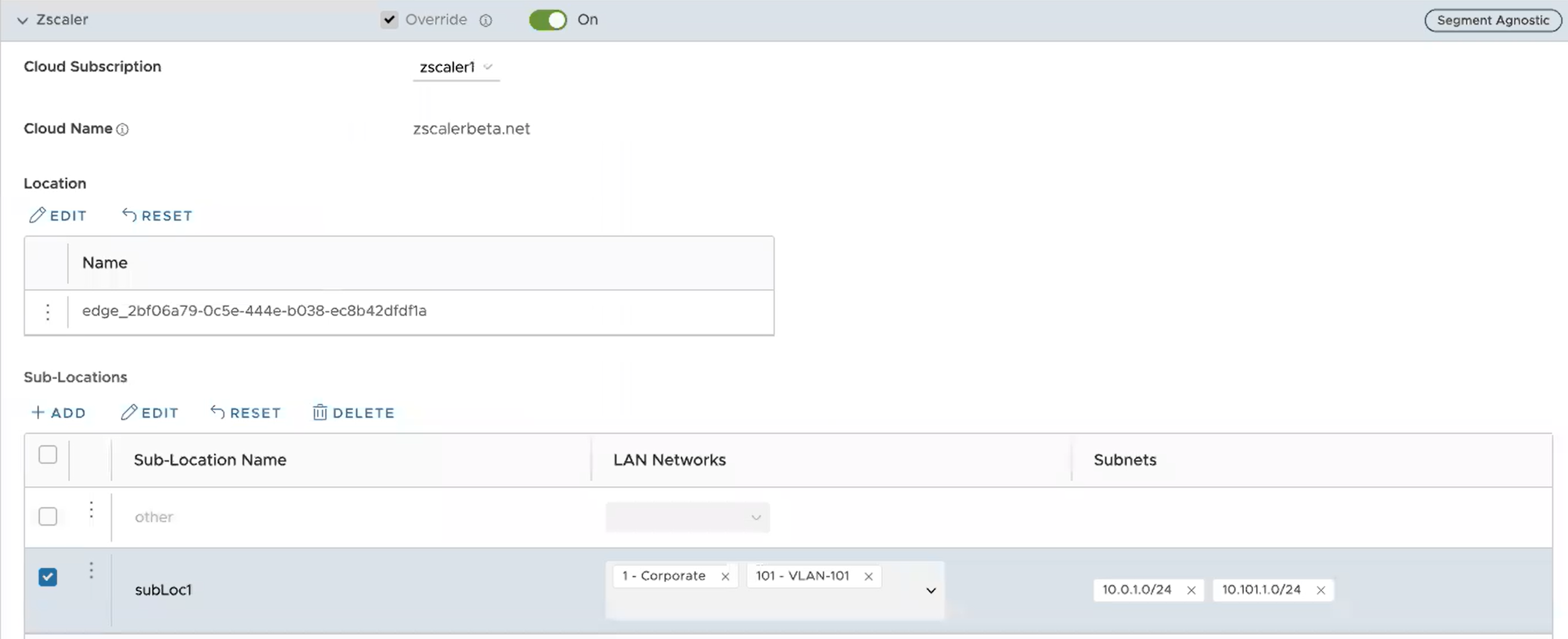

- Passare alla sezione Zscaler e attivare l'interruttore.

- Dal menu a discesa Sottoscrizione cloud (Cloud Subscription), selezionare la stessa sottoscrizione cloud utilizzata per creare il CSS automatico. Il nome cloud associato alla sottoscrizione cloud selezionata viene visualizzato automaticamente.

Nota: La sottoscrizione cloud deve avere lo stesso nome cloud e lo stesso nome di dominio del CSS.Nota: Se si desidera modificare il provider per "Sottoscrizione cloud (Cloud Subscription)", è innanzitutto necessario rimuovere la "Posizione" disattivando CSS e Zscaler e quindi eseguire i passaggi di creazione con il nuovo provider.

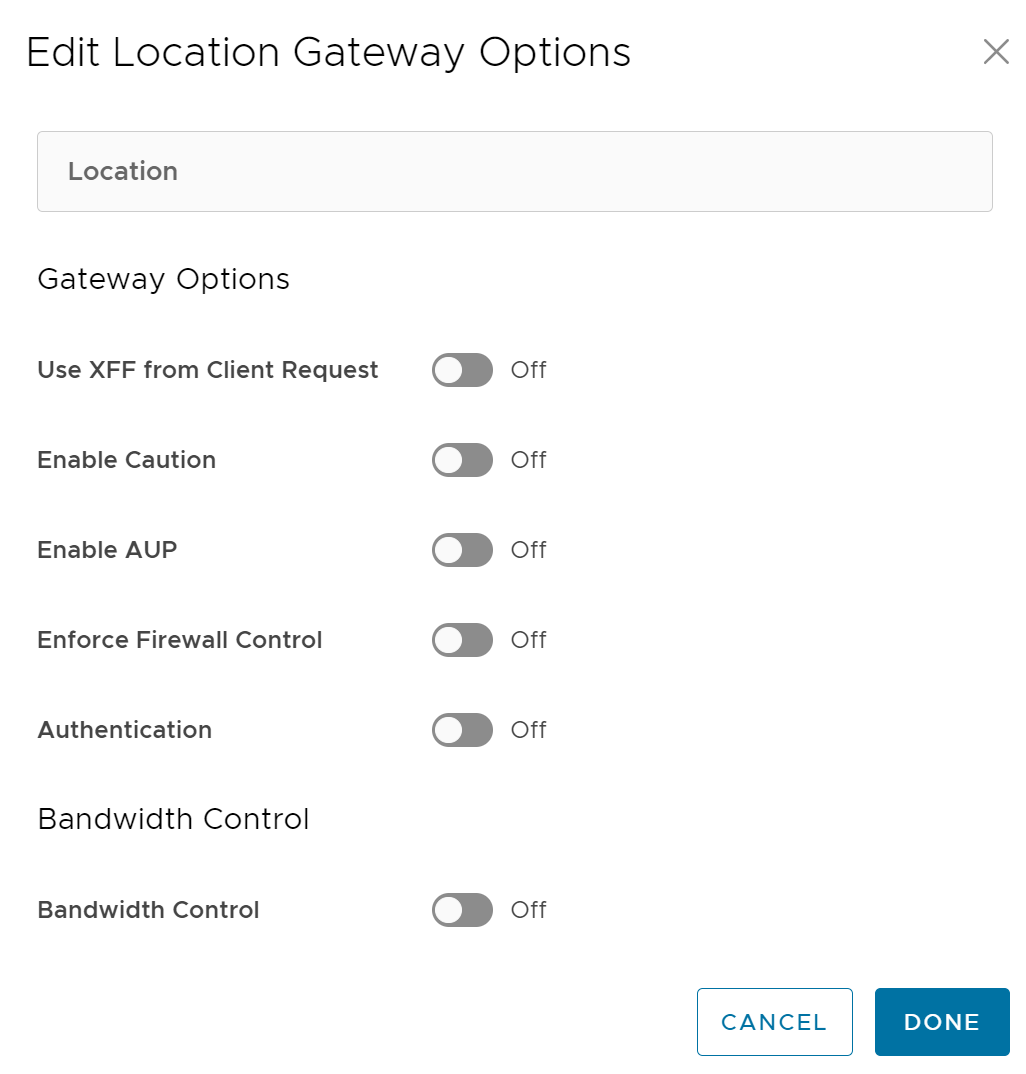

Nella tabella Posizione (Location) facendo clic su Visualizza (View) nella colonna Dettagli azione (Action Details) vengono visualizzati i valori effettivi della configurazione recuperati da Zscaler, se presenti. Se si desidera configurare le opzioni del gateway e i controlli della larghezza di banda per la posizione, fare clic sul pulsante Modifica (Edit) in Opzioni gateway (Gateway Options). Per ulteriori informazioni, vedere Configurazione delle opzioni del gateway Zscaler e del controllo della larghezza di banda.

- Per creare una posizione secondaria, nella tabella Posizioni secondarie (Sub-Locations) fare clic sull'icona di

sotto la colonna Azione (Action).

sotto la colonna Azione (Action).

- Nella casella di testo Nome posizione secondaria (Sub-Location Name) immettere un nome univoco per la posizione secondaria. Il nome della posizione secondaria deve essere univoco in tutti i segmenti per l'Edge. Il nome può contenere caratteri alfanumerici. La lunghezza massima della parola è 32 caratteri.

- Nel menu a discesa Reti LAN (LAN Networks), selezionare una VLAN configurata per l'Edge. La subnet della rete LAN selezionata verrà compilata automaticamente.

Nota: Per un Edge selezionato, le posizioni secondarie non devono avere indirizzi IP di subnet sovrapposti.

- Fare clic su Salva modifiche (Save Changes).

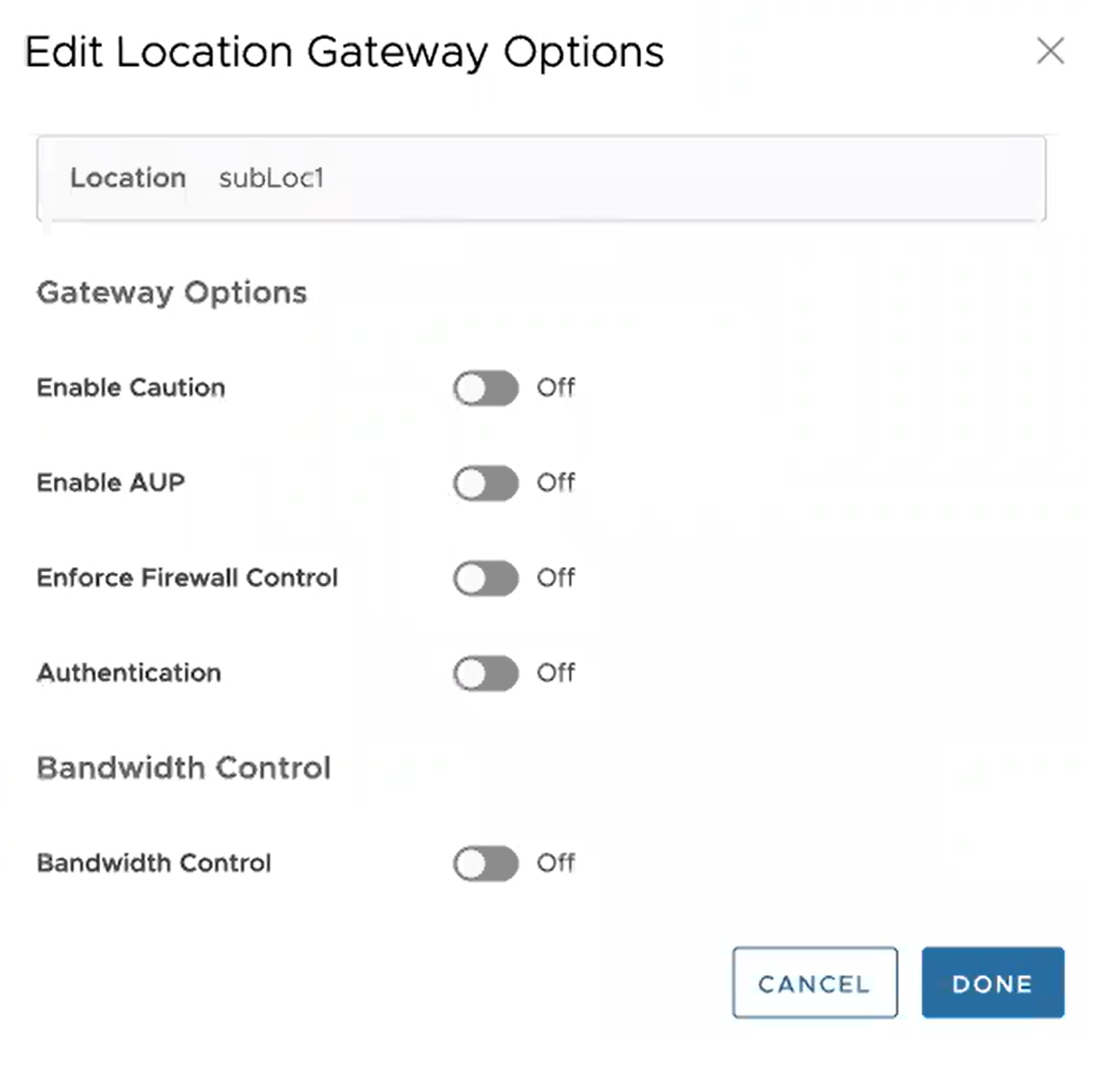

Nota: Dopo aver creato almeno una posizione secondaria in Orchestrator, viene creata automaticamente una posizione secondaria "Altro" (Other) sul lato Zscaler e viene visualizzata nell'interfaccia utente di Orchestrator. È inoltre possibile configurare le opzioni del gateway della posizione secondaria "Altro" (Other) facendo clic sul pulsante Modifica (Edit) in Opzioni gateway (Gateway Options) nella tabella Posizioni secondarie (Sub-Locations). Per ulteriori informazioni, vedere Configurazione delle opzioni del gateway Zscaler e del controllo della larghezza di banda.

Nota: Dopo aver creato almeno una posizione secondaria in Orchestrator, viene creata automaticamente una posizione secondaria "Altro" (Other) sul lato Zscaler e viene visualizzata nell'interfaccia utente di Orchestrator. È inoltre possibile configurare le opzioni del gateway della posizione secondaria "Altro" (Other) facendo clic sul pulsante Modifica (Edit) in Opzioni gateway (Gateway Options) nella tabella Posizioni secondarie (Sub-Locations). Per ulteriori informazioni, vedere Configurazione delle opzioni del gateway Zscaler e del controllo della larghezza di banda. - Dopo aver creato una posizione secondaria, è possibile aggiornare le configurazioni della posizione secondaria dalla stessa pagina di Orchestrator. Dopo aver fatto clic su Salva modifiche (Save Changes), le configurazioni della posizione secondaria sul lato Zscaler verranno aggiornate automaticamente.

- Per eliminare una posizione secondaria, fare clic sull'icona

sotto la colonna Azione (Action).

Nota: Quando l'ultima posizione secondaria viene eliminata dalla tabella, anche la posizione secondaria "Altro" (Other) viene eliminata automaticamente.

sotto la colonna Azione (Action).

Nota: Quando l'ultima posizione secondaria viene eliminata dalla tabella, anche la posizione secondaria "Altro" (Other) viene eliminata automaticamente.

Configurazione delle opzioni del gateway Zscaler e del controllo della larghezza di banda

Per configurare le opzioni del gateway e i controlli della larghezza di banda per la posizione e la posizione secondaria, fare clic sul pulsante Modifica (Edit) in Opzioni gateway (Gateway Options), nella rispettiva tabella.

Configurare le opzioni del gateway e i controlli della larghezza di banda per la posizione e la posizione secondaria nel modo desiderato e fare clic su Salva modifiche (Save Changes).

| Opzione | Descrizione |

|---|---|

| Opzioni del gateway per posizione e posizione secondaria | |

| Usa XFF da richiesta client (Use XFF from Client Request) | Abilitare questa opzione se la posizione utilizza il concatenamento proxy per inoltrare il traffico al servizio Zscaler e si desidera che il servizio individui l'indirizzo IP del client dalle intestazioni X-Forwarded-For (XFF) che il server proxy locale inserisce nelle richieste HTTP in uscita. L'intestazione XFF identifica l'indirizzo IP del client, che può essere utilizzato dal servizio per identificare la posizione secondaria del client. Utilizzando le intestazioni XFF, il servizio può applicare il criterio di posizione secondaria appropriato alla transazione e se l'opzione Abilita IP sostitutivo (Enable IP Surrogate) è attivata per la posizione o la posizione secondaria, alla transazione viene applicato il criterio utente appropriato. Quando il servizio inoltra il traffico alla sua destinazione, rimuove l'intestazione XFF originale e la sostituisce con un'intestazione XFF che contenga l'indirizzo IP del gateway client (l'indirizzo IP pubblico dell'azienda), assicurando che gli indirizzi IP interni di un'azienda non vengano mai esposti all'esterno.

Nota: Questa opzione del gateway è configurabile solo per la posizione principale.

|

| Abilita Attenzione (Enable Caution) | Se non si abilita Autenticazione (Authentication), è possibile abilitare questa funzionalità per visualizzare una notifica di attenzione per gli utenti non autenticati. |

| Abilita AUP (Enable AUP) | Se non si abilita Autenticazione (Authentication), è possibile abilitare questa funzionalità per visualizzare un criterio di utilizzo accettabile (AUP) per il traffico non autenticato e chiedere agli utenti di accettarlo. Se si abilita questa funzionalità:

|

| Applica controllo firewall (Enforce Firewall Control) | Selezionare questa opzione per abilitare il controllo del firewall del servizio.

Nota: Prima di abilitare questa opzione, l'utente deve verificare se il suo account Zscaler ha una sottoscrizione per "Firewall Basic".

|

| Abilita controllo IPS (Enable IPS Control) | Se si abilita l'opzione Applica controllo firewall (Enforce Firewall Control), selezionare questa opzione per abilitare i controlli IPS del servizio.

Nota: Prima di abilitare questa opzione, l'utente deve verificare se il suo account Zscaler ha una sottoscrizione per "Firewall Basic" e "Firewall Cloud IPS".

|

| Autenticazione (Authentication) | Abilitare questa opzione per richiedere agli utenti della posizione e della posizione secondaria di eseguire l'autenticazione nel servizio. |

| IP sostitutivo (IP Surrogate) | Se si abilita Autenticazione (Authentication), selezionare questa opzione se si desidera mappare gli utenti agli indirizzi IP del dispositivo. |

| Tempo di inattività per annullamento associazione (Idle Time for Dissociation) | Se si abilita IP sostitutivo (IP Surrogate), specificare per quanto tempo dopo una transazione completata il servizio conserva la mappatura da indirizzo IP a utente. È possibile specificare il tempo di inattività per l'annullamento dell'associazione in minuti (impostazione predefinita), ore o giorni.

|

| IP sostitutivo per i browser noti (Surrogate IP for Known Browsers) | Consente di utilizzare la mappatura esistente da indirizzo IP a utente (acquisita dall'IP sostitutivo) per eseguire l'autenticazione degli utenti che inviano traffico da browser noti. |

| Tempo di aggiornamento per la nuova convalida della sostituzione (Refresh Time for re-validation of Surrogacy) | Se si abilita IP sostitutivo per i browser noti (Surrogate IP for Known Browsers), specificare il periodo di tempo per cui il servizio Zscaler può utilizzare la mappatura da indirizzo IP a utente per eseguire l'autenticazione degli utenti che inviano traffico da browser noti. Dopo che il periodo di tempo definito sarà trascorso, il servizio aggiornerà e convaliderà nuovamente la mappatura esistente da IP a utente in modo da poter continuare a utilizzare la mappatura per l'autenticazione degli utenti nei browser. È possibile specificare il tempo di aggiornamento per la nuova convalida della sostituzione in minuti (impostazione predefinita), ore o giorni.

|

| Opzioni di controllo della larghezza di banda per la posizione | |

| Controllo larghezza di banda (Bandwidth Control) | Abilitare questa opzione per imporre i controlli della larghezza di banda per la posizione. Se questa opzione è abilitata, specificare i limiti massimi della larghezza di banda per il download (Mbps) e il caricamento (Mbps). Tutte le posizioni secondarie condivideranno i limiti della larghezza di banda assegnati a questa posizione. |

| Scarica (Download) | Se è stato abilitato il controllo della larghezza di banda, specificare il limite massimo della larghezza di banda per il download in Mbps. L'intervallo consentito è compreso tra 0,1 e 99999. |

| Carica (Upload) | Se è stato abilitato il controllo della larghezza di banda, specificare il limite massimo della larghezza di banda per il caricamento in Mbps. L'intervallo consentito è compreso tra 0,1 e 99999. |

Opzioni di controllo della larghezza di banda per la posizione secondaria (se nella posizione principale è abilitato il controllo della larghezza di banda)

Nota: Le seguenti opzioni di controllo della larghezza di banda sono configurabili per la posizione secondaria solo se nella posizione principale è abilitato il controllo della larghezza di banda. Se nella posizione principale non è abilitato il controllo della larghezza di banda, le opzioni di controllo della larghezza di banda per la posizione secondaria sono uguali a quelle della posizione (controllo della larghezza di banda, download, caricamento).

|

|

| Usa larghezza di banda posizione (Use Location Bandwidth) | Se nella posizione principale è abilitato il controllo della larghezza di banda, selezionare questa opzione per abilitare il controllo della larghezza di banda nella posizione secondaria e utilizzare i limiti massimi di larghezza di banda per il download e il caricamento specificati per la posizione principale. |

| Sostituisci (Override) | Selezionare questa opzione per abilitare il controllo della larghezza di banda nella posizione secondaria e quindi specificare i limiti massimi della larghezza di banda per download (Mbps) e caricamento (Mbps). Questa larghezza di banda è dedicata alla posizione secondaria e non è condivisa con altri. |

| Disattivato (Disabled) | Selezionare questa opzione per escludere il traffico da qualsiasi criterio di gestione della larghezza di banda. La posizione secondaria con questa opzione può utilizzare in qualsiasi momento solo fino a una determinata quantità massima della larghezza di banda condivisa disponibile. |

Limitazioni

- Nella versione 4.5.0, quando viene creata una posizione secondaria, Orchestrator salva automaticamente la posizione secondaria "Altro" (Other). Nella versione precedente di Orchestrator, la posizione secondaria "Altro" (Other) di Zscaler non viene salvata in Orchestrator. Dopo l'aggiornamento di Orchestrator alla versione 4.5.0, la posizione secondaria "Altro" (Other) viene importata automaticamente solo dopo la creazione di una nuova posizione secondaria normale (non di tipo altro) mediante l'automazione.

- Le posizioni secondarie di Zscaler non possono avere indirizzi IP sovrapposti (intervalli IP della subnet). Il tentativo di modificare (aggiungere, aggiornare o eliminare) più posizioni secondarie con indirizzi IP in conflitto può causare la mancata riuscita dell'automazione.

- Gli utenti non possono aggiornare contemporaneamente la larghezza di banda della posizione e della posizione secondaria.

- Le posizioni secondarie supportano l'opzione Usa larghezza di banda posizione (Use Location Bandwidth) per il controllo della larghezza di banda quando è abilitato il controllo della larghezza di banda della posizione principale. Quando l'utente disattiva il controllo della larghezza di banda della posizione in una posizione principale, Orchestrator non controlla, né aggiorna l'opzione di controllo della larghezza di banda della posizione secondaria in modo proattivo.