Questo argomento descrive come configurare un destinazione non SD-WAN di tipo Router IKEv2 generico (VPN basata su route) (Generic IKEv2 Router (Route Based VPN)) tramite SD-WAN Edge in SASE Orchestrator.

Procedura

- Nel servizio SD-WAN del portale dell'azienda, passare a Configura (Configure) > Servizi di rete (Network Services).

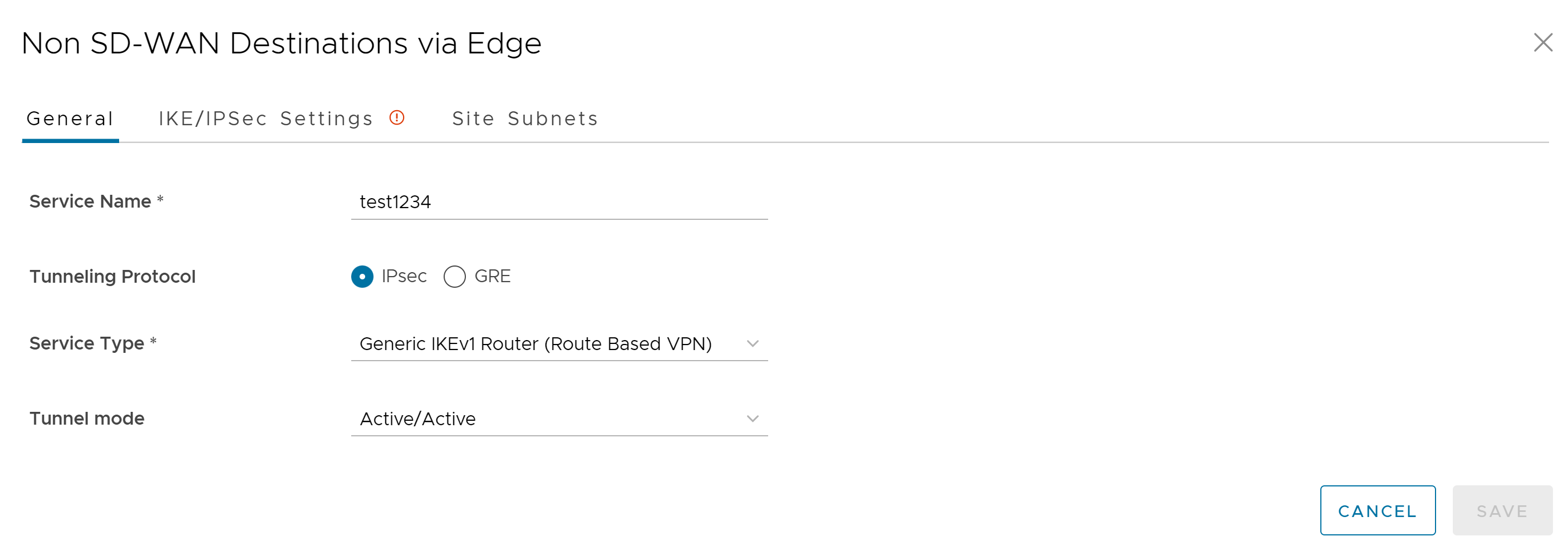

- Nell'area Destinazione non SD-WAN tramite Edge (Non SD-WAN Destinations via Edge), fare clic sul pulsante Nuovo (New).

Viene visualizzata la finestra di dialogo Destinazione non SD-WAN tramite Edge (Non SD-WAN Destinations via Edge).

- Nella casella di testo Nome servizio (Service Name) immettere un nome per il destinazione non SD-WAN.

- Dal menu a discesa Tipo di servizio (Service Type), selezionare Router IKEv2 generico (VPN basata su route) (Generic IKEv2 Router (Route Based VPN)) come tipo di tunnel IPSec.

- Fare clic sulla scheda Impostazioni IKE/IPSec (IKE/IPSec Settings) e configurare i seguenti parametri.

Opzione Descrizione Versione IP Selezionare una versione IP (IPv4 o IPv6) del destinazione non SD-WAN corrente dal menu a discesa. Gateway VPN primario (Primary VPN Gateway) IP pubblico (Public IP) Immettere un indirizzo IPv4 o IPv6 valido. Questo campo è obbligatorio. Visualizzare le impostazioni avanzate per la proposta IKE: espandere questa opzione per visualizzare i campi seguenti. Crittografia (Encryption) Nell'elenco a discesa, selezionare le dimensioni della chiave dell'algoritmo AES per crittografare i dati. Le opzioni disponibili sono AES 128, AES 256, AES 128 GCM, AES 256 GCM e Automatico (Auto). Il valore predefinito è AES 128. Gruppo DH (DH Group) Selezionare l'algoritmo del guppo Diffie-Hellman (DH) nell'elenco a discesa. Questa opzione viene utilizzata per generare materiale per le chiavi. Il gruppo DH imposta la potenza dell'algoritmo in bit. I gruppi DH supportati sono 2, 5, 14, 15, 16, 19, 20 e 21. Il valore predefinito è 14. Hash Nell'elenco a discesa selezionare una delle seguenti funzioni Secure Hash Algorithm (SHA) supportate: - SHA 1

- SHA 256

- SHA 384

Nota: Questo valore non è disponibile per il tipo di servizio WAN virtuale Microsoft Azure (Microsoft Azure Virtual Wan).

- SHA 512

Nota: Questo valore non è disponibile per il tipo di servizio WAN virtuale Microsoft Azure (Microsoft Azure Virtual Wan).

- Automatico (Auto)

Il valore predefinito è SHA 256.

Durata SA IKE (min) (IKE SA Lifetime(min)) Immettere l'ora in cui viene avviata la ridefinizione delle chiavi IKE (Internet Key Exchange) per gli Edge. La durata minima delle chiavi IKE è 10 minuti, mentre la durata massima è 1440 minuti. Il valore predefinito è 1440 minuti. Nota: La ridefinizione delle chiavi deve essere avviata prima che sia trascorso il 75-80% della durata.Timeout DPD (sec) (DPD Timeout(sec)) Immettere il valore del timeout DPD. Il valore del timeout DPD verrà aggiunto al timer DPD interno, come descritto di seguito. Attendere una risposta dal messaggio DPD prima di considerare il peer inattivo (Dead Peer Detection). Prima della versione 5.1.0, il valore predefinito è 20 secondi. Per le versioni 5.1.0 e successive, vedere l'elenco seguente per il valore predefinito.- Nome libreria: QuickSec

- Intervallo probe: esponenziale (0,5 sec, 1 sec, 2 sec, 4 sec, 8 sec, 16 sec)

- Intervallo DPD minimo predefinito: 47,5 sec (QuickSec attende 16 secondi dopo l'ultimo tentativo. Quindi 0,5+1+2+4+8+16+16 = 47,5).

- Intervallo DPD minimo predefinito + Timeout DPD (sec): 67,5 sec

Nota: Per le versioni 5.1.0 e successive, non è possibile disattivare DPD impostando il timer del timeout DPD su 0 secondi. Il valore del timeout di DPD in secondi verrà aggiunto al valore minimo predefinito di 47,5 secondi.Visualizzare le impostazioni avanzate per la proposta IPSec: espandere questa opzione per visualizzare i campi seguenti. Crittografia (Encryption) Nell'elenco a discesa, selezionare le dimensioni della chiave dell'algoritmo AES per crittografare i dati. Le opzioni disponibili sono Nessuna (None), AES 128 e AES 256. Il valore predefinito è AES 128. PFS Selezionare il livello di PFS (Perfect Forward Secrecy) per una protezione aggiuntiva. I livelli di PFS supportati sono 2, 5, 14, 15, 16, 19, 20 e 21. Il valore predefinito è 14. Hash Nell'elenco a discesa selezionare una delle seguenti funzioni Secure Hash Algorithm (SHA) supportate: - SHA 1

- SHA 256

- SHA 384

Nota: Questo valore non è disponibile per il tipo di servizio WAN virtuale Microsoft Azure (Microsoft Azure Virtual Wan).

- SHA 512

Nota: Questo valore non è disponibile per il tipo di servizio WAN virtuale Microsoft Azure (Microsoft Azure Virtual Wan).

Il valore predefinito è SHA 256.

Durata SA IPSec (min) (IPsec SA Lifetime(min)) Immettere l'ora in cui viene avviata la ridefinizione delle chiavi IPSec (Internet Security Protocol) per gli Edge. La durata minima delle chiavi IPSec è 3 minuti, mentre la durata massima è 480 minuti. Il valore predefinito è 480 minuti. Nota: La ridefinizione delle chiavi deve essere avviata prima che sia trascorso il 75-80% della durata.Gateway VPN secondario (Secondary VPN Gateway) Aggiungi (Add): fare clic su questa opzione per aggiungere un gateway VPN secondario. Vengono visualizzati i campi seguenti. IP pubblico (Public IP) Immettere un indirizzo IPv4 o IPv6 valido. Rimuovi Elimina il gateway VPN secondario. Mantieni attivo il tunnel Selezionare questa casella di controllo per mantenere attivo il tunnel VPN secondario per questo sito. Le impostazioni del tunnel sono uguali a quelle del gateway VPN primario Selezionare questa casella di controllo se si desidera applicare le stesse impostazioni avanzate per i gateway primario e secondario. È possibile scegliere di immettere manualmente le impostazioni per il gateway VPN secondario. Nota: Quando AWS avvia il tunnel di ridefinizione delle chiavi con un VMware SD-WAN Gateway (in Destinazione non SD-WAN), è possibile che si verifichi un errore e che il tunnel non venga stabilito causando l'interruzione del traffico. Attenersi alle linee guida seguenti:- La configurazione del timer Durata SA IPSec (min) (IPsec SA Lifetime(min)) per il SD-WAN Gateway deve essere inferiore a 60 minuti (consigliati 50 minuti) per corrispondere alla configurazione IPSec predefinita di AWS.

- I gruppi DH e PFS DH devono corrispondere.

- Il gateway VPN secondario per questo sito viene creato immediatamente e viene eseguito il provisioning di un tunnel VPN VMware in questo gateway.

- Fare clic sulla scheda Subnet del sito (Site Subnets) e configurare quanto segue:

Opzione Descrizione Aggiungi Fare clic su questa opzione per aggiungere una subnet e una descrizione per la destinazione non SD-WAN. Elimina Fare clic su questa opzione per eliminare la subnet selezionata. Nota: Per supportare il tipo di data center di destinazione non SD-WAN, oltre alla connessione IPSec, è necessario configurare le subnet locali di destinazione non SD-WAN nel sistema VMware. - Fare clic su Salva (Save).