Il gateway partner di VMware offre opzioni di configurazione diverse. Prima dell'installazione di gateway è opportuno preparare un foglio di lavoro.

Foglio di lavoro

| SD-WAN Gateway |

|

| Hypervisor | Indirizzo/nome cluster |

| Archivio | Datastore del volume root (> 40 GB consigliati) |

| Allocazione CPU | Allocazione della CPU per KVM/VMware. |

| Selezioni dell'installazione | DPDK: questa opzione è facoltativa e abilitata per impostazione predefinita per una maggiore velocità effettiva. Se si sceglie di disattivare DPDK, contattare il supporto clienti di VMware. |

| Rete OAM |

|

| ETH0 – Rete di fronte a Internet |

|

| Handoff (ETH1) - Rete |

|

| Accesso alla console |

|

| NTP |

|

Sezione SD-WAN Gateway

La maggior parte della sezione di SD-WAN Gateway è autoesplicativa.

| SD-WAN Gateway |

|

Creazione di un gateway e recupero della chiave di attivazione

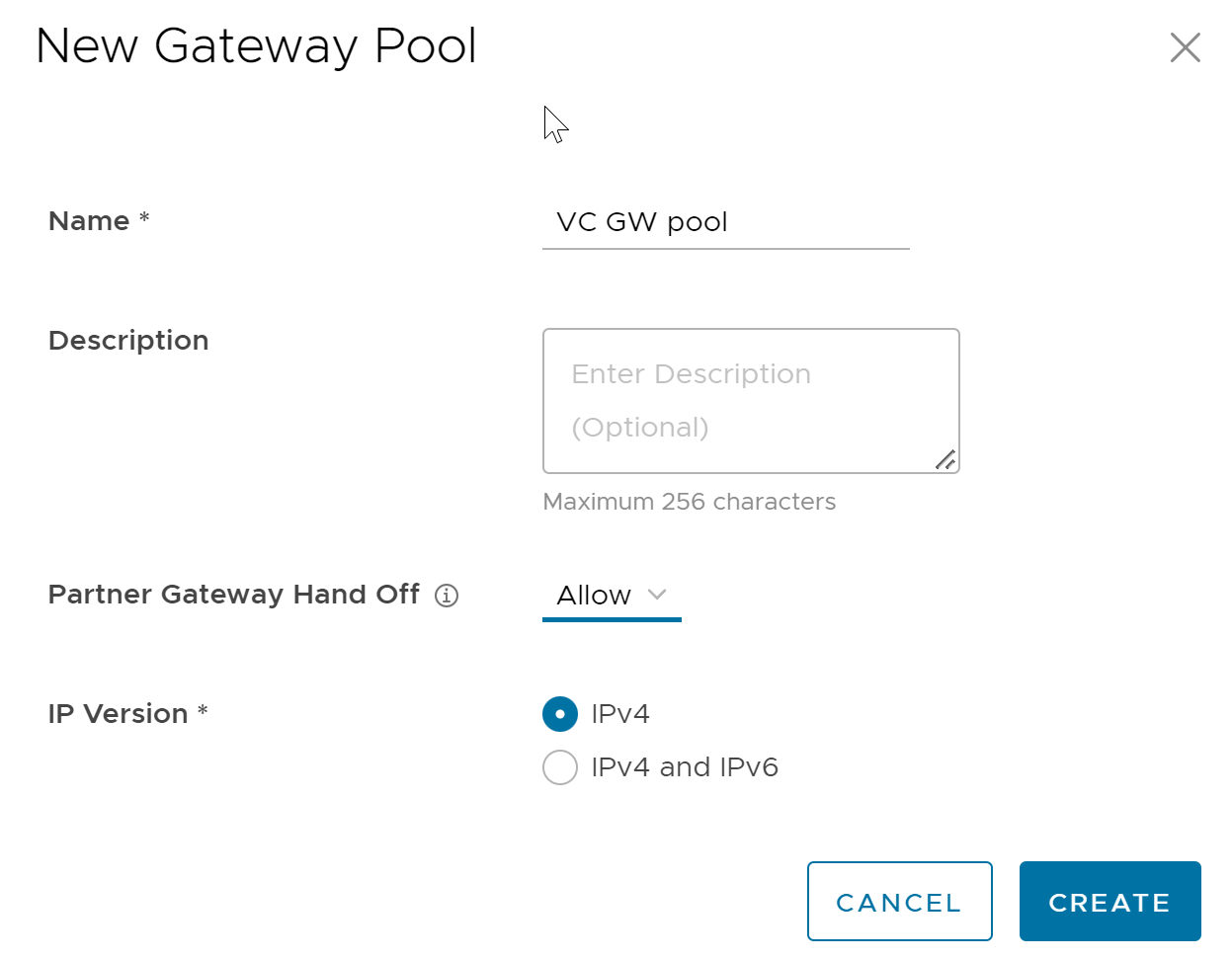

- Nel portale dell'operatore, fare clic sulla scheda Gestione gateway (Gateway Management) e passare a Pool di gateway (Gateway Pools) nel riquadro di navigazione a sinistra. Viene visualizzata la pagina Pool di gateway (Gateway Pools). Creazione di un nuovo pool SD-WAN Gateway. Per l'esecuzione di SD-WAN Gateway nella rete del provider di servizi, selezionare la casella di controllo Consenti gateway partner (Allow Partner Gateway). Ciò abiliterà l'opzione per includere il gateway partner in questo pool di gateway.

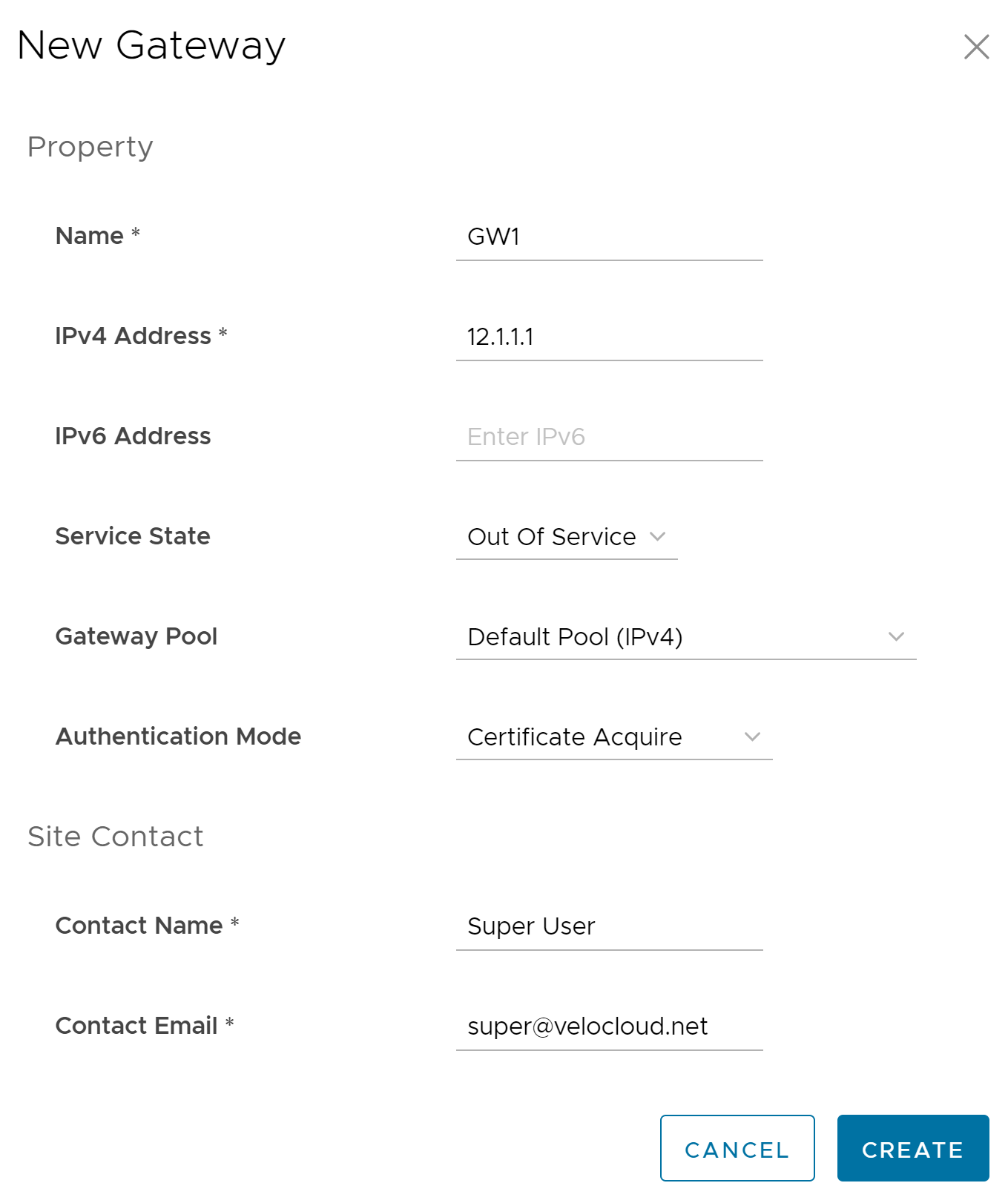

- Nel portale dell'operatore, fare clic su Gestione gateway (Gateway Management) > Gateway (Gateways), creare un nuovo gateway e assegnarlo al pool. L'indirizzo IP del gateway immesso qui deve coincidere con l'indirizzo IP pubblico (public IP address) del gateway. In caso di dubbi, da SD-WAN Gateway è possibile eseguire

curl ipinfo.io/ipche restituirà l'IP pubblico di SD-WAN Gateway.

- Prendere nota della chiave di attivazione e aggiungerla al foglio di lavoro.

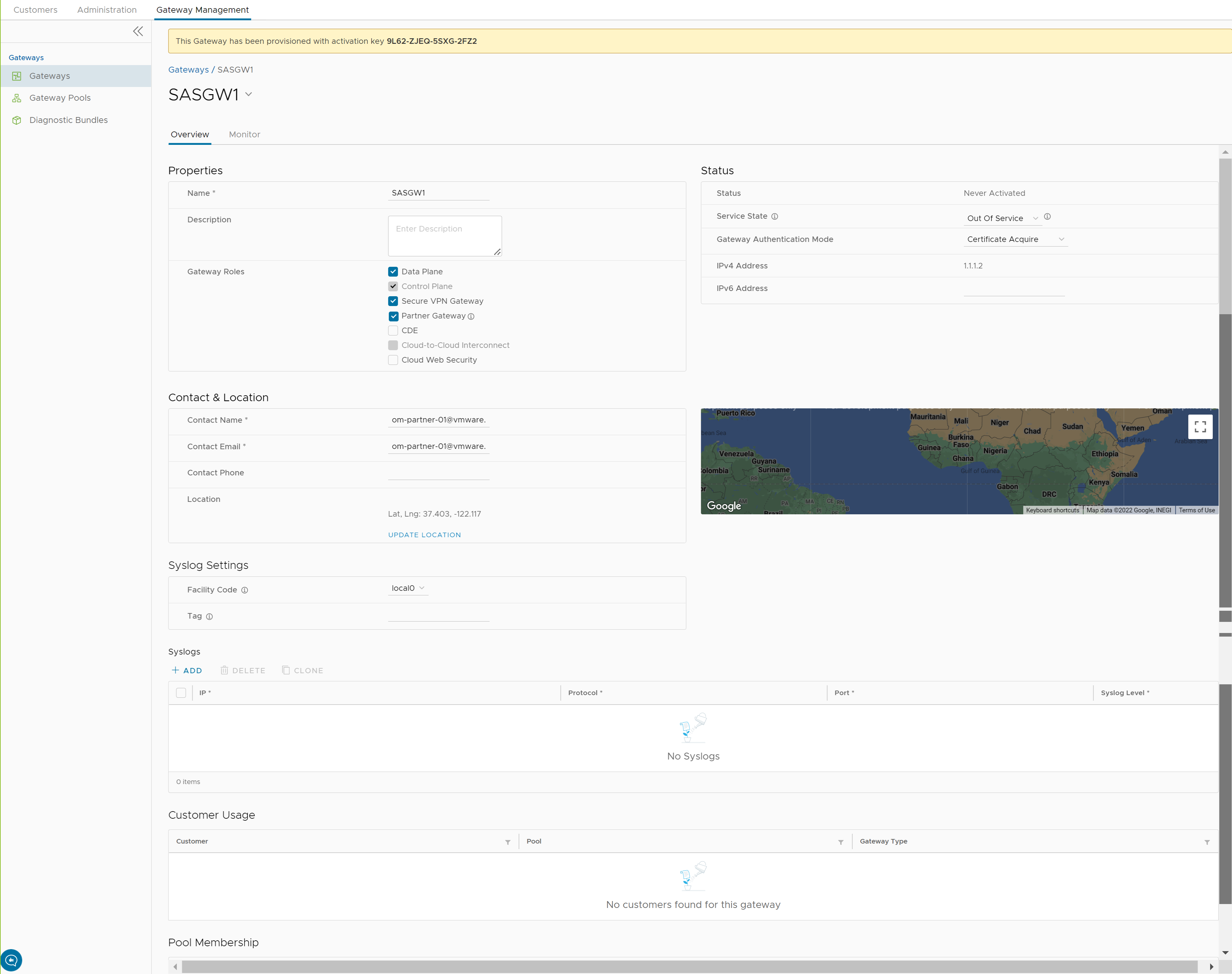

Attivazione della modalità Gateway partner

- Nel portale dell'operatore, fare clic su Gestione gateway (Gateway Management) > Gateway (Gateways) e selezionare SD-WAN Gateway. Selezionare la casella di controllo Gateway partner (Partner Gateway) per attivare il gateway partner.

Sono disponibili parametri aggiuntivi che possono essere configurati. I più comuni sono i seguenti:

Sono disponibili parametri aggiuntivi che possono essere configurati. I più comuni sono i seguenti:- Annuncia 0.0.0.0/0 senza crittografia (Advertise 0.0.0.0/0 with no encrypt): questa opzione consente al gateway partner di annunciare un percorso al traffico cloud per l'applicazione SAAS. Poiché il flag di crittografia è disattivato, l'utilizzo o meno di questo percorso dipenderà dalla configurazione del cliente nel criterio di business.

-

La seconda opzione consigliata è quella di annunciare l'IP di SASE Orchestrator come /32 con crittografia.

Il traffico inviato dall'istanza di Edge a SASE Orchestrator verrà quindi forzato in modo da seguire il percorso del gateway. Questa operazione è consigliata perché rende prevedibile il comportamento che assume SD-WAN Edge per raggiungere SASE Orchestrator.

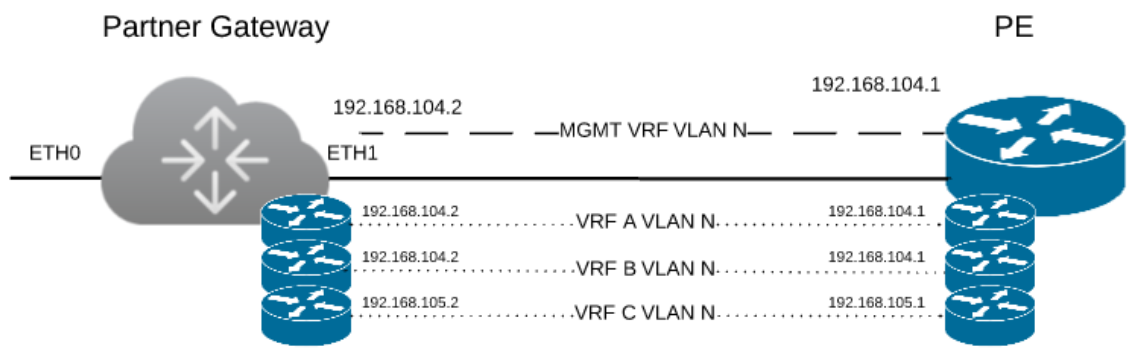

Rete

Il diagramma precedente è una rappresentazione di SD-WAN Gateway in una distribuzione a 2 rami. In questo esempio, si suppone che eth0 sia l'interfaccia di fronte alla rete pubblica (Internet) e che eth1 sia l'interfaccia di fronte alla rete interna (interfaccia di handoff o VRF).

Per la rete di fronte a Internet, è sufficiente solo la configurazione di rete di base.

| ETH0 – Rete di fronte a Internet |

|

Per l'interfaccia di handoff, è necessario conoscere il tipo di handoff che si desidera configurare e la configurazione di handoff per il VRF di gestione.

| ETH1 - Rete di HANDOFF |

|

Accesso alla console (Console Access)

| Accesso alla console |

|

Per accedere al gateway, è necessario creare una password e/o una chiave pubblica SSH per la console.

Creazione di cloud-init

Le opzioni di configurazione per il gateway definite nel foglio di lavoro vengono utilizzate nella configurazione di cloud-init. La configurazione di cloud-init è composta da due file di configurazione principali, ovvero il file meta-data e il file user-data. Il file meta-data include la configurazione di rete per il gateway e il file user-data include la configurazione del software del gateway. Il file fornisce informazioni che identificano l'istanza di SD-WAN Gateway in fase di installazione.

Di seguito sono disponibili modelli per il file meta_data e il file user_data. Network-config può essere omesso e le interfacce di rete verranno configurate tramite DHCP per impostazione predefinita.

Compilare i modelli con le informazioni contenute nel foglio di lavoro. Tutte le occorrenze di #_VARIABILE_# devono essere sostituite. Controllare anche le occorrenze di #AZIONE#.

instance-id: #_Hostname_# local-hostname: #_Hostname_#

version: 2

ethernets:

eth0:

addresses:

- #_IPv4_Address_/mask#

gateway4: #_IPv4_Gateway_#

nameservers:

addresses:

- #_DNS_server_primary_#

- #_DNS_server_secondary_#

search: []

routes:

- to: 0.0.0.0/0

via: #_IPv4_Gateway_#

metric: 1

eth1:

addresses:

- #_MGMT_IPv4_Address_/Mask#

gateway4: 192.168.152.1

nameservers:

addresses:

- #_DNS_server_primary_#

- #_DNS_server_secondary_#

search: []

routes:

- to: 0.0.0.0/0

via: #_MGMT_IPv4_Gateway_#

metric: 13

#cloud-config

hostname: #_Hostname_#

password: #_Console_Password_#

chpasswd: {expire: False}

ssh_pwauth: True

ssh_authorized_keys:

- #_SSH_public_Key_#

velocloud:

vcg:

vco: #_VCO_#

activation_code: #_Activation_Key#

vco_ignore_cert_errors: false

Il nome utente predefinito per la password configurata nel file user-data è "vcadmin". Utilizzare questo nome utente predefinito per accedere a SD-WAN Gateway per la prima volta.

sed s/[”“]/'"'/g /tmp/user-data > /tmp/user-data_new

Creare il file ISO

Dopo aver creato i file, è necessario inserirli in un'immagine ISO. L'immagine ISO viene utilizzata come CD di configurazione virtuale con la macchina virtuale. Questa immagine ISO, denominata vcg01-cidata.iso, viene creata con il comando seguente in un sistema Linux:

genisoimage -output vcg01-cidata.iso -volid cidata -joliet -rock user-data meta-data network-config

Se si utilizza un MAC OSX, usare invece il comando qui sotto:

mkisofs -output vcg01-cidata.iso -volid cidata -joliet -rock {user-data,meta-data,network-config}

Questo file ISO, che verrà denominato #CLOUD_INIT_ISO_FILE#, verrà utilizzato nelle installazioni di OVA e VMware.