È possibile configurare le regole del firewall a livello di profilo e di Edge per consentire, rimuovere, rifiutare o ignorare il traffico in entrata e in uscita. Se la funzionalità Firewall stateful (Stateful Firewall) è attivata, la regola del firewall verrà convalidata per filtrare il traffico in entrata e in uscita. Con il firewall stateless è possibile eseguire il controllo in modo da filtrare solo il traffico in uscita. La regola del firewall corrisponde a parametri quali indirizzi IP, porte, ID VLAN, interfacce, indirizzi MAC, nomi di dominio, protocolli, gruppi di oggetti, applicazioni e tag DSCP. Quando un pacchetto di dati soddisfa le condizioni di corrispondenza, vengono eseguite l'azione o le azioni associate. Se un pacchetto non corrisponde ad alcun parametro, viene eseguita un'azione predefinita nel pacchetto.

Per configurare le regola del firewall a livello del profilo, eseguire i passaggi seguenti.

Procedura

- Nel servizio SD-WAN del portale dell'azienda, passare a Configura (Configure) > Profili (Profiles). Nella pagina Profili (Profiles) vengono visualizzati i profili esistenti.

- Selezionare un profilo per configurare una regola del firewall e fare clic sulla scheda Firewall.

Dalla pagina Profili (Profiles), è possibile passare direttamente alla pagina Firewall facendo clic sul link Visualizza (View) nella colonna Firewall del profilo.

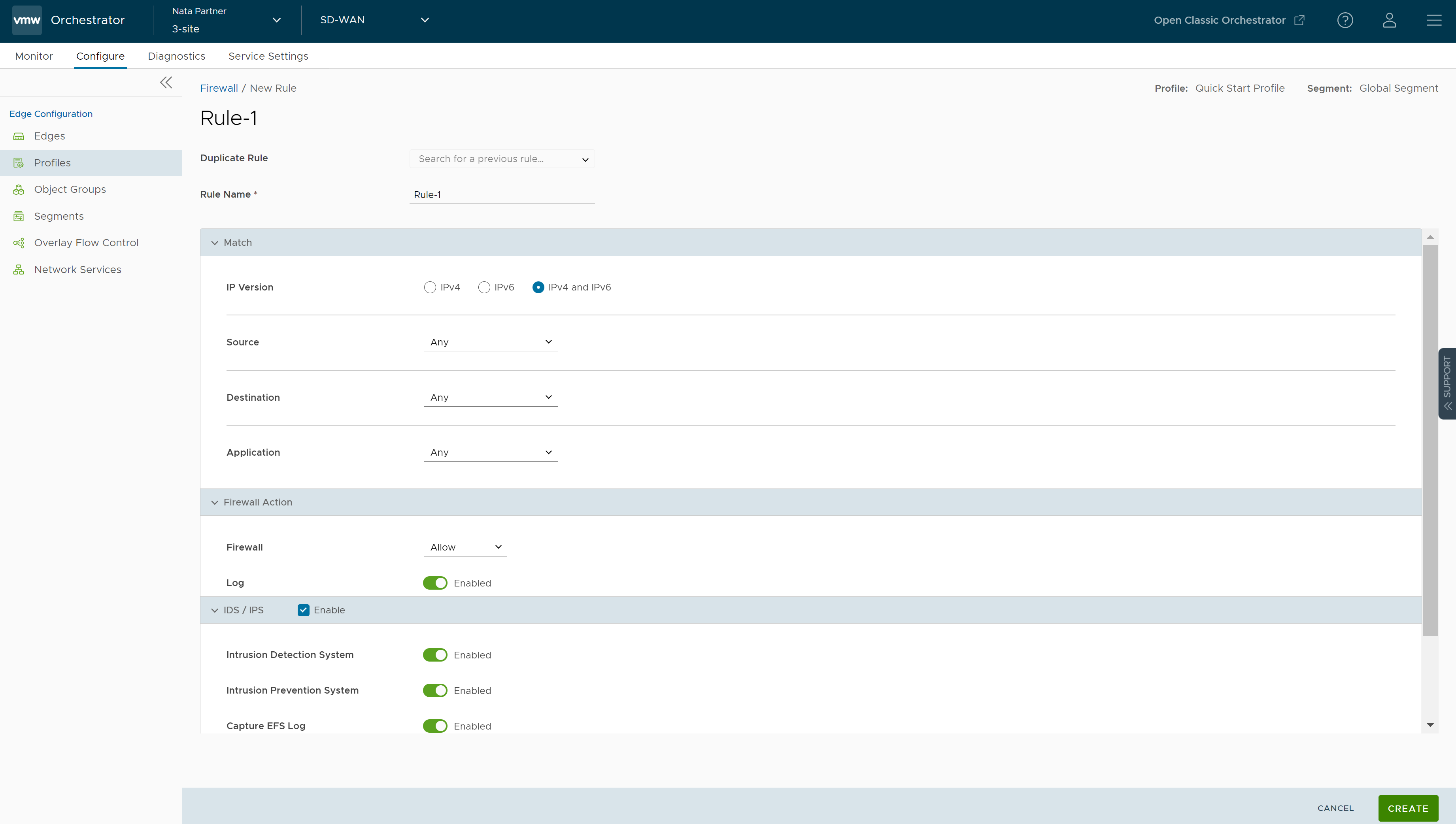

- Passare alla sezione Configura firewall (Configure Firewall) e nell'area Regole firewall (Firewall Rules) fare clic su + NUOVA REGOLA (NEW RULE). Viene visualizzata la finestra di dialogo Configura regola (Configure Rule).

- Nella casella di testo Nome regola (Rule Name), immettere un nome univoco per la regola. Per creare una regola del firewall da una regola esistente, selezionare la regola da duplicare dal menu a discesa Regola duplicata (Duplicate Rule).

- Nella sezione Corrispondenza (Match), configurare le condizioni di corrispondenza per la regola:

Campo Descrizione Versione IP (IP Version) Per impostazione predefinita, è selezionato il tipo di indirizzo IPv4 e IPv6. È possibile configurare gli indirizzi IP di origine e di destinazione in base al tipo di indirizzo selezionato, come indicato di seguito: - IPv4: consente di configurare solo gli indirizzi IPv4 come origine e destinazione.

- IPv6: consente di configurare solo gli indirizzi IPv6 come origine e destinazione.

- IPv4 e IPv6 (IPv4 and IPv6): consente di configurare entrambi gli indirizzi IPv4 e IPv6 nei criteri di corrispondenza. Se si sceglie questa modalità, non è possibile configurare l'indirizzo IP di origine o di destinazione.

Nota: Quando si esegue l'aggiornamento, le regole del firewall delle versioni precedenti vengono spostate in modalità IPv4.Origine (Source) Consente di specificare l'origine dei pacchetti. Selezionare una delle opzioni seguenti:- Qualsiasi (Any): consente tutti gli indirizzi di origine per impostazione predefinita.

- Gruppo di oggetti (Object Group): consente di selezionare una combinazione di gruppo di indirizzi e gruppo di servizi. Per ulteriori informazioni, vedere Gruppi di oggetti e Configurazione della regole del firewall con il gruppo di oggetti.

Nota: Se il gruppo di indirizzi selezionato contiene nomi di dominio, questi vengono ignorati durante la ricerca della corrispondenza per l'origine.

- Definisci (Define): consente di definire il traffico di origine verso una VLAN, un'interfaccia, un indirizzo IPv4 o IPv6, un indirizzo MAC o una porta di trasporto specifici. Selezionare una delle seguenti opzioni:

- VLAN: corrisponde al traffico proveniente dalla VLAN specificata e selezionata dal menu a discesa.

- Interfaccia e indirizzo IP (Interface and IP Address): corrisponde al traffico proveniente dall'interfaccia e dall'indirizzo IPv4 o IPv6 specificati e selezionati dal menu a discesa.

Nota: Se non è possibile selezionare un'interfaccia, significa che è non è attivata o non è assegnata a questo segmento.Nota: Se si seleziona IPv4 e IPv6 (IPv4 and IPv6) (modalità mista) come Tipo di indirizzo (Address Type), la corrispondenza del traffico viene stabilita solo in base all'interfaccia specificata.Insieme all'indirizzo IP, è possibile specificare uno dei seguenti tipi di indirizzi per la corrispondenza con il traffico di origine:

- Prefisso CIDR (CIDR prefix): scegliere questa opzione se si desidera che la rete venga definita come valore CIDR (ad esempio,

172.10.0.0 /16). - Subnet mask: scegliere questa opzione se si desidera che la rete venga definita in base a una subnet mask (ad esempio,

172.10.0.0 255.255.0.0). - Maschera con caratteri jolly (Wildcard mask): scegliere questa opzione se si desidera poter limitare l'applicazione di un criterio a un set di dispositivi in subnet IP diverse che condividono un valore di indirizzo IP dell'host corrispondente. La maschera con caratteri jolly corrisponde a un IP o a un set di indirizzi IP in base alla subnet mask invertita. Uno "0" all'interno del valore binario della maschera indica che il valore è fisso, mentre un "1" all'interno del valore binario della maschera indica che il valore è un carattere jolly (può essere 1 o 0). Ad esempio, nella maschera con caratteri jolly 0.0.0.255 (equivalente binario = 00000000.00000000.00000000.11111111) con un indirizzo IP 172.0.0, i primi tre ottetti sono valori fissi mentre l'ultimo ottetto è un valore variabile. Questa opzione è disponibile solo per l'indirizzo IPv4.

- Prefisso CIDR (CIDR prefix): scegliere questa opzione se si desidera che la rete venga definita come valore CIDR (ad esempio,

- Indirizzo MAC (Mac Address): corrisponde al traffico in base all'indirizzo MAC specificato.

- Trasporto porta (Trasporto Port): corrisponde al traffico proveniente dalla porta o dall'intervallo di porte di origine specificati.

Destinazione (Destination) Consente di specificare la destinazione per i pacchetti. Selezionare una delle opzioni seguenti: - Qualsiasi (Any): consente tutti gli indirizzi di destinazione per impostazione predefinita.

- Gruppo di oggetti (Object Group): consente di selezionare una combinazione di gruppo di indirizzi e gruppo di servizi. Per ulteriori informazioni, vedere Gruppi di oggetti e Configurazione della regole del firewall con il gruppo di oggetti.

- Definisci (Define): consente di definire il traffico di destinazione verso una VLAN, un'interfaccia, un indirizzo IPv4 o IPv6, un nome dominio, un protocollo o una porta specifici. Selezionare una delle seguenti opzioni:

- VLAN: corrisponde al traffico proveniente dalla VLAN specificata e selezionata dal menu a discesa.

- Interfaccia (Interface): corrisponde al traffico proveniente dall'interfaccia specificata e selezionata dal menu a discesa.

Nota: Se non è possibile selezionare un'interfaccia, significa che è non è attivata o non è assegnata a questo segmento.

- Indirizzo IP (IP Address): corrisponde al traffico per l'indirizzo IPv4 o IPv6 e il nome di dominio specificati.

Nota: Se si seleziona IPv4 e IPv6 (IPv4 and IPv6) (modalità mista) come Tipo di indirizzo (Address Type), non è possibile specificare l'indirizzo IP come destinazione.

Insieme all'indirizzo IP, è possibile specificare uno dei seguenti tipi di indirizzi in modo che corrisponda al traffico di origine: Prefisso CIDR (CIDR Prefix), Subnet mask o Maschera con caratteri jolly (Wildcard mask).

Utilizzare il campo Nome dominio (Domain Name) per abbinare l'intero nome di dominio o una parte del nome di dominio. Ad esempio, \"salesforce\" corrisponderà al traffico verso \"mixe\".

- Trasporto (Trasporto): corrisponde al traffico proveniente dalla porta o dall'intervallo di porte di origine specificati.

Protocollo (Protocol): corrisponde al traffico per il protocollo specificato e selezionato dal menu a discesa. I protocolli supportati sono GRE, ICMP, TCP e UDP.Nota: ICMP non è supportato in modalità mista (IPv4 e IPv6).

Applicazione (Application) Selezionare una delle opzioni seguenti: - Qualsiasi (Any): applica la regola del firewall a qualsiasi applicazione per impostazione predefinita.

- Definisci (Define): consente di selezionare un'applicazione e un flag DSCP (Differentiated Services Code Point) per applicare una regola del firewall specifica.

Nota: Quando si creano regole del firewall che corrispondono a un'applicazione, il firewall dipende dal motore DPI (Deep Packet Inspection) per identificare l'applicazione a cui un determinato flusso appartiene. In genere, DPI non è in grado di determinare l'applicazione in base al primo pacchetto. Di solito necessita infatti dei primi 5-10 pacchetti del flusso per identificare l'applicazione, ma il firewall deve classificare e inoltrare il flusso sin dal primo pacchetto. Per questo, è possibile che il primo flusso venga abbinato a una regola più generalizzata nell'elenco dei firewall. Una volta che l'applicazione è stata identificata correttamente, tutti i flussi futuri che corrispondono alle stesse tuple verranno riclassificati automaticamente e verranno abbinati alla regola corretta.Per ulteriori informazioni sui casi d'uso specifici che soddisfano la regola del firewall/del criterio di business FTPv6, vedere Supporto del firewall Edge per FTPv6.

- Nella sezione Azione (Action), configurare le azioni da eseguire quando il traffico corrisponde ai criteri definiti.

Campo Descrizione Firewall Selezionare una delle azioni seguenti che il firewall dovrà eseguire sui pacchetti quando verranno soddisfatte le condizioni della regola: - Consenti (Allow): consente i pacchetti di dati per impostazione predefinita.

- Rimuovi (Drop): rimuove i pacchetti di dati in modalità invisibile all'utente senza inviare alcuna notifica all'origine.

Registra (Log) Selezionare questa casella di controllo se si desidera che venga creata una voce di registro al momento dell'attivazione della regola. - Selezionare la casella di controllo IDS/IPS e attivare l'interruttore IDS o IPS per creare il firewall. Quando l'utente attiva solo IPS, IDS viene attivato automaticamente. Il motore EFS ispeziona il traffico inviato/ricevuto tramite gli Edge e associa i contenuti alle firme configurate nel motore EFS. Le firme IDS/IPS vengono aggiornate in modo continuativo con una licenza EFS valida. Per ulteriori informazioni sul EFS, vedere Panoramica Enhanced Firewall Services.

Nota: EFS può essere attivato nella regola solo se l'azione Firewall è Consenti (Allow). Se l'Azione firewall è diversa da Consenti (Allow), EFS verrà disattivato.

- Sistema rilevamento intrusioni (Intrusion Detection System): quando IDS è attivato negli Edge, gli Edge rilevano se il flusso di traffico è dannoso o meno in base a determinate firme configurate nel motore. Se viene rilevato un attacco, il motore EFS genera un avviso e invia il messaggio di avviso a SASE Orchestrator/server syslog se la registrazione del firewall è attivata in Orchestrator.

- Sistema di prevenzione delle intrusioni (Intrusion Prevention System): quando IPS è attivato negli Edge, gli Edge rilevano se il flusso di traffico è dannoso o meno in base a determinate firme configurate nel motore. Se viene rilevato un attacco, il motore EFS genera un avviso e blocca il flusso del traffico verso il client solo se la regola di firma ha l'azione "Rifiuta", che corrisponde al traffico dannoso. Se l'azione nella regola della firma è "Avviso (Alert)", il traffico sarà consentito senza rilasciare alcun pacchetto anche se si configura IPS.

Nota: VMware consiglia al cliente di non attivare VNF quando IDS/IPS è attivato negli Edge. - Per inviare i registri EFS a Orchestrator attivare l'interruttore Acquisisci registro EFS (Capture EFS Log).

Nota: Affinché un Edge invii i registri firewall a Orchestrator, assicurarsi che la funzionalità del cliente "Abilita registrazione firewall in Orchestrator (Enable Firewall logging to Orchestrator)" sia attivata a livello di cliente nella pagina dell'interfaccia utente "Impostazioni globali (Global Settings)". I clienti devono contattare l'operatore se si desidera attivare la funzionalità di registrazione del firewall.

- Durante la creazione o l'aggiornamento di una regola del firewall è possibile aggiungere commenti relativi alla regola nel campo Nuovo commento (New comment) nella scheda Cronologia commenti (Comment History). Sono consentiti al massimo 50 caratteri ed è possibile aggiungere un numero qualsiasi di commenti per la stessa regola.

- Dopo aver configurato tutte le impostazioni necessarie, fare clic su Crea (Create).

Viene creata una regola del firewall per il profilo selezionato e viene visualizzata nell'area Regole firewall (Firewall Rules) della pagina Firewall profilo (Profile Firewall).Nota: Le regole create a livello di profilo non possono essere aggiornate a livello di Edge. Per sostituire la regola, l'utente deve creare la stessa regola a livello di Edge con nuovi parametri per sostituire la regola a livello di profilo.Nell'area Regole del firewall (Firewall Rules) della pagina Firewall profilo (Profile Firewall) è possibile eseguire le azioni seguenti:

- ELIMINA (DELETE): per eliminare regole del firewall esistenti, selezionare le caselle di controllo che precedono le regole e fare clic su ELIMINA (DELETE).

- CLONA (CLONE): per duplicare una regola del firewall, selezionare la regola e fare clic su CLONA (CLONE).

- CRONOLOGIA COMMENTI (COMMENT HISTORY): per visualizzare tutti i commenti aggiunti durante la creazione o l'aggiornamento di una regola, selezionare la regola e fare clic su CRONOLOGIA COMMENTI (COMMENT HISTORY).

- Cercare una regola (Search for Rule): consente di cercare la regola in base al nome della regola, all'indirizzo IP, alla porta o all'intervallo di porte, nonché ai nomi del gruppo di indirizzi e del gruppo di servizi.