Il servizio di sicurezza cloud (CSS) stabilisce un tunnel sicuro da un Edge ai siti dei servizi di sicurezza cloud. Ciò garantisce il flusso di traffico protetto fino ai servizi di sicurezza cloud.

Procedura

- Nel servizio SD-WAN del portale dell'azienda, fare clic su Configura (Configure) > Servizi di rete (Network Services).

- Nella pagina Servizi di rete (Network Services), passare a Destinazioni non SD-WAN tramite Edge (Non SD-WAN Destinations via Edge) > Servizio di sicurezza cloud (Cloud Security Service), fare clic su Nuovo (New).

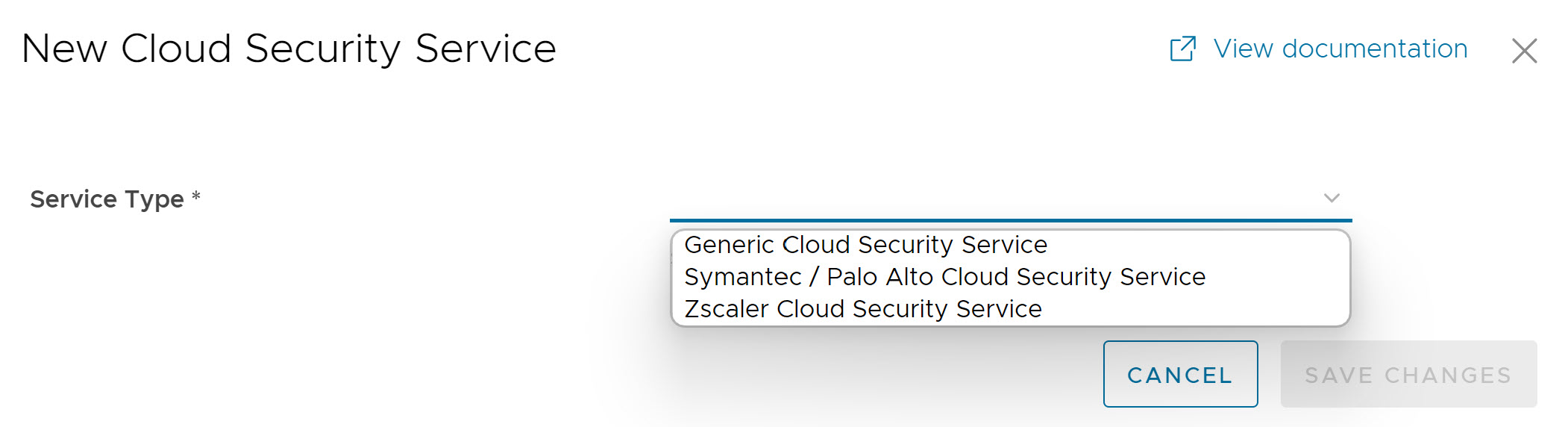

- Nella finestra Nuovo provider di sicurezza cloud (New Cloud Security Provider), selezionare un tipo di servizio nel menu a discesa. VMware SD-WAN supporta i tipi di CSS seguenti:

- Servizio di sicurezza cloud generico

- Servizio di sicurezza cloud Symantec / Palo Alto

Nota: A partire dalla versione 5.0.0, i CSS di Palo Alto sono configurati con il nuovo modello di tipo di servizio "Servizio di sicurezza cloud Symantec / Palo Alto". Tutti i clienti che dispongono di un CSS Palo Alto esistente configurato in "Servizio di sicurezza cloud generico" devono passare al nuovo modello "Servizio di sicurezza cloud Symantec / Palo Alto".

- Servizio di sicurezza cloud Zscaler

- Se si seleziona il servizio di sicurezza cloud "Generico (Generic)" o "Symantec/Palo Alto" come tipo di servizio, configurare i seguenti dettagli obbligatori e fare clic su Aggiungi (Add).

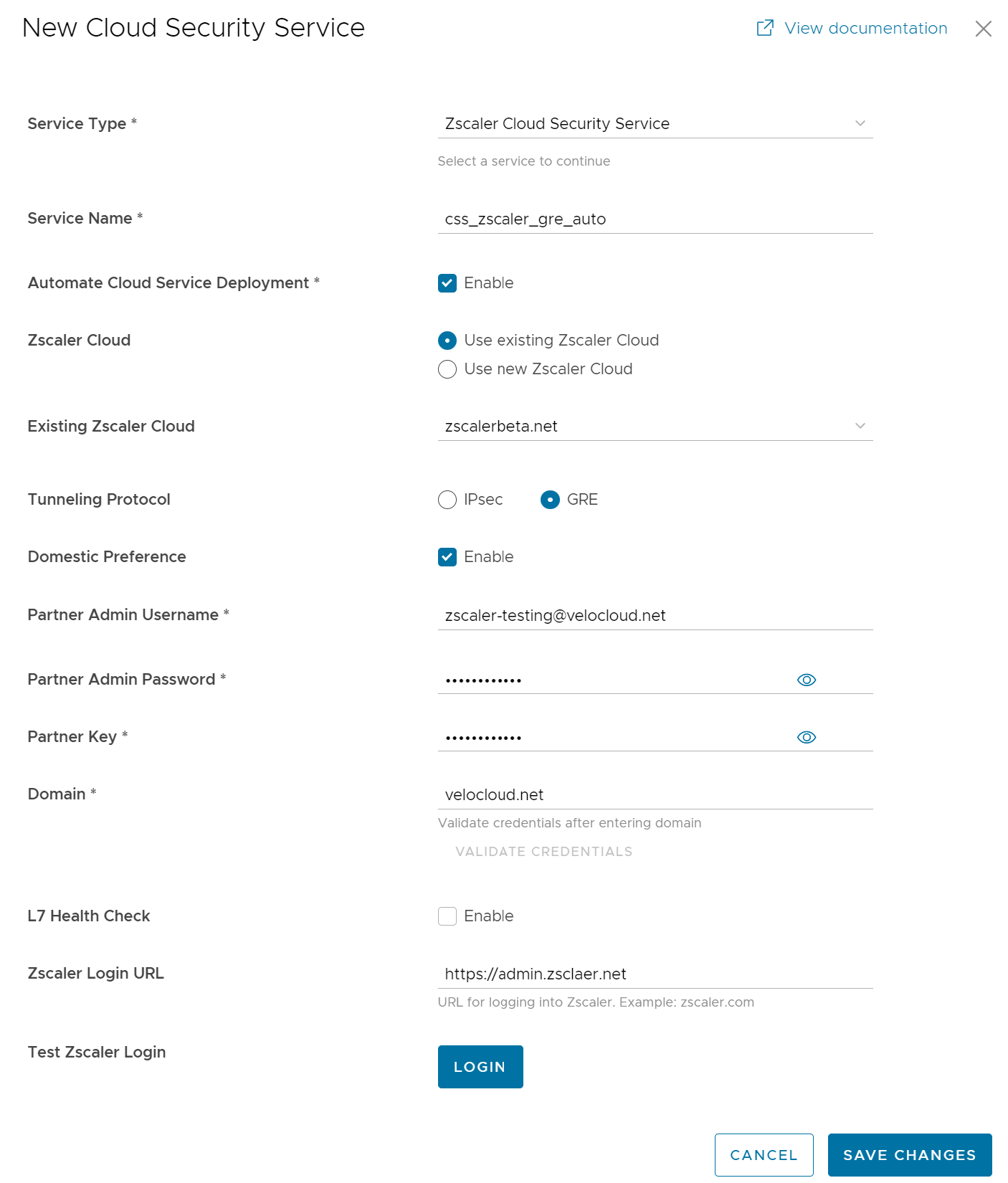

Opzione Descrizione Nome servizio (Service Name) Immettere un nome descrittivo per il servizio di sicurezza cloud. Punto di presenza primario/Server primario (Primary Point-of-Presence/Server) Immettere l'indirizzo IP o il nome host del server primario. Punto di presenza secondario/Server secondario (Secondary Point-of-Presence/Server) Immettere l'indirizzo IP o il nome host del server secondario. Questa opzione è facoltativa. - Se si seleziona Servizio di sicurezza cloud Zscaler (Zscaler Cloud Security Service) come tipo di servizio, è possibile scegliere la distribuzione manuale o la distribuzione automatica selezionando la casella di controllo Automatizza distribuzione servizio cloud (Automate Cloud Service Deployment). È inoltre possibile configurare impostazioni aggiuntive come i dettagli di controllo dello stato del cloud Zscaler e del livello 7 (L7) per stabilire e monitorare l'integrità del server Zscaler.

In questa sezione viene descritto come creare automaticamente un tunnel GRE o IPSec da SD-WAN Edge al provider di servizi Zscaler.Configurazione di tunnel manuali da SD-WAN Edge a Zscaler

- Nella finestra Nuovo provider di sicurezza cloud (New Cloud Security Provider) immettere il nome del servizio.

- Selezionare la casella di controllo Automatizza distribuzione servizio cloud (Automate Cloud Service Deployment).

- Selezionare il protocollo GRE o IPSec per la creazione del tunnel.

Nota: Il numero totale di tunnel GRE CSS Zscaler che possono essere configurati per cliente dipende dalla sottoscrizione del cliente in Zscaler. Il valore predefinito è 100.

- Configurare ulteriori dettagli come Preferenza nazionale (Domestic Preference), Cloud Zscaler (Zscaler Cloud), Nome utente amministratore partner (Partner Admin Username), Password, Chiave partner (Partner Key) e Dominio (Domain), come descritto nella tabella seguente.

Opzione Descrizione Preferenza nazionale Abilitare questa opzione per assegnare la priorità ai data center Zscaler dal paese di origine dell'indirizzo IP anche se sono più lontani dagli altri data center di Zscaler. Nota: Questa opzione è configurabile solo se per la creazione dei tunnel è selezionato GRE.Cloud Zscaler (Zscaler Cloud) È possibile scegliere di utilizzare i cloud Zscaler esistenti o un nuovo cloud Zscaler. Se si sceglie di utilizzare il cloud esistente, selezionare un servizio cloud Zscaler dal menu a discesa. Per il nuovo cloud Zscaler, è necessario immettere il nome del servizio cloud Zscaler nella casella di testo. Nome utente amministratore partner (Partner Admin Username) Immettere il nome utente dell'amministratore partner fornito. Password amministratore partner (Partner Admin Password) Immettere la password dell'amministratore partner fornita. Nota: A partire dalla versione 4.5, l'uso del carattere speciale "<" nella password non è più supportato. Se gli utenti hanno già utilizzato "<" nelle loro password nelle versioni precedenti, devono rimuoverlo per salvare le modifiche nella pagina.Chiave partner (Partner Key) Immettere la chiave partner fornita. Dominio (Domain) Immettere il nome del dominio in cui verrà distribuito il servizio cloud. Cloud secondario Questo è un parametro facoltativo che i clienti di Zscaler Internet Access (ZIA) utilizzano per disporre di un pool personalizzato di data center a scopo di geolocalizzazione. Nota: Questa opzione è disponibile nella modalità di distribuzione automatica Zscaler CSS, se è selezionata l'opzione IPSec per stabilire i tunnel. - Fare clic su Convalida credenziali (Validate Credentials). Se la convalida riesce, verrà attivato il pulsante Salva modifiche (Save Changes).

Nota: È necessario convalidare le credenziali per aggiungere un nuovo provider CSS.

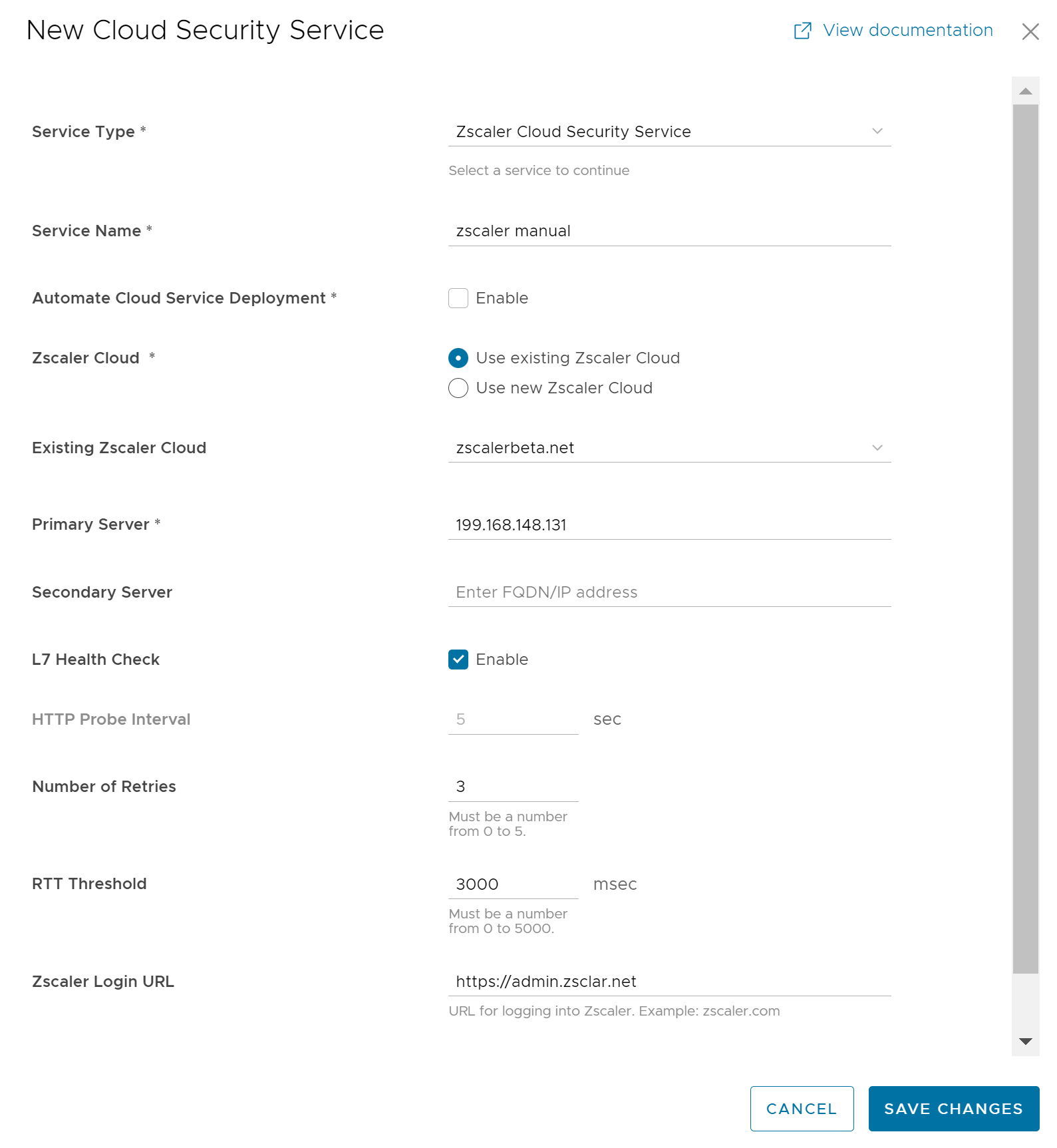

- Facoltativo: Configurare i seguenti dettagli del controllo integrità L7 (L7 Health Check) per monitorare lo stato del server Zscaler.

Nota: La funzionalità Controllo integrità L7 (L7 Health Check) verifica la raggiungibilità HTTP al server back-end Zscaler. Durante l'abilitazione del controllo integrità L7, i probe HTTP L7 dell'Edge vengono inviati a una destinazione Zscaler (esempio: http://<zscaler cloud>/vpntest) che è il server back-end di Zscaler per il controllo dell'integrità HTTP. Questo metodo è un miglioramento rispetto all'utilizzo del keep-alive a livello di rete (GRE o IPSec) perché consente di verificare solo la raggiungibilità della rete nel front-end di un server Zscaler.

Se non viene ricevuta una risposta L7 dopo 3 tentativi successivi o se si verifica un errore HTTP, il tunnel primario verrà contrassegnato come Inattivo e l'Edge tenterà di eseguire il failover del traffico Zscaler nel tunnel di standby (se disponibile). Se l'Edge esegue correttamente il failover del traffico Zscaler verso il tunnel di standby, quest'ultimo diventa il nuovo tunnel primario.

Nel caso improbabile che il controllo integrità L7 contrassegni sia i tunnel primario che di standby come Inattivo, l''Edge instrada il traffico Zscaler utilizzando un criterio di backhaul condizionale (se è stato configurato tale criterio).

L'Edge invia solo probe L7 tramite il tunnel primario verso il server primario e mai tramite il tunnel di standby.

Opzione Descrizione Controllo integrità L7 (L7 Health Check) Selezionare la casella di controllo per abilitare il controllo integrità L7 per il provider del servizio di sicurezza cloud Zscaler con i dettagli del probe predefinito (Intervallo probe HTTP (HTTP Probe interval) = 5 secondi, Numero di tentativi (Number of Retries) = 3, Soglia RTT (RTT Threshold) = 3000 millisecondi). Per impostazione predefinita, il controllo dello stato L7 non è abilitato. Nota: La configurazione dei dettagli del probe del controllo dello stato non è supportata.Nota: Per un determinato Edge/profilo, un utente non può sostituire i parametri del controllo dello stato L7 configurati nel servizio di rete.Intervallo probe HTTP (HTTP Probe Interval) Durata dell'intervallo tra un probe HTTP e l'altro. L'intervallo di probe predefinito è 5 secondi. N. di tentativi (# of Retries) Specifica il numero di tentativi di probe consentiti prima di contrassegnare il servizio cloud come INATTIVO. Il valore predefinito è 3. Soglia RTT (RTT Threshold) La soglia RTT (Round Trip Time), espressa in millisecondi, utilizzata per calcolare lo stato del servizio cloud. Il servizio cloud viene contrassegnato come INATTIVO se l'RTT misurato è superiore alla soglia configurata. Il valore predefinito è 3000 millisecondi. URL di accesso a Zscaler Immettere l'URL di accesso e fare clic su Accedi a Zscaler (Login in Zscaler). Si verrà reindirizzati al portale di amministrazione di Zscaler del cloud Zscaler selezionato. Nota: Il pulsante Accedi a Zscaler (Login to Zscaler) è abilitato quando viene immesso l'URL di accesso a Zscaler. - Se si desidera accedere al portale di amministrazione di Zscaler da Orchestrator, immettere l'URL di accesso a Zscaler e quindi fare clic su Accedi a Zscaler (Login to Zscaler). Si verrà reindirizzati al portale di amministrazione di Zscaler del cloud Zscaler selezionato.

Nota: Il pulsante Accedi a Zscaler (Login to Zscaler) è abilitato quando viene immesso l'URL di accesso a Zscaler.

Nota: Per ulteriori informazioni sulla distribuzione automatica di un servizio di sicurezza cloud Zscaler, vedere la Guida alla distribuzione di Zscaler e VMware SD-WAN.Nota: Per dettagli specifici su come Zscaler determina i migliori indirizzi IP virtuali del data center da utilizzare per stabilire tunnel VPN IPSec, vedere Integrazione dell'API SD-WAN per il provisioning del tunnel VPN IPSec.In questa sezione viene descritto come creare manualmente un tunnel GRE o IPSec da SD-WAN Edge a un provider di servizi Zscaler. A differenza dei tunnel automatici, per la configurazione dei tunnel manuali è necessario specificare una destinazione per attivare i tunnel.

- Nella finestra Nuovo provider di sicurezza cloud (New Cloud Security Provider) immettere il nome del servizio.

- Immettere l'indirizzo IP o il nome host del server primario.

- Facoltativamente, è possibile immettere l'indirizzo IP o il nome host del server secondario.

- Selezionare un servizio cloud Zscaler dal menu a discesa o immettere il nome del servizio cloud Zscaler nella casella di testo.

- Configurare gli altri parametri nel modo desiderato e quindi fare clic su Salva modifiche (Save Changes).

Nota: Se si seleziona Servizio di sicurezza cloud Zscaler (Zscaler Cloud Security Service) come tipo di servizio e si intende assegnare un tunnel GRE, è consigliabile immettere solo l'indirizzo IP in Server primario (Primary Server) e Server secondario (Secondary Server) e non il nome host, perché GRE non supporta i nomi host.

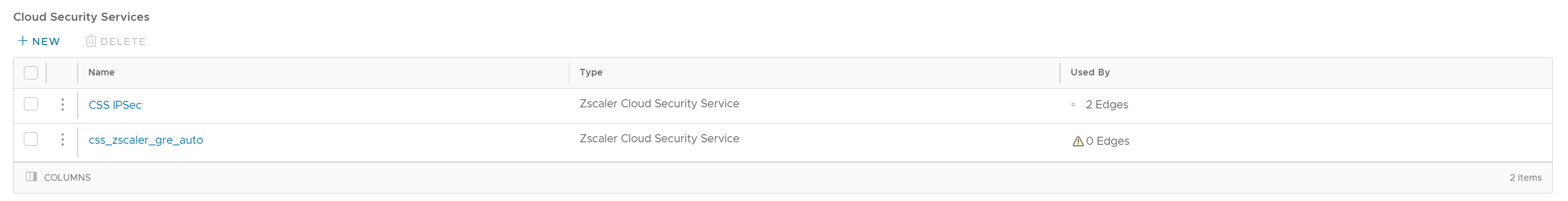

risultati

Operazioni successive

Associare il servizio di sicurezza cloud a un profilo o un Edge: