Questo servizio consente di creare configurazioni del tunnel VPN per accedere a uno o più destinazione non SD-WAN. VMware fornisce la configurazione necessaria per creare i tunnel, tra cui la creazione di una configurazione IPSec IKE e la generazione di una chiave PSK (Pre-Shared Key).

Panoramica

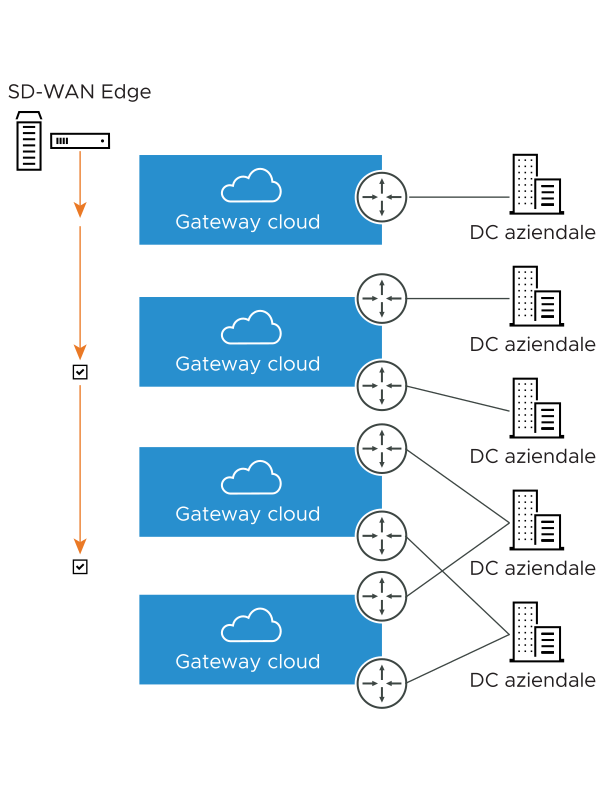

La figura seguente illustra una panoramica dei tunnel VPN che possono essere creati tra VMware e destinazione non SD-WAN.

In alternativa, è possibile specificare un indirizzo IP per un gateway VPN secondario per formare un tunnel VPN secondario tra un SD-WAN Gateway e il gateway VPN secondario. È possibile specificare tunnel VPN ridondanti per qualsiasi tunnel VPN creato.

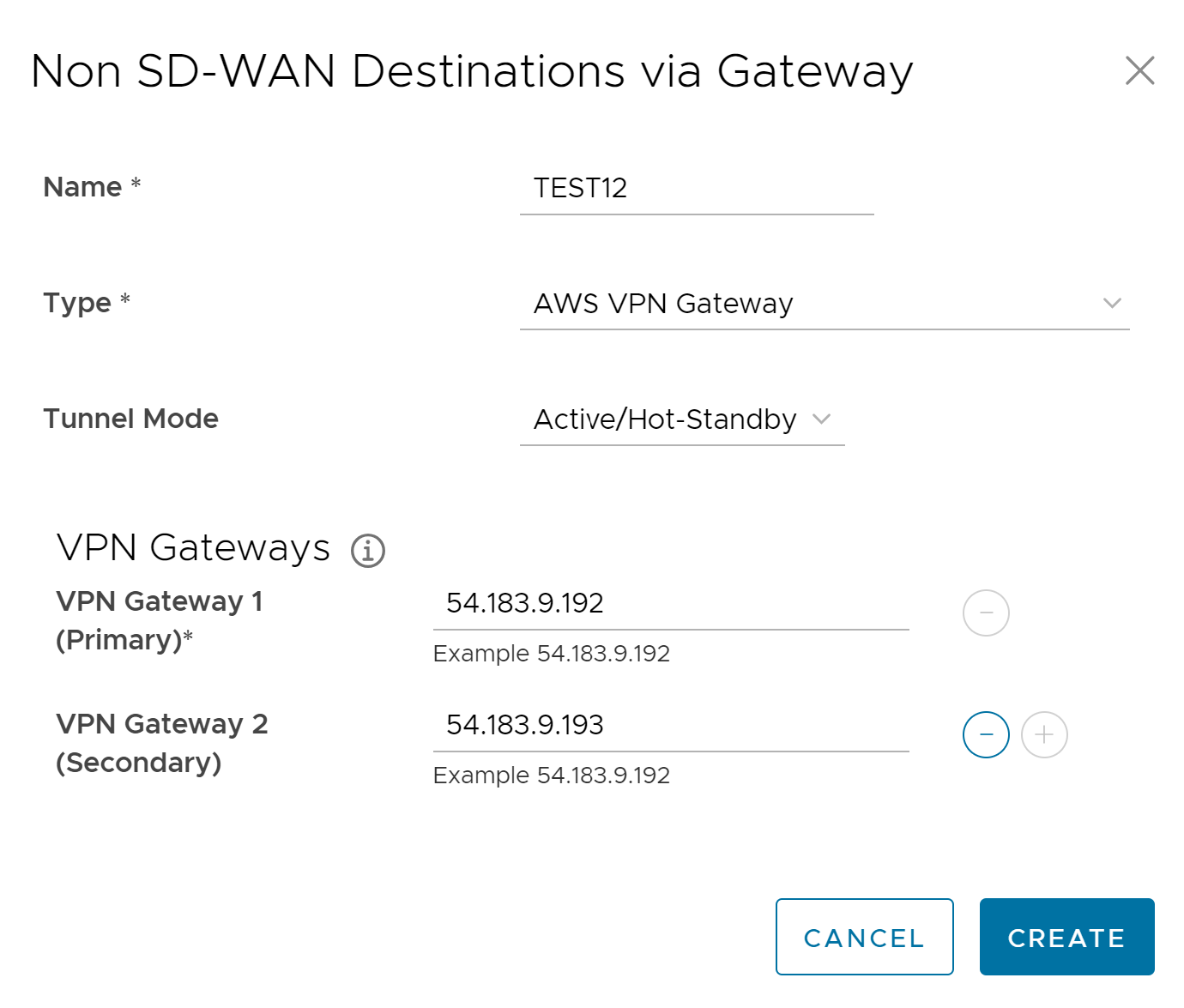

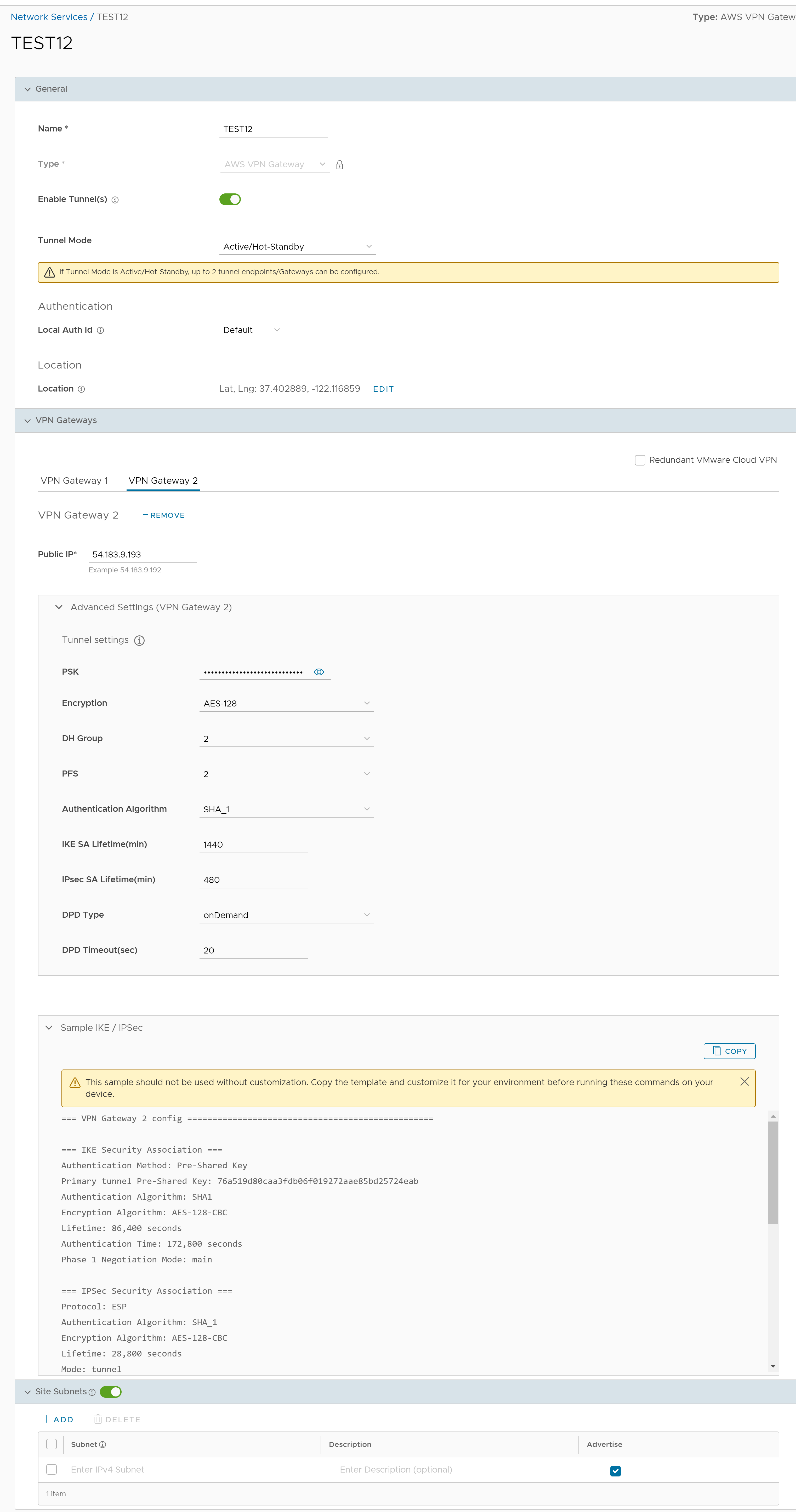

Configurazione di un destinazione non SD-WAN di tipo Gateway VPN AWS

| Opzione | Descrizione |

|---|---|

| Generale | |

| Nome (Name) | È possibile modificare il nome immesso in precedenza per destinazione non SD-WAN. |

| Tipo | Visualizza il tipo come Gateway VPN AWS (AWS VPN Gateway). Non è possibile modificare questa opzione. |

| Abilita tunnel (Enable Tunnel(s)) | Fare clic sull'interruttore per avviare il tunnel dal gateway SD-WAN al Gateway VPN AWS. |

| Modalità tunnel (Tunnel Mode) | La modalità attivo/hot standby supporta la configurazione di un massimo di 2 endpoint o gateway del tunnel. |

| La modalità Attiva/Attiva supporta la configurazione di un massimo di 4 endpoint o gateway del tunnel. Tutti i tunnel attivi possono inviare e ricevere traffico tramite ECMP. | |

| Metodo di condivisione del caricoECMP | Basato sul carico dei flussi (predefinito) L'algoritmo basato sul carico dei flussi mappa il nuovo flusso sul percorso con il minor numero di flussi mappati tra i percorsi disponibili per la destinazione. |

| L'algoritmo basato su carico hash accetta i parametri di input da 5 tuple (SrcIP, DestIP, SrcPort, DestPort, Protocol). Questi input possono essere uno o tutti o un sottoinsieme di questa tupla in base alla configurazione dell'utente. Il flusso viene mappato al percorso in base al valore hash con gli input selezionati. | |

| Gateway VPN 1 | Immettere un indirizzo IP valido. |

| Gateway VPN 2 | Immettere un indirizzo IP valido. Questo campo è facoltativo. |

| Gateway VPN 3 | Immettere un indirizzo IP valido. Questo campo è facoltativo. |

| Gateway VPN 4 | Immettere un indirizzo IP valido. Questo campo è facoltativo. |

| IP pubblico (Public IP) | Visualizza l'indirizzo IP del gateway VPN primario. |

| PSK | Pre-Shared Key (PSK) è la chiave di sicurezza per l'autenticazione attraverso il tunnel. Per impostazione predefinita, SASE Orchestrator genera una PSK. Se si desidera utilizzare una chiave PSK o una password personalizzata, immetterla nella casella di testo. |

| Crittografia (Encryption) | Selezionare AES-128 o AES-256 come dimensioni della chiave dell'algoritmo AES per crittografare i dati. Il valore predefinito è AES-128. |

| Gruppo DH (DH Group) | Selezionare l'algoritmo del guppo Diffie-Hellman (DH) nel menu a discesa. Questa opzione viene utilizzata per generare materiale per le chiavi. Il gruppo DH imposta la potenza dell'algoritmo in bit. I gruppi DH supportati sono 2, 5 e 14. Il valore predefinito è 2. |

| PFS | Selezionare il livello di PFS (Perfect Forward Secrecy) per una protezione aggiuntiva. I livelli di PFS supportati sono disattivato (deactivated), 2 e 5. Il valore predefinito è 2. |

| Algoritmo di autenticazione (Authentication Algorithm) | Selezionare l'algoritmo di autenticazione per l'intestazione VPN. Nel menu a discesa selezionare una delle funzioni Secure Hash Algorithm (SHA) supportate:

Il valore predefinito è SHA 1. |

| Durata SA IKE (min) (IKE SA Lifetime(min)) | Indica quando la ridefinizione delle chiavi IKE (Internet Key Exchange) viene avviata per gli SD-WAN Edge. La durata minima delle chiavi IKE è 10 minuti, mentre la durata massima è 1440 minuti. Il valore predefinito è 1440 minuti. |

| Durata SA IPSec (min) (IPsec SA Lifetime(min)) | Indica quando la ridefinizione delle chiavi IPSec (Internet Security Protocol) viene avviata per gli Edge. La durata minima delle chiavi IPSec è 3 minuti, mentre la durata massima è 480 minuti. Il valore predefinito è 480 minuti. |

| Tipo DPD (DPD Type) | Il metodo DPD (Dead Peer Detection) viene utilizzato per rilevare se il peer Internet Key Exchange (IKE) è attivo o inattivo. Se il peer viene rilevato come inattivo, il dispositivo elimina l'associazione di sicurezza IPSec e IKE. Nel menu a discesa selezionare Periodico (Periodic) o Su richiesta (onDemand). Il valore predefinito è Su richiesta (onDemand). |

| Timeout DPD (sec) (DPD Timeout(sec)) | Immettere il valore del timeout DPD. Il valore del timeout DPD verrà aggiunto al timer DPD interno, come descritto di seguito. Attendere una risposta dal messaggio DPD prima di considerare il peer inattivo (Dead Peer Detection).

Prima della versione 5.1.0, il valore predefinito è 20 secondi. Per le versioni 5.1.0 e successive, vedere l'elenco seguente per il valore predefinito.

Nota: Prima della versione 5.1.0, è possibile disattivare DPD impostando il timer del timeout DPD su 0 secondi. Tuttavia, per le versioni 5.1.0 e successive, non è possibile disattivare DPD impostando il timer del timeout DPD su 0 secondi. Il valore del timeout DPD in secondi verrà aggiunto al valore minimo predefinito di 47,5 secondi.

|

| Gateway VPN secondario (Secondary VPN Gateway) | Fare clic sul pulsante Aggiungi (Add) e quindi immettere l'indirizzo IP del gateway VPN secondario. Fare clic su Salva modifiche (Save Changes). Il gateway VPN secondario per questo sito viene creato immediatamente e viene eseguito il provisioning di un tunnel VPN VMware in questo gateway. |

| VPN VMware Cloud ridondante | Selezionare la casella di controllo per aggiungere tunnel ridondanti per ogni gateway VPN. Tutte le modifiche apportate a Crittografia (Encryption), Gruppo DH (DH Group) o PFS del gateway VPN primario verranno applicate anche ai tunnel VPN ridondanti, se sono configurati. |

| ID autenticazione locale (Local Auth Id) | L'ID di autenticazione locale definisce il formato e l'identificazione del gateway locale. Nel menu a discesa scegliere tra i tipi seguenti e immettere un valore:

Nota: Se non si specifica alcun valore,

Predefinito (Default) viene utilizzato come ID di autenticazione locale.

|

| IKE/IPSec di esempio (Sample IKE / IPsec) | Fare clic per visualizzare le informazioni necessarie per configurare il gateway destinazione non SD-WAN. L'amministratore del gateway deve utilizzare queste informazioni per configurare i tunnel VPN del gateway. |

| Posizione (Location) | Fare clic su Modifica (Edit) per impostare la posizione per il destinazione non SD-WAN configurato. I dettagli di latitudine e longitudine vengono utilizzati per determinare l'Edge o il gateway migliore a cui connettersi nella rete. |

| Subnet del sito (Site Subnets) | Utilizzare l'interruttore per attivare o disattivare Subnet del sito (Site Subnets). Fare clic su Aggiungi (Add) per aggiungere subnet per la destinazione non SD-WAN. Se non sono necessarie subnet per il sito, selezionare la subnet e fare clic su Elimina (Delete).

Nota:

|