Le aziende possono sfruttare il breakout Internet locale sicuro utilizzando VMware SD-WAN integrato con Zscaler. Utilizzando VMware SD-WAN, l'amministratore di rete può decidere quale traffico deve essere inoltrato a Zscaler tramite tunnel IPSec (con la crittografia NULL).

Prerequisiti

- Zscaler Internet Access (ZIA)

- Un'istanza funzionante di ZIA (qualsiasi cloud)

- Credenziali di accesso di amministratore

- VMware SASE Orchestrator

- Accesso con account aziendale a VMware SASE Orchestrator

- Credenziali di accesso di amministratore

- Una o più appliance VMware SD-WAN Edge con stato "Online" in VMware SASE Orchestrator

Selezione di SD-WAN Gateway e comportamento del routing in Zscaler

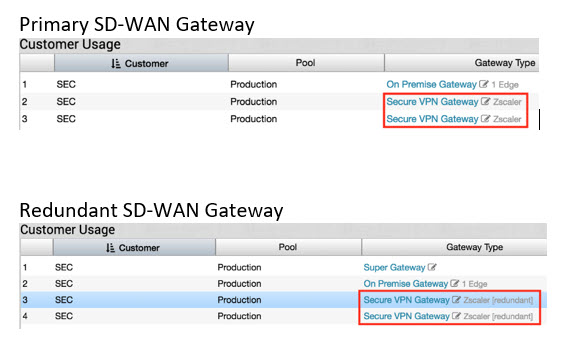

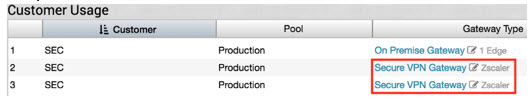

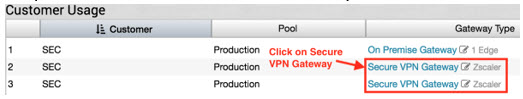

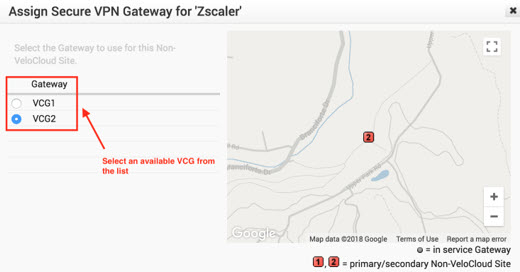

Per impostare il tunnel Zscaler su un SD-WAN Gateway specifico, è innanzitutto necessario individuare quale SD-WAN Gateway dispone del tunnel eseguendo il processo precedente. È quindi possibile fare clic su "Gateway VPN sicuro (Secure VPN Gateway)" e spostare/assegnare il tunnel a un altro SD-WAN Gateway.

- Individuare la posizione del tunnel corrente.

- Fare clic su Gateway VPN sicuro (Secure VPN Gateway).

- Selezionare un SD-WAN Gateway.

Nota: L'assegnazione o lo spostamento di un tunnel in un SD-WAN Gateway diverso influisce sul servizio. La connessione al tunnel esistente verrà terminata e verrà stabilito un nuovo tunnel dall' SD-WAN Gateway appena assegnato.

Nota: L'assegnazione o lo spostamento di un tunnel in un SD-WAN Gateway diverso influisce sul servizio. La connessione al tunnel esistente verrà terminata e verrà stabilito un nuovo tunnel dall' SD-WAN Gateway appena assegnato.Durante il processo di configurazione o attivazione di VMware SD-WAN Edge, a ogni Edge viene assegnata una coppia di SD-WAN Gateway cloud o un set di SD-WAN Gateway partner, in base alla configurazione del dispositivo. Se gli SD-WAN Gateway utilizzati dall'Edge non sono gli stessi SD-WAN Gateway che contengono i tunnel Zscaler, l'Edge creerà automaticamente tunnel VCMP verso i SD-WAN Gateway che si connettono a Zscaler oltre ai SD-WAN Gateway selezionati durante il processo di attivazione. Ciò garantisce che l'Edge disponga di un percorso per raggiungere Zscaler.

Esempi di configurazione di Zscaler

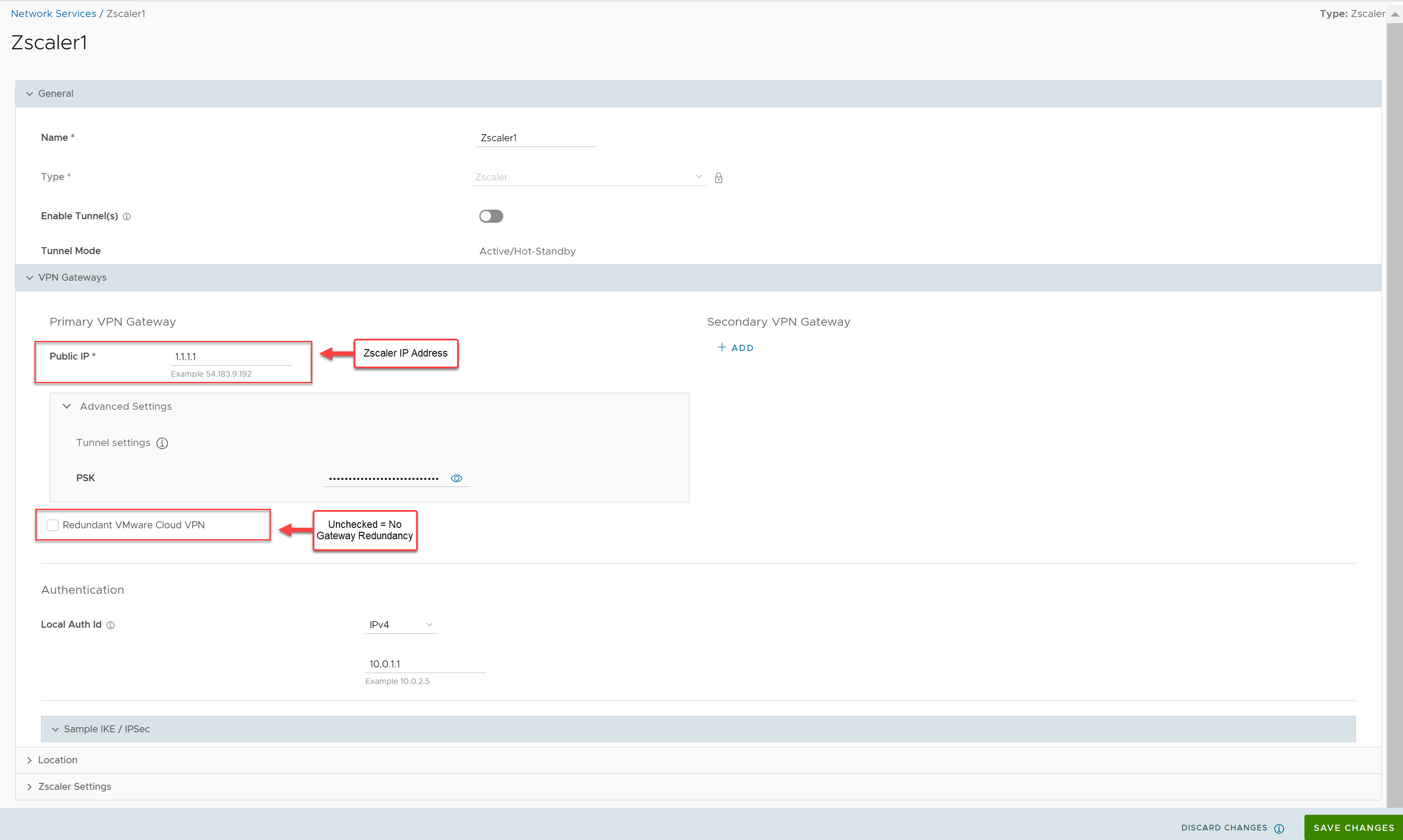

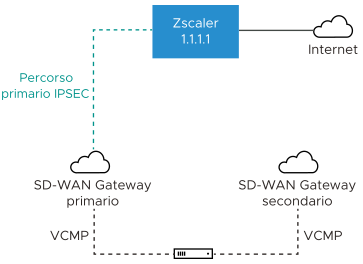

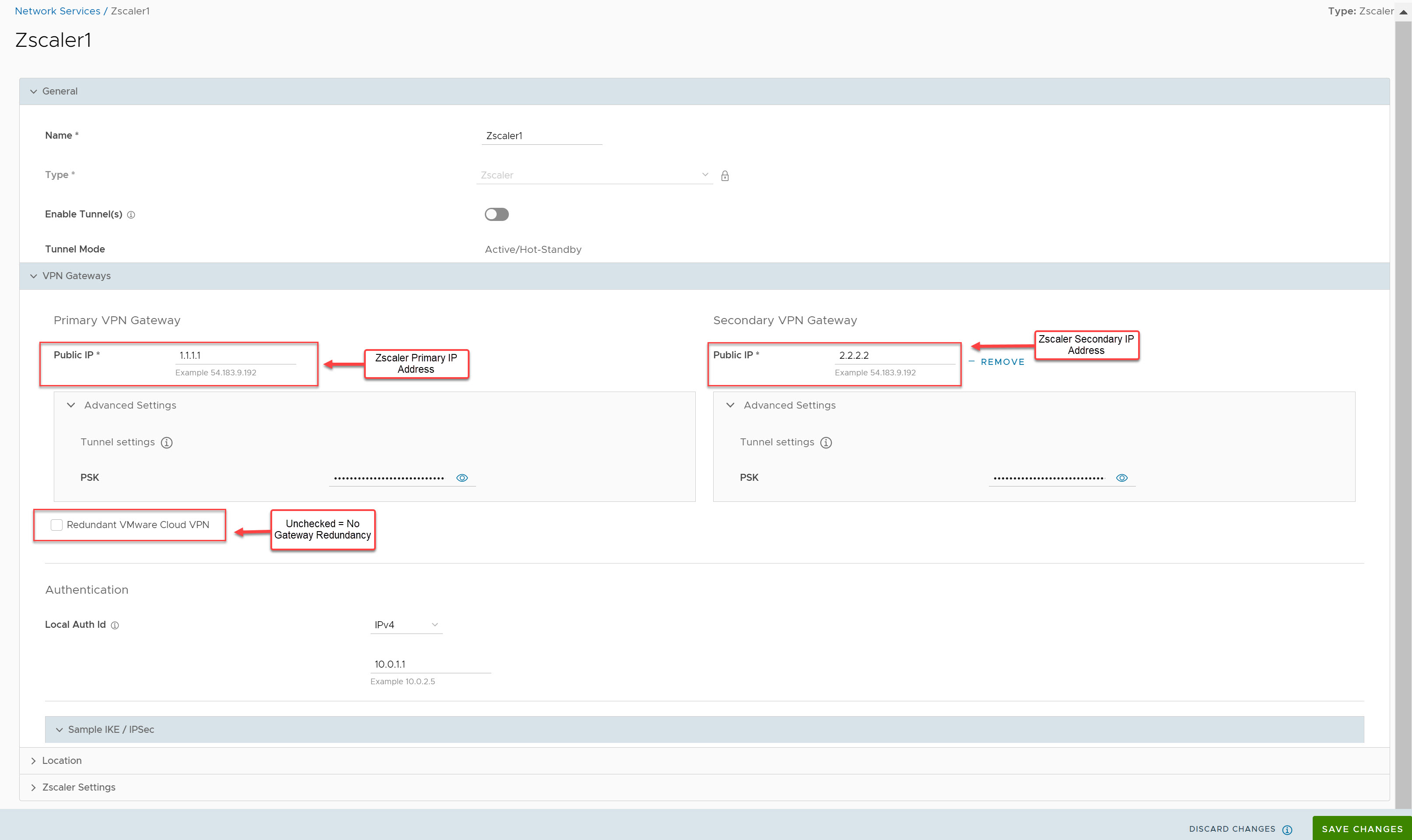

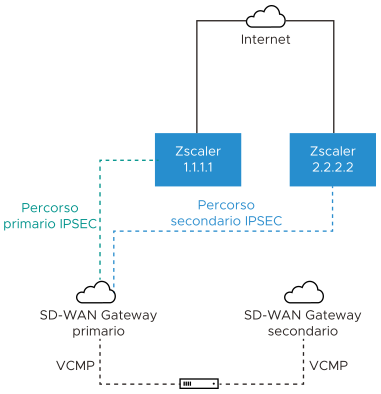

Esempio 1: tunnel Zscaler primario verso 1.1.1.1 con NESSUNA VPN cloud VeloCloud ridondante selezionata

In questo esempio, viene creato un solo tunnel VPN Zscaler e la casella di controllo VPN cloud VeloCloud ridondante (Redundant VeloCloud Cloud VPN) non è selezionata. Un singolo gateway (SD-WAN Gateway primario in questo caso) selezionato in base alla vicinanza del gateway VPN remoto (come stabilito tramite la ricerca IP GEO), creerà un tunnel IPSec verso l'endpoint VPN Zscaler. In base alla configurazione del criterio di business, il traffico passerà dall'SD-WAN Edge all'SD-WAN Gateway primario e quindi a Zscaler. Anche se l'SD-WAN Edge dispone sempre di tunnel VCMP verso almeno due SD-WAN Gateway, non ci sono ridondanze in questa progettazione. Poiché la casella di controllo VPN cloud VeloCloud ridondante (Redundant VeloCloud Cloud VPN) non è selezionata, non sarà presente un tunnel di SD-WAN Gateway di backup verso Zscaler. Se Zscaler o l'SD-WAN Gateway primario non riesce o il tunnel IPSec tra i due diventa inattivo per un motivo qualsiasi, il traffico verso Zscaler viene eliminato.

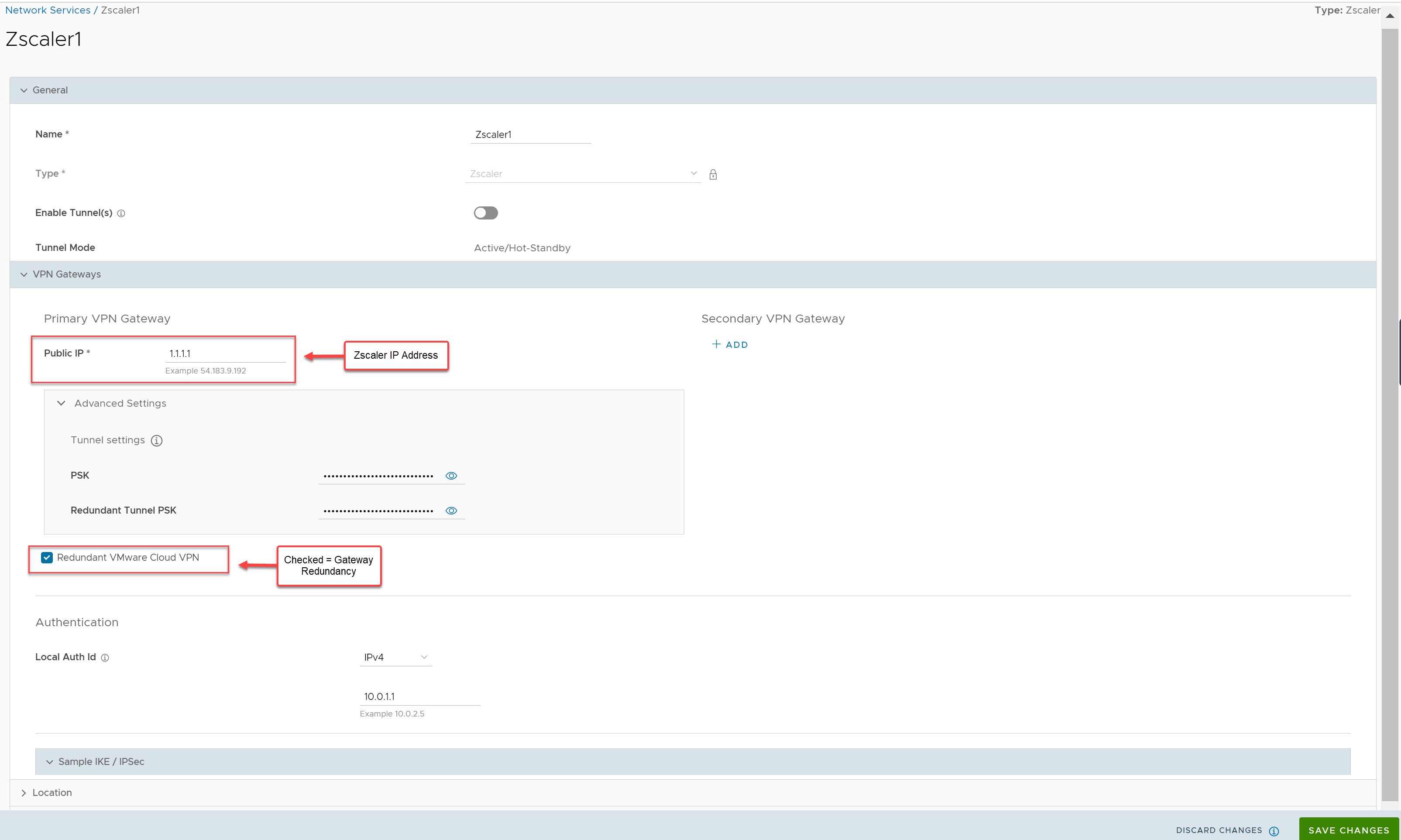

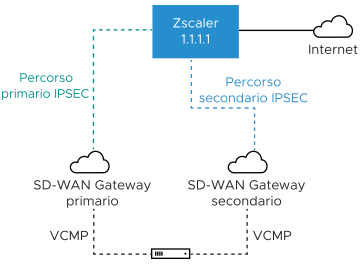

Esempio 2: tunnel Zscaler primario verso 1.1.1.1 con VPN cloud VeloCloud ridondante selezionata

In questo esempio, viene creato un solo tunnel VPN Zscaler e la casella di controllo VPN cloud VeloCloud ridondante (Redundant VeloCloud Cloud VPN) è selezionata. Due SD-WAN Gateway selezionati in base alla vicinanza al gateway VPN remoto (come stabilito tramite la ricerca IP GEO), che sono i più vicini alla posizione di Zscaler, creeranno tunnel IPSec verso Zscaler. Entrambi questi tunnel sono attivi, ma tutto il traffico verso Zscaler attraversa l'SD-WAN Gateway primario. Se l'SD-WAN Gateway primario non riesce, il traffico passa all'SD-WAN Gateway secondario. Poiché viene definito un solo endpoint Zscaler, se diventa inattivo, il traffico verso Zscaler verrà eliminato.

Esempio 3: tunnel Zscaler primario verso 1.1.1.1, tunnel Zscaler secondario verso 2.2.2.2 e NESSUNA VPN cloud VeloCloud ridondante selezionata

In questo esempio, i tunnel IPSec ridondanti verso Zscaler vengono configurati in SASE Orchestrator aggiungendo un indirizzo IP di Zscaler secondario, ma la casella di controllo VPN cloud VeloCloud ridondante (Redundant VeloCloud Cloud VPN) non è selezionata. Un singolo SD-WAN Gateway selezionato in base alla vicinanza al gateway VPN remoto (come stabilito tramite la ricerca IP GEO), creerà un tunnel IPSec verso entrambi gli endpoint VPN Zscaler. Entrambi questi tunnel sono attivi, ma tramite le impostazioni di configurazione SD-WAN Gateway sa quale tunnel IPSec verso Zscaler è il percorso primario e invierà il traffico attraverso tale tunnel. Zscaler non contrassegna i tunnel IPSec primari o di backup. Zscaler restituirà semplicemente il traffico tramite l'SD-WAN Gateway che ha dato origine alla richiesta. Se la posizione di Zscaler primario diventa inattiva, il traffico proveniente dall'SD-WAN Gateway passerà al tunnel IPSec di Zscaler secondario. Poiché la casella di controllo VPN cloud VeloCloud ridondante (Redundant VeloCloud Cloud VPN) non è selezionata, non sono presenti connessioni di SD-WAN Gateway ridondanti verso Zscaler. Se SD-WAN Gateway non riesce, il traffico verso Zscaler verrà eliminato.

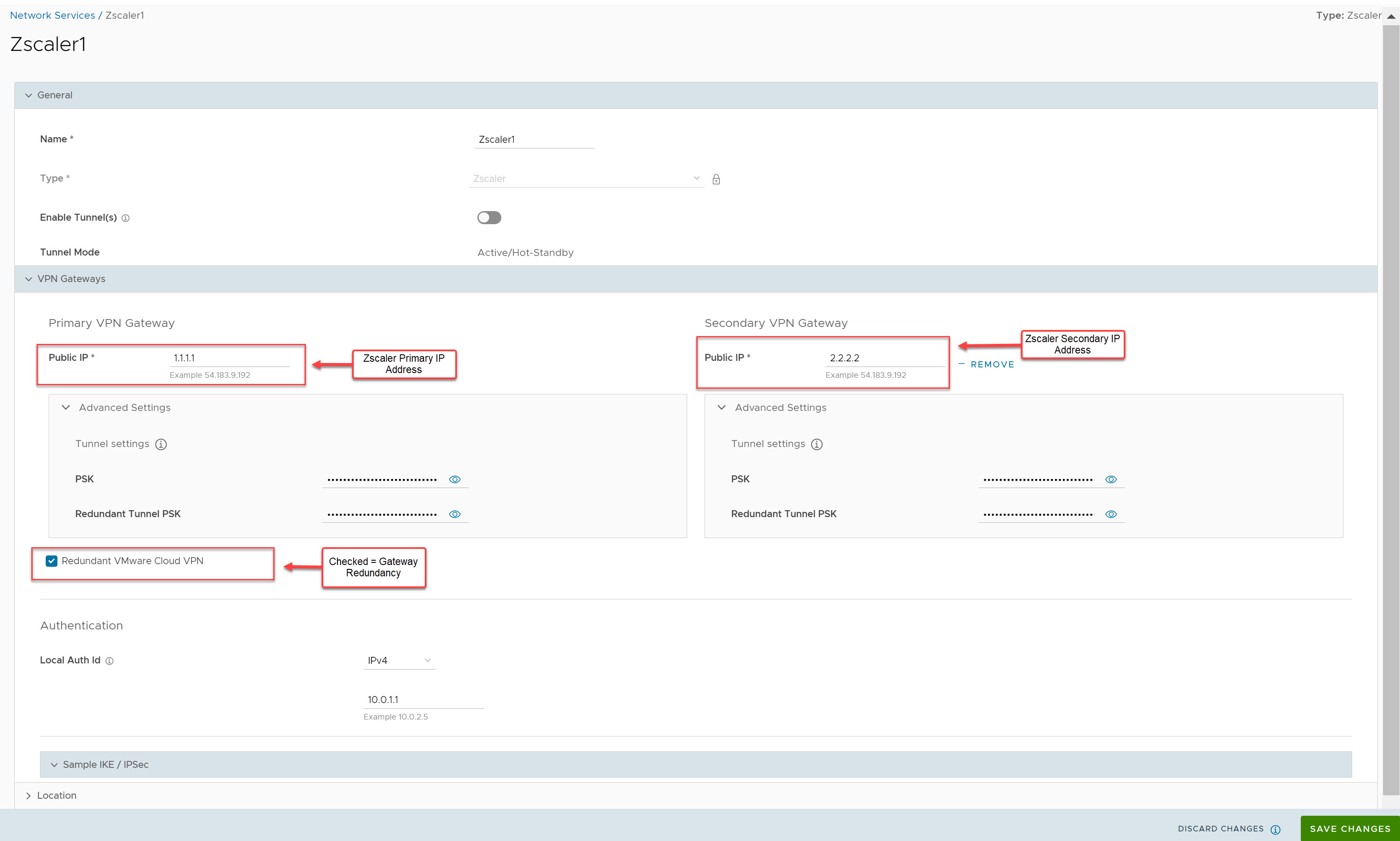

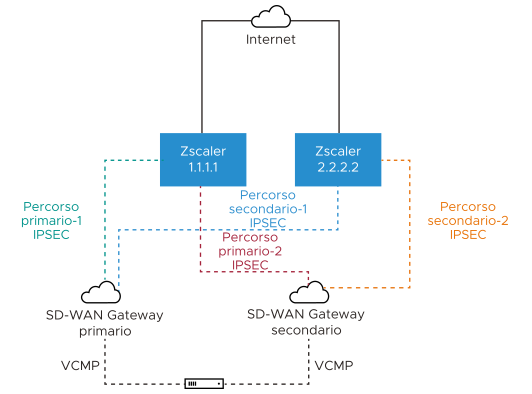

Esempio 4: tunnel Zscaler primario verso 1.1.1.1, tunnel Zscaler secondario verso 2.2.2.2 e VPN VeloCloud ridondante selezionata

In questo esempio, i tunnel IPSec ridondanti verso Zscaler vengono configurati in SASE Orchestrator aggiungendo un indirizzo IP di Zscaler secondario e la casella di controllo VPN cloud VeloCloud ridondante (Redundant Velocloud Cloud VPN) è selezionata. Due SD-WAN Gateway selezionati in base alla vicinanza al gateway VPN remoto (come stabilito tramite la ricerca IP GEO), creeranno tunnel IPSec verso entrambi gli endpoint VPN Zscaler. Tutti questi tunnel sono attivi, ma tramite le impostazioni di configurazione SD-WAN Gateway sa quale dei due è l'SD-WAN Gateway primario e quale quello secondario. Gli SD-WAN Gateway sanno anche quale dei loro tunnel IPSec verso Zscaler è il percorso primario e quale invece è il percorso secondario. Zscaler non contrassegna i tunnel IPSec primari o di backup. Zscaler restituirà semplicemente il traffico tramite l'SD-WAN Gateway che ha dato origine alla richiesta. Se la posizione di Zscaler primario diventa inattiva, il traffico proveniente dall'SD-WAN Gateway primario passerà al tunnel IPSec di Zscaler secondario. Poiché la casella di controllo VPN cloud VeloCloud ridondante (Redundant VeloCloud Cloud VPN) è selezionata, se l'SD-WAN Gateway primario non riesce il traffico passerà all'SD-WAN Gateway secondario. L'SD-WAN Gateway secondario utilizzerà il tunnel IPSec primario purché il percorso sia disponibile. In caso contrario, utilizzerà il tunnel IPSec secondario per raggiungere Zscaler.

Controlli dello stato di livello 7

Quando si stabilisce un tunnel IPSec/GRE verso un determinato data center di Zscaler per Zscaler Internet Access (ZIA), il tunnel viene stabilito tra SD-WAN Edge o SD-WAN Gateway e un IP virtuale (VIP) in un bilanciamento del carico di Zscaler per ZIA. Quando il traffico dell'utente finale dalla filiale raggiunge il bilanciamento del carico, il bilanciamento del carico distribuisce il traffico agli Edge del servizio pubblico ZIA. I keepalive Dead Peer Detection (DPD) e GRE possono rilevare solo la disponibilità per il VIP pubblico nel bilanciamento del carico (perché è la destinazione del tunnel). Il VIP pubblico è un endpoint ad alta disponibilità e non riflette la disponibilità di un determinato Edge del servizio pubblico ZIA. Il controllo dello stato di livello 7 consente di monitorare le prestazioni e la disponibilità degli Edge ZIA in base ai probe HTTP e consente di eseguire il failover in un tunnel alternativo in base ai risultati. SD-WAN Edge o SD-WAN Gateway invia periodicamente richieste di probe all'URL del probe HTTP (nel formato seguente) se il probe è attivato.

http://gateway.<zscaler_cloud>.net/vpntestL'URL del probe può essere configurato inSASE Orchestrator, ma l'intervallo del probe e il numero di tentativi non sono al momento modificabili in SASE Orchestrator. Se il probe non riesce consecutivamente per il numero di tentativi impostato, il tunnel viene contrassegnato come inattivo e viene eseguito il failover del traffico verso il tunnel secondario, se definito. L'errore del probe può verificarsi perché la risposta HTTPS (200 OK) non viene ricevuta o la latenza è superiore alla soglia definita. Se il backhaul condizionale è configurato in un Edge, gli errori del probe nel tunnel primario e nel tunnel secondario attiveranno il failover del traffico nell'hub di backhaul configurato. Quando il probe sarà di nuovo ATTIVO, verrà eseguito il fallback del traffico al tunnel CSS. Se l'opzione VPN cloud ridondante (Redundant Cloud VPN) è configurata per la destinazione non SD-WAN (NSD) tramite gateway, gli errori del probe nel tunnel primario e nel tunnel secondario dal gateway primario attiveranno il failover del traffico verso il gateway secondario. Quando il probe nel gateway primario sarà di nuovo ATTIVO, verrà eseguito il fallback del traffico al tunnel CSS nel gateway primario.

Configurazioni delle distribuzioni di Zscaler e VMware SD-WAN

Vengono descritti i passaggi di configurazione per l'integrazione di Zscaler Internet Access (ZIA) e VMware SD-WAN:

- Configurazione di Internet Access (ZIA): creazione di un account, aggiunta di credenziali VPN, aggiunta di una posizione.

- Creazione e configurazione di una destinazione non SD-WAN.

- Aggiunta di una destinazione non SD-WAN al profilo di configurazione.

- Configurazione delle regole di priorità business.

Per ulteriori informazioni, vedere https://www.zscaler.com/resources/solution-briefs/partner-vmware-sdwan-deployment-guide.pdf. Questa guida fornirà esempi di GUI per la configurazione di Zscaler Internet Access e VMware SASE Orchestrator.

Eventi di controllo dello stato di livello 7

| Evento (Event) | Visualizzato nell'interfaccia utente di Orchestrator come | Gravità | Notifica configurabile | Generato da | Generato quando |

| EDGE_NVS_TUNNEL_UP | Tunnel IPSec diretto Edge attivo | INFORMAZIONI (INFO) | N | SASE Orchestrator | Un tunnel del servizio di sicurezza cloud o un tunnel NSD tramite Edge è attivo. |

| EDGE_NVS_TUNNEL_DOWN | Tunnel IPSec diretto Edge inattivo | INFORMAZIONI (INFO) | N | SASE Orchestrator | Un tunnel del servizio di sicurezza cloud o un tunnel NSD tramite Edge è inattivo. |

| VPN_DATACENTER_STATUS | Modifica dello stato del tunnel VPN | NOTIFICA (NOTICE) | N | SD-WAN Gateway | Lo stato del tunnel VPN è stato modificato. |