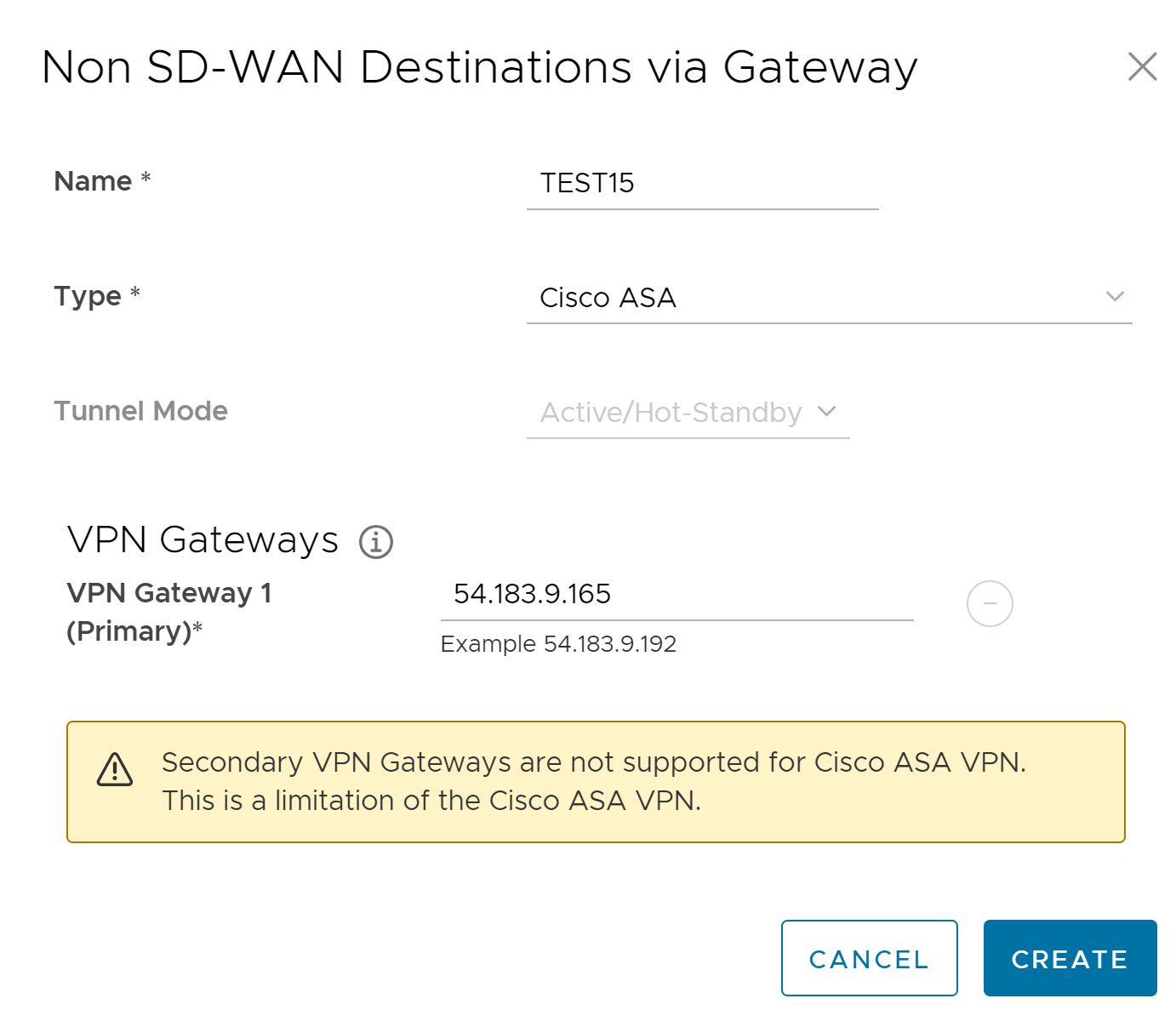

Eseguire i passaggi seguenti per configurare un destinazione non SD-WAN di tipo Cisco ASA in SASE Orchestrator.

Procedura

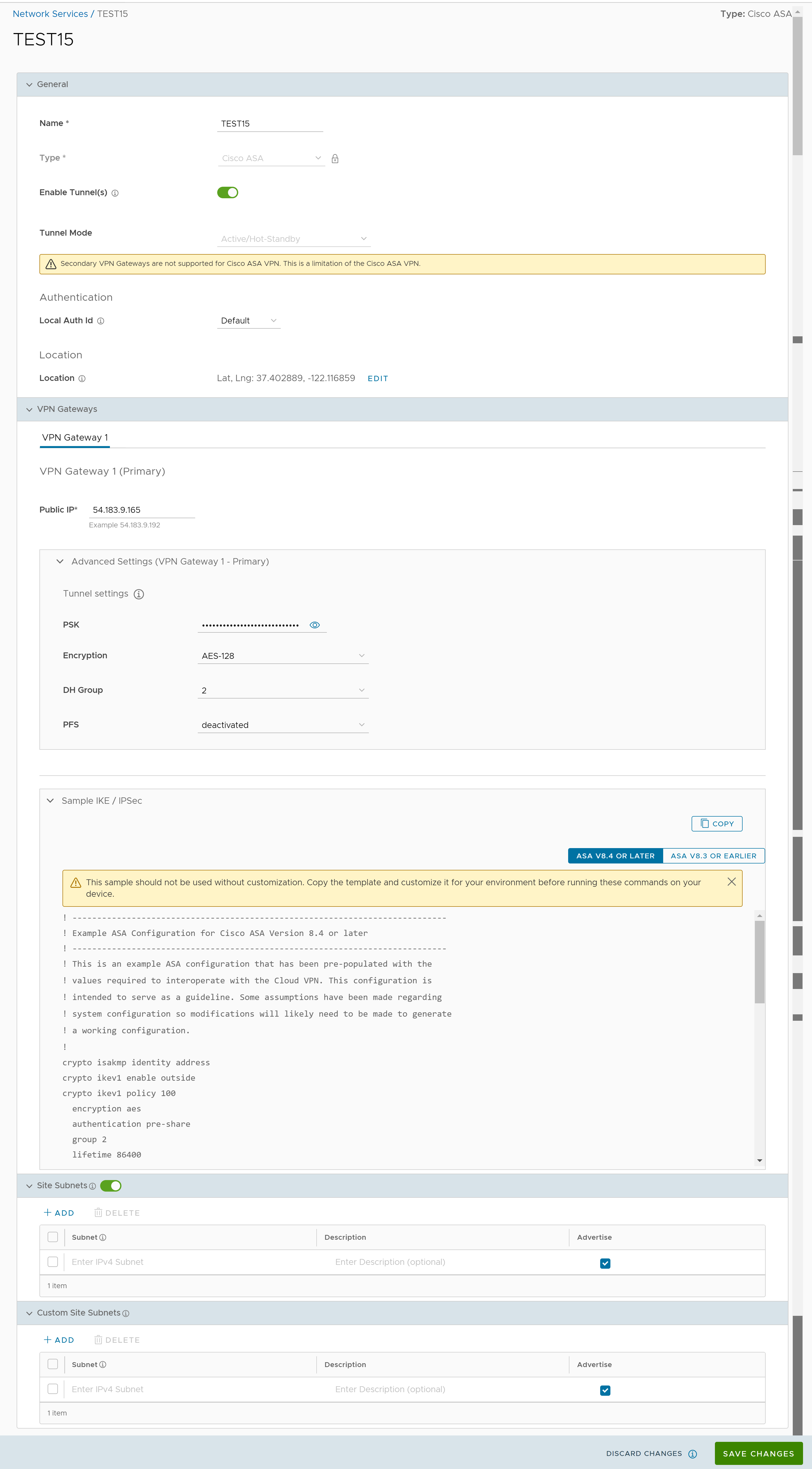

- Dopo aver creato una configurazione destinazione non SD-WAN di tipo Cisco ASA, si viene reindirizzati a una pagina di opzioni di configurazione aggiuntive:

Nota: Il Gateway VPN secondario (Secondary VPN Gateway) non è supportato per il tipo di servizio Cisco ASA.

Nota: Il Gateway VPN secondario (Secondary VPN Gateway) non è supportato per il tipo di servizio Cisco ASA. - È possibile configurare le seguenti impostazioni del tunnel:

Opzione Descrizione Generale Nome (Name) È possibile modificare il nome immesso in precedenza per destinazione non SD-WAN. Tipo Visualizza il tipo come Cisco ASA. Non è possibile modificare questa opzione. Abilita tunnel (Enable Tunnel(s)) Fare clic sull'interruttore per avviare il tunnel dal gateway SD-WAN al Gateway VPN Cisco ASA. Modalità tunnel (Tunnel Mode) La modalità attivo/hot standby supporta la configurazione di un massimo di 2 endpoint o gateway del tunnel. La modalità attivo-attivo supporta la configurazione di un massimo di 4 endpoint o gateway del tunnel. Tutti i tunnel attivi possono inviare e ricevere il traffico tramite ECMP. Gateway VPN 1 Immettere un indirizzo IP valido. IP pubblico (Public IP) Visualizza l'indirizzo IP del gateway VPN primario. PSK Pre-Shared Key (PSK) è la chiave di sicurezza per l'autenticazione attraverso il tunnel. Per impostazione predefinita, SASE Orchestrator genera una PSK. Se si desidera utilizzare una chiave PSK o una password personalizzata, immetterla nella casella di testo. Crittografia (Encryption) Selezionare AES-128 o AES-256 come dimensioni della chiave dell'algoritmo AES per crittografare i dati. Il valore predefinito è AES-128. Gruppo DH (DH Group) Selezionare l'algoritmo del guppo Diffie-Hellman (DH) nel menu a discesa. Questa opzione viene utilizzata per generare materiale per le chiavi. Il gruppo DH imposta la potenza dell'algoritmo in bit. I gruppi DH supportati sono 2, 5 e 14. Il valore predefinito è 2. PFS Selezionare il livello di PFS (Perfect Forward Secrecy) per una protezione aggiuntiva. I livelli di PFS supportati sono disattivato (deactivated), 2 e 5. Il valore predefinito è disattivato (deactivated). ID autenticazione locale (Local Auth Id) L'ID di autenticazione locale definisce il formato e l'identificazione del gateway locale. Nel menu a discesa scegliere tra i tipi seguenti e immettere un valore: - FQDN: nome di dominio completo o nome host. Ad esempio: vmware.com

- FQDN utente (User FQDN): nome di dominio completo dell'utente sotto forma di indirizzo e-mail. Ad esempio: [email protected]

- IPv4: indirizzo IP utilizzato per comunicare con il gateway locale.

- IPv6: indirizzo IP utilizzato per comunicare con il gateway locale.

Nota:- Se non si specifica alcun valore, Predefinito (Default) viene utilizzato come ID di autenticazione locale.

- Per il destinazione non SD-WAN Cisco ASA, il valore dell'ID di autenticazione locale predefinito utilizzato è l'indirizzo IP locale di SD-WAN Gateway.

IKE/IPSec di esempio (Sample IKE / IPsec) Fare clic per visualizzare le informazioni necessarie per configurare il gateway destinazione non SD-WAN. L'amministratore del gateway deve utilizzare queste informazioni per configurare i tunnel VPN del gateway. Posizione (Location) Fare clic su Modifica (Edit) per impostare la posizione per il destinazione non SD-WAN configurato. I dettagli di latitudine e longitudine vengono utilizzati per determinare l'Edge o il gateway migliore a cui connettersi nella rete. Subnet del sito (Site Subnets) Utilizzare l'interruttore per attivare o disattivare Subnet del sito (Site Subnets). Fare clic su Aggiungi (Add) per aggiungere subnet per la destinazione non SD-WAN. Se non sono necessarie subnet per il sito, selezionare la subnet e fare clic su Elimina (Delete). Nota: Per supportare il tipo di data center di destinazione non SD-WAN, oltre alla connessione IPSec, è necessario configurare le subnet locali di destinazione non SD-WAN nel sistema VMware.Subnet del sito personalizzate Utilizzare questa sezione per sostituire le subnet di origine instradate verso questo dispositivo VPN. Le subnet di origine derivano in genere dalle subnet LAN dell'Edge instradate verso questo dispositivo. - Fare clic su Salva modifiche (Save Changes).