Durante la distribuzione, l'istanza di VMware Identity Manager viene configurata nella rete interna. Se si desidera fornire l'accesso al servizio agli utenti che si connettono da reti esterne, è necessario installare un programma di bilanciamento del carico o un proxy inverso, ad esempio Apache, Nginx o F5, nel DMZ.

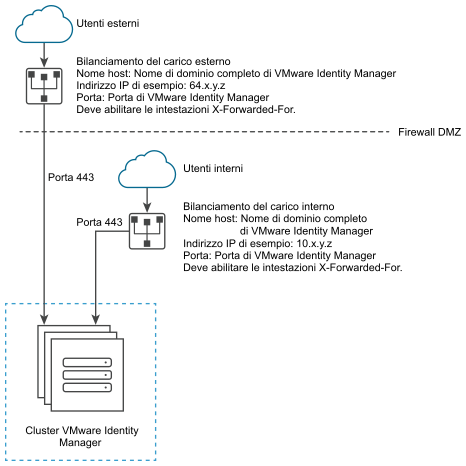

Se non si utilizza un programma di bilanciamento del carico o un proxy inverso, non sarà possibile espandere il numero di istanze di VMware Identity Manager in un secondo momento. Per garantire la ridondanza e il bilanciamento del carico, potrebbe essere necessario aggiungere altre istanze. Il seguente diagramma mostra l'architettura di distribuzione di base che è possibile utilizzare per consentire l'accesso esterno.

Specifica del nome di dominio completo di VMware Identity Manager durante la distribuzione

Durante la distribuzione della macchina del di VMware Identity Manager , si specifica il nome di dominio completo e il numero di porta del di VMware Identity Manager. Questi valori devono fare riferimento al nome host che si desidera sia utilizzato dagli utenti finali per accedere.

La macchina del di VMware Identity Manager viene sempre eseguita nella porta 443. È possibile utilizzare un numero di porta differente per il bilanciamento del carico. Se si utilizza un numero di porta differente, sarà necessario specificarlo durante la distribuzione. Non utilizzare 8443 come numero di porta, perché questo è il numero della porta amministrativa di VMware identity Manager ed è univoco per ogni macchina in un cluster.

Impostazioni del bilanciamento del carico da configurare

Le impostazioni del programma di bilanciamento del carico da configurare includono l'abilitazione delle intestazioni X-Forwarded-For, l'impostazione del timeout corretto del programma di bilanciamento del carico e l'abilitazione delle sessioni sticky. Tra la macchina di VMware Identity Manager e il programma di bilanciamento del carico è inoltre necessario configurare una relazione di attendibilità SSL.

- Intestazioni X-forwarded-for

È necessario abilitare le intestazioni X-Forwarded-For sul proprio bilanciamento del carico. Ciò determina il metodo di autenticazione. Fare riferimento alla documentazione del fornitore del bilanciamento del carico per maggiori informazioni.

- Timeout del bilanciamento del carico

Perché VMware Identity Manager funzioni correttamente, potrebbe essere necessario aumentare il valore di timeout richiesta del bilanciamento del carico dal valore predefinito. Il valore è impostato in minuti. Se il valore del timeout è troppo basso, è possibile che venga visualizzato il messaggio di errore "Errore 502: Il servizio non è al momento disponibile".

- Abilita sessioni sticky

Se nella distribuzione sono presenti più macchine VMware Identity Manager, è necessario abilitare l'impostazione della sessione sticky nel programma di bilanciamento del carico. Il programma di bilanciamento del carico associa la sessione di un utente a un'istanza specifica.

- Supporto WebSocket

Il programma di bilanciamento del carico deve disporre del supporto WebSocket per abilitare i canali di comunicazione sicura tra i connettori e i nodi di VMware Identity Manager.

- Crittografia con forward secrecy

I requisiti di Apple iOS App Transport Security si applicano all'app Workspace ONE su iOS. Per consentire agli utenti di utilizzare l'app Workspace ONE su iOS, il programma di bilanciamento del carico deve usare la crittografia con forward secrecy. Le seguenti crittografie soddisfano questo requisito:

ECDHE_ECDSA_AES ed ECDHE_RSA_AES in modalità GCM o CBC

come indicato nel documento Sicurezza di iOS di iOS 11:

"App Transport Security offre requisiti di connessione predefiniti in modo che le app seguano le procedure consigliate per proteggere le connessioni quando utilizzano le API NSURLConnection, CFURL e NSURLSession. Per impostazione predefinita, App Transport Security limita la selezione della crittografia in modo da includere solo suite che forniscono forward secrecy, in particolare ECDHE_ECDSA_AES ed ECDHE_RSA_AES in modalità GCM o CBC."