Per configurare l'autenticazione SSO mobile (per Apple), configurare le impostazioni dell'autenticazione basata su certificato SSO mobile (per Apple) nella console di Workspace ONE Access e caricare il certificato dell'emittente per l'autenticazione basata su certificato.

Configurare i metodi di autenticazione basati su cloud nella pagina della console di Workspace ONE Access. Dopo aver configurato il metodo di autenticazione, associarlo a un provider di identità integrato di Workspace ONE Access nella pagina e creare le regole dei criteri di accesso da applicare al metodo di autenticazione nella pagina .

Modalità di utilizzo delle impostazioni dell'autenticazione tramite certificato SSO mobile (per Apple)

Per abilitare l'accesso mediante l'autenticazione tramite certificato SSO mobile (per Apple), i certificati root e i certificati intermedi devono essere caricati nel servizio Workspace ONE Access. Il certificato X.509 utilizza lo standard PKI (Public Key Infrastructure) per verificare che una chiave pubblica contenuta nel certificato appartenga all'utente.

Quando si configurano le impostazioni dell'autenticazione tramite certificato SSO mobile (per Apple), si imposta l'ordine di ricerca dell'identificatore utente per individuare l'identificatore utente nel certificato. Per l'autenticazione SSO mobile (per Apple), il valore dell'attributo identificatore deve essere lo stesso in entrambi i servizi Workspace ONE Access e Workspace ONE UEM. In caso contrario, l'autenticazione SSO per Apple non riesce.

Creare anche un elenco di identificatori di oggetto (OID) accettati nelle estensioni dei criteri dei certificati. L'OID è un identificatore associato all'istruzione di utilizzo del certificato. Il valore seguente è un esempio di spazio dei nomi OID 1.3.6.1.4.1.{PENnumber}.

È possibile configurare il controllo della revoca del certificato per impedire l'autenticazione degli utenti il cui certificato è stato revocato. I certificati vengono spesso revocati quando un utente abbandona un'organizzazione o passa da un reparto all'altro.

Per maggiore sicurezza, è possibile configurare il tipo di impostazioni del dispositivo in modo da richiedere agli utenti di utilizzare un metodo biometrico per sbloccare il dispositivo prima che il certificato venga utilizzato per l'autenticazione dell'accesso. Quando questa impostazione è configurata, ogni volta che un utente accede a un'app che richiede l'autenticazione del certificato, deve immettere anche il metodo biometrico configurato.

Configurazione delle impostazioni di controllo della revoca

Sono supportati due tipi di controllo della revoca del certificato, ovvero tramite gli elenchi di revoche di certificati (CRL) e tramite il protocollo Online Certificate Status Protocol (OCSP). Un CRL è un elenco di certificati revocati pubblicato dall'autorità di certificazione che ha emesso i certificati. OCSP è un protocollo di convalida del certificato utilizzato per ottenere lo stato di revoca di un certificato.

È possibile configurare sia l'elenco CRL che il protocollo OCSP nella stessa configurazione della scheda di autenticazione del certificato. Quando si configurano entrambi i tipi di controllo della revoca del certificato e la casella di controllo Utilizza CRL in caso di errore di OCSP è selezionata, il controllo della revoca viene eseguito prima con il protocollo OCSP e, in caso di esito negativo, viene eseguito tramite CRL. In caso di esito negativo di CRL, il controllo della revoca non esegue il fallback a OCSP.

Quando si abilita la revoca del certificato, il server di Workspace ONE Access legge un CRL per stabilire lo stato della revoca di un certificato dell'utente. Se un certificato risulta revocato, l'autenticazione tramite il certificato non riesce.

L'accesso tramite il controllo del certificato OCSP è un'alternativa agli elenchi di revoche di certificati (CRL) che vengono utilizzati per eseguire un controllo della revoca del certificato.

Quando si configura l'autenticazione basata su certificato, se le opzioni Abilita revoca certificato e Abilita revoca OCSP sono entrambe abilitate, Workspace ONE Access convalida l'intera catena di certificati, compresi il certificato primario, il certificato intermedio e il certificato root. Il controllo della revoca non viene eseguito correttamente se il controllo di un certificato qualsiasi nella catena non riesce o la chiamata all'URL di OCSP non riesce.

L'URL di OCSP può essere configurato manualmente nella casella di testo o estratto dall'estensione AIA (Authority Information Access) del certificato in corso di convalida.

L'opzione OCSP selezionata quando si configura l'autenticazione con certificato determina in che modo Workspace ONE Access utilizza l'URL di OCSP.

- Solo configurazione. Esegue il controllo della revoca del certificato utilizzando l'URL dell'OCSP specificato nella casella di testo per convalidare l'intera catena di certificati. Ignorare le informazioni contenute nell'estensione AIA del certificato. La casella di testo URL OCSP deve inoltre essere configurata con l'indirizzo del server OCSP per il controllo della revoca.

- Solo certificato (obbligatorio). Esegue il controllo della revoca del certificato utilizzando l'URL dell'OCSP esistente nell'estensione AIA di ogni certificato nella catena. L'impostazione nella casella di testo URL OCSP viene ignorata. Tutti i certificati nella catena devono disporre di un URL dell'OCSP definito. In caso contrario, il controllo della revoca del certificato non riesce.

- Solo certificato (facoltativo). Esegue solo il controllo della revoca del certificato utilizzando l'URL dell'OCSP esistente nell'estensione AIA del certificato. Non esegue il controllo della revoca se l'URL dell'OCSP non esiste nell'estensione AIA del certificato. L'impostazione nella casella di testo URL OCSP viene ignorata. Questa configurazione è utile quando si desidera controllare la revoca, ma alcuni certificati intermedi o root non contengono l'URL di OCSP nell'estensione AIA.

- Certificato con fallback alla configurazione. Esegue il controllo della revoca del certificato utilizzando l'URL dell'OCSP estratto dall'estensione AIA di ogni certificato nella catena quando l'URL dell'OCSP è disponibile. Se l'URL dell'OCSP non è presente nell'estensione AIA, controlla la revoca utilizzando l'URL dell'OCSP configurato nella casella di testo URL OCSP. La casella di testo URL OCSP deve essere configurata con l'indirizzo del server OCSP.

Configurazione dell'autenticazione tramite certificato per SSO mobile (per Apple)

Prerequisiti

- Salvare il certificato dell'emittente che verrà caricato per l'autenticazione SSO mobile (per Apple). Se si utilizza il certificato di Workspace ONE UEM, esportare e salvare il certificato root dalla pagina di Workspace ONE UEM Console.

- (Facoltativo) Elenco di identificatori di oggetto (OID) di criteri di certificato validi per l'autenticazione del certificato.

- Per il controllo della revoca, la posizione del file del CRL e l'URL del server OCSP.

- (Facoltativo) La posizione del file del certificato Firma risposta OCSP.

- (Facoltativo) Selezionare l'autenticazione biometrica da configurare.

- Nella console di Workspace ONE Access, passare alla pagina e selezionare SSO mobile (per Apple).

- Fare clic su CONFIGURA e configurare le impostazioni dell'autenticazione tramite certificato.

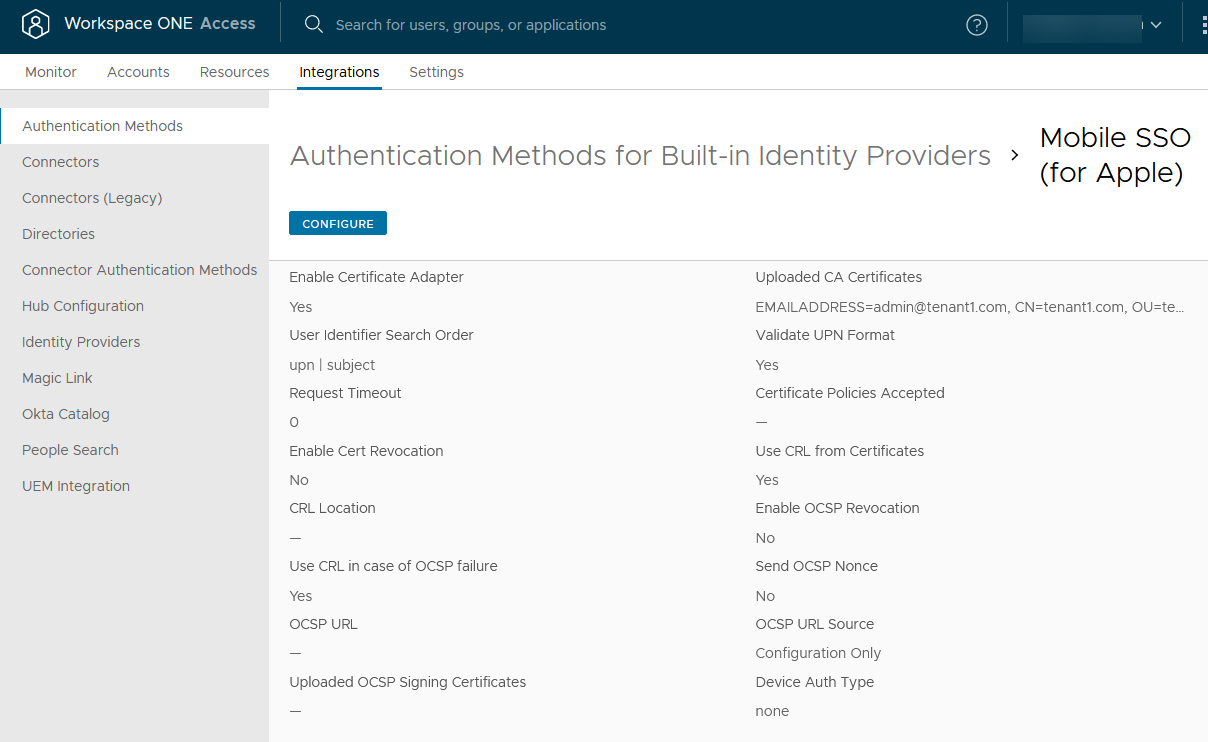

Opzione Descrizione Abilita adattatore certificato Passare a Sì per abilitare l'autenticazione tramite certificato. Certificati CA intermedi e root Certificati CA caricati

Selezionare il certificato root salvato da Workspace ONE UEM Console da caricare. Qui sono elencati i file del certificato caricati.

Ordine di ricerca ID utente Selezionare l'ordine di ricerca per individuare l'ID utente nel certificato. Per l'autenticazione SSO mobile (per Apple), il valore dell'attributo identificatore deve essere lo stesso nei servizi Workspace ONE Access e Workspace ONE UEM. In caso contrario, l'autenticazione SSO per Apple non riesce.

- upn. Valore UserPrincipalName del nome alternativo del soggetto.

- email. Indirizzo di posta elettronica del nome alternativo del soggetto.

- soggetto. Valore UID del soggetto. Se l'UID non viene trovato nel DN soggetto, viene utilizzato il valore UID nella casella di testo CN, se la casella di testo CN è configurata.

Nota:- Se per la generazione del certificato del client viene utilizzata un'autorità di certificazione di Workspace ONE UEM, l'ordine di ricerca dell'identificatore utente deve essere UPN | Soggetto.

- Se si utilizza una CA aziendale di terze parti, l'ordine di ricerca dell'identificatore utente deve essere UPN | E-mail | Soggetto e il modello del certificato deve contenere il nome del soggetto CN={DeviceUid}:{EnrollmentUser}. Assicurarsi di includere il segno di due punti (:).

Convalida formato UPN Passare a Sì per convalidare il formato della casella di testo UserPrincipalName. Timeout richiesta Immettere il tempo di attesa di una risposta, in secondi. Se si immette zero (0), il sistema attenderà una risposta indefinitamente. Criteri dei certificati accettati Creare un elenco di identificatori di oggetto accettati nelle estensioni dei criteri di certificato. Immettere i numeri objectID (OID) per il criterio di emissione dei certificati. Fare clic su Aggiungi per aggiungere altri OID.

Abilita revoca certificato Passare a Sì per abilitare il controllo della revoca del certificato. Il controllo della revoca impedirà l'autenticazione degli utenti che hanno certificati revocati.

Usa CRL dai certificati Passare a Sì per utilizzare l'elenco di revoche di certificati (CRL) pubblicato dall'autorità di certificazione che ha emesso i certificati per convalidare lo stato di un certificato, revocato o non revocato. Posizione CRL Immettere il percorso del file server o del file locale da cui recuperare l'elenco di revoche di certificati. Abilita revoca OCSP Passare a Sì per utilizzare il protocollo OCSP (Online Certificate Status Protocol) per impostare lo stato di revoca di un certificato. Usa CRL in caso di errore OCSP Se si configurano CRL e OCSP, è possibile abilitare questo interruttore per eseguire il fallback e utilizzare CRL se l'opzione di controllo di OCSP non è disponibile. Invia nonce OCSP Abilitare questo interruttore se si desidera che l'identificativo univoco della richiesta OCSP venga inviato nella risposta. URL OCSP Se la revoca OCSP è stata abilitata, immettere l'indirizzo del server OCSP per il controllo della revoca. Origine URL OCSP Selezionare l'origine da utilizzare per il controllo della revoca. - Selezionare Solo configurazione per eseguire il controllo della revoca del certificato utilizzando l'URL dell'OCSP specificato nella casella di testo URL OCSP per convalidare l'intera catena di certificati.

- Selezionare Solo certificato (obbligatorio) per eseguire il controllo della revoca del certificato utilizzando l'URL dell'OCSP esistente nell'estensione AIA (Authority Information Access) di ciascun certificato nella catena. In ogni certificato della catena deve essere definito l'URL dell'OCSP. In caso contrario, il controllo della revoca del certificato non riesce.

- Selezionare Solo certificato (facoltativo) per eseguire il controllo della revoca del certificato solo utilizzando l'URL dell'OCSP esistente nell'estensione AIA del certificato. Non esegue il controllo della revoca se l'URL dell'OCSP non esiste nell'estensione AIA del certificato.

- Selezionare Certificato con fallback alla configurazione per eseguire il controllo della revoca del certificato utilizzando l'URL dell'OCSP estratto dall'estensione AIA di ogni certificato della catena quando l'URL dell'OCSP è disponibile.

Se l'URL dell'OCSP non è presente nell'estensione AIA, il fallback fa in modo che venga controllata la revoca utilizzando l'URL dell'OCSP configurato nella casella di testo URL OCSP. La casella di testo URL OCSP deve essere configurata con l'indirizzo del server OCSP.

Certificati di firma risponditore OCSP Certificati di firma OCSP caricati

Selezionare i file dei certificati di firma del risponditore OCSP da caricare. Qui sono elencati i file dei certificati di firma del risponditore OCSP caricati.

Tipo di autenticazione dispositivo SSO mobile (per Apple) supporta la richiesta che l'utente esegua l'autenticazione nel dispositivo utilizzando un meccanismo biometrico (FaceID o TouchID) o un codice d'accesso prima che il certificato sul dispositivo venga utilizzato per eseguire l'autenticazione in Workspace ONE Access. Se gli utenti devono eseguire la verifica con un meccanismo biometrico o con un meccanismo biometrico con un codice d'accesso come backup, selezionare l'opzione corretta. Altrimenti, selezionare NESSUNO. - Fare clic su SALVA.

Le impostazioni di configurazione vengono visualizzate nella pagina dei metodi di autenticazione SSO mobile (per Apple).

Configurazione di un provider di identità integrato

Nella pagina del provider di identità integrato di Workspace ONE Access, configurare gli utenti, gli intervalli di rete e i metodi di autenticazione usati dagli utenti per l'autenticazione Single Sign-On nel portale delle app.

Prerequisiti

Per configurare il provider di identità integrato, assicurarsi di completare le attività seguenti.

- Gli utenti e i gruppi che si trovano nella directory Enterprise devono essere sincronizzati con le directory di Workspace ONE Access.

- Intervalli di rete creati nella pagina .

- Metodi di autenticazione SSO mobile (per Apple) configurati.

Procedura

- Nella pagina Integrazioni > Provider di identità della console di Workspace ONE Access fare clic su AGGIUNGI, selezionare il provider di identità con etichetta Provider di identità integrato e configurare le impostazioni del provider di identità.

Opzione Descrizione Nome del provider di identità Immettere il nome per l'istanza di questo provider di identità integrato. Utenti Selezionare gli utenti per cui eseguire l'autenticazione. Vengono elencate le directory configurate. Aggiungi connettore/Metodi di autenticazione connettore N/D Metodi di autenticazione Vengono visualizzati i metodi di autenticazione configurati nella pagina Integrazioni > Metodi di autenticazione. Selezionare SSO mobile (per Apple). Rete Sono elencati gli intervalli di rete esistenti configurati nel servizio. Selezionare gli intervalli di rete per gli utenti in base agli indirizzi IP che si desidera indirizzare a questa istanza del provider di identità per l'autenticazione. Esportazione certificato KDC N/D - Fare clic su SALVA.

Operazioni successive

Configurare la regola del criterio di accesso predefinito per SSO mobile (per Apple).